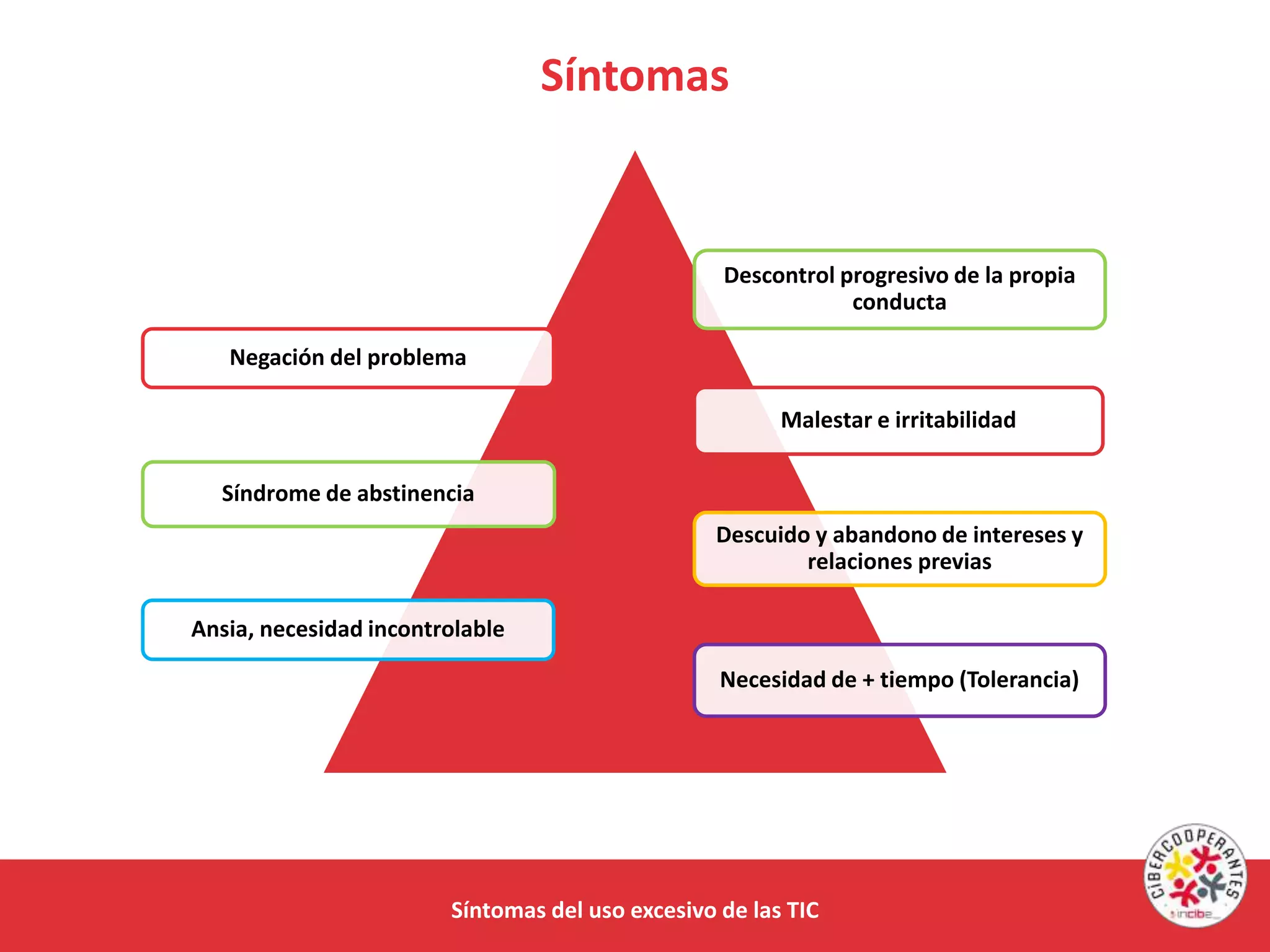

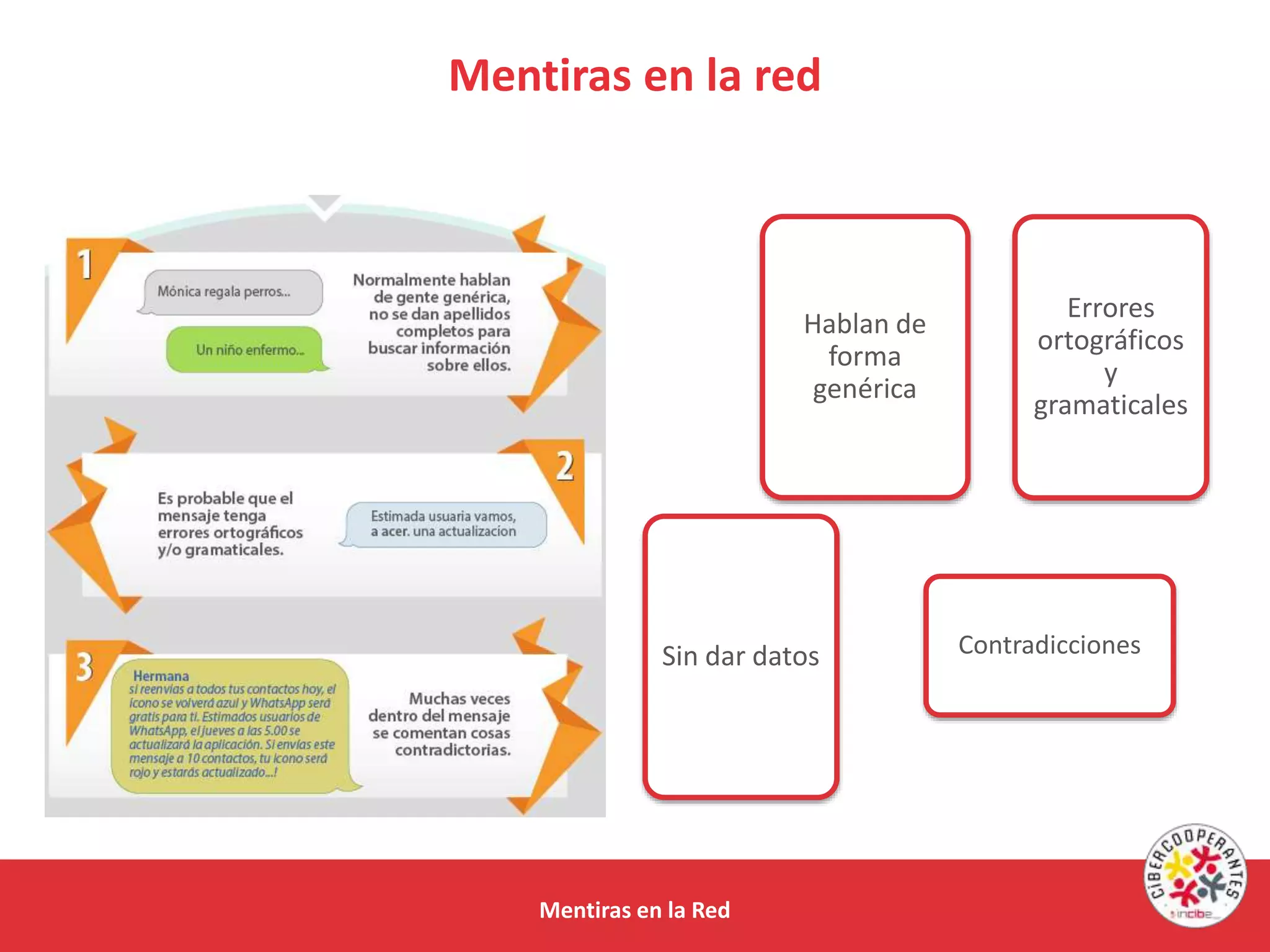

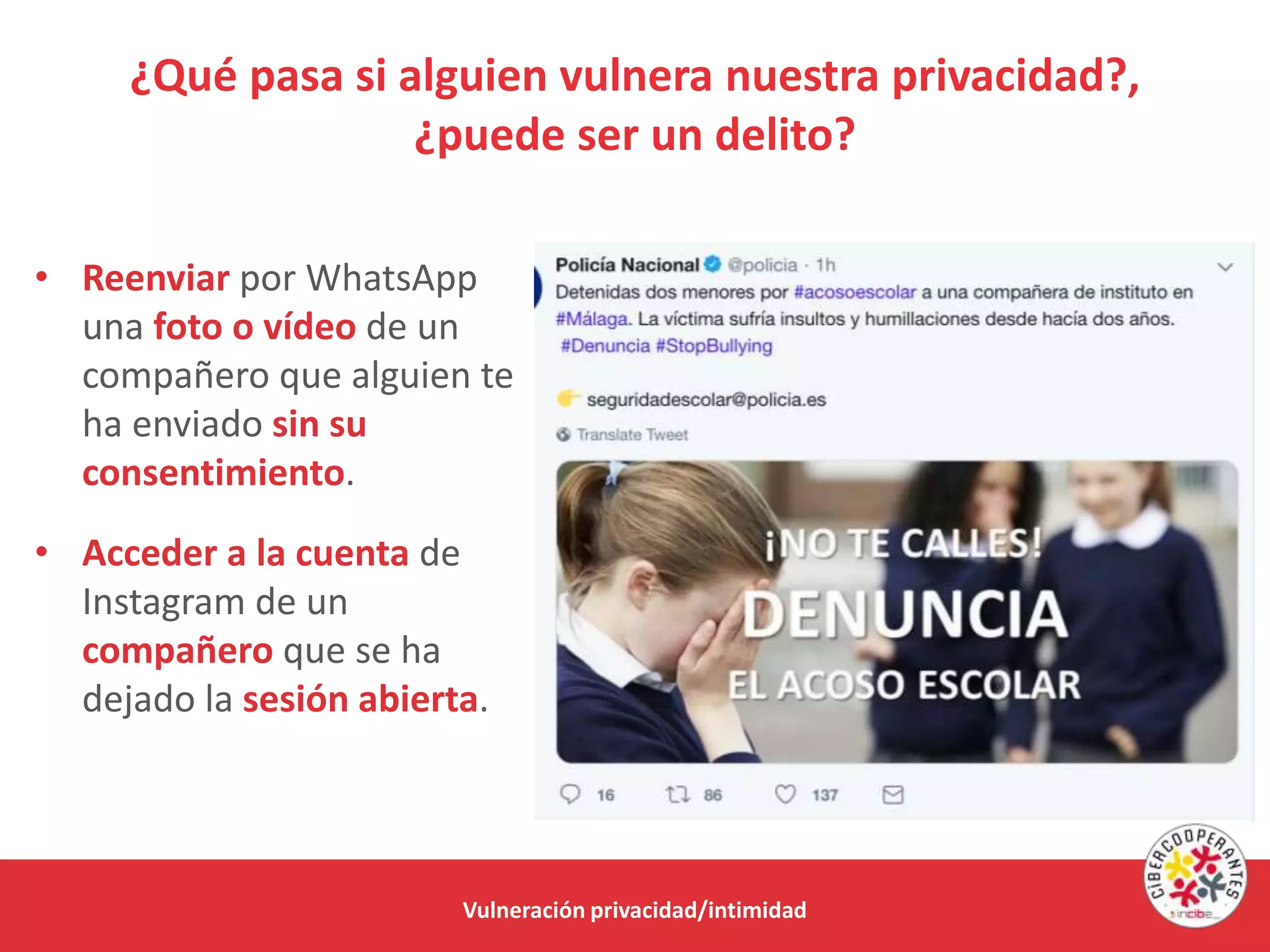

El documento presenta un taller sobre el uso seguro y responsable de las tecnologías de la información y la comunicación (TIC). El taller tiene como objetivos identificar los principales riesgos relacionados con el uso de las TIC, identificar pautas para saber actuar ante ellos y adquirir buenos hábitos en el uso de las TIC. Se abordan temas como el uso excesivo de la tecnología, el acceso a contenidos inapropiados, los bulos, mitos y fraudes en Internet, la privacidad y el ciberacoso. Se ofrecen