Criptografía

•Descargar como DOCX, PDF•

0 recomendaciones•833 vistas

Actividades de cifrado con clave secreta o pública.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (20)

MODELO ARIMA - UPT - ECONOMETRIA - HUMBERTO ESPADA SANCHEZ

MODELO ARIMA - UPT - ECONOMETRIA - HUMBERTO ESPADA SANCHEZ

1.2 la economía descriptiva y los modelos de contabilidad social

1.2 la economía descriptiva y los modelos de contabilidad social

Unidad 04 estructuras básicas y técnicas para representar algoritmos

Unidad 04 estructuras básicas y técnicas para representar algoritmos

Similar a Criptografía

Similar a Criptografía (20)

Criptografía,victor mamani catachura,boreasH,matricial cesar

Criptografía,victor mamani catachura,boreasH,matricial cesar

Criptografía y su importancia en nuestra vida diaria

Criptografía y su importancia en nuestra vida diaria

Último

RESOLUCION_VICE_MINISTERIAL-00048-2024-M-EVALUACIÓN EVALAUCION FORMATIVA MINE...

RESOLUCION_VICE_MINISTERIAL-00048-2024-M-EVALUACIÓN EVALAUCION FORMATIVA MINE...helmer del pozo cruz

Realitat o fake news? – Què causa el canvi climàtic? - Modificacions dels pat...

Realitat o fake news? – Què causa el canvi climàtic? - Modificacions dels pat...Pere Miquel Rosselló Espases

La historia de la vida estudiantil a 102 años de la fundación de las Normales...

La historia de la vida estudiantil a 102 años de la fundación de las Normales...Frente Nacional de Egresados Normalistas Rurales

Último (20)

RESOLUCION_VICE_MINISTERIAL-00048-2024-M-EVALUACIÓN EVALAUCION FORMATIVA MINE...

RESOLUCION_VICE_MINISTERIAL-00048-2024-M-EVALUACIÓN EVALAUCION FORMATIVA MINE...

Comunidades Virtuales de Aprendizaje Caracteristicas.pptx

Comunidades Virtuales de Aprendizaje Caracteristicas.pptx

Realitat o fake news? – Què causa el canvi climàtic? - Modificacions dels pat...

Realitat o fake news? – Què causa el canvi climàtic? - Modificacions dels pat...

La historia de la vida estudiantil a 102 años de la fundación de las Normales...

La historia de la vida estudiantil a 102 años de la fundación de las Normales...

El liderazgo en la empresa sostenible, introducción, definición y ejemplo.

El liderazgo en la empresa sostenible, introducción, definición y ejemplo.

a propósito del estado su relevancia y definiciones

a propósito del estado su relevancia y definiciones

tema 6 2eso 2024. Ciencias Sociales. El final de la Edad Media en la Penínsul...

tema 6 2eso 2024. Ciencias Sociales. El final de la Edad Media en la Penínsul...

Síndrome piramidal 2024 según alvarez, farrera y wuani

Síndrome piramidal 2024 según alvarez, farrera y wuani

FICHA DE LA VIRGEN DE FÁTIMA.pdf educación religiosa primaria de menores

FICHA DE LA VIRGEN DE FÁTIMA.pdf educación religiosa primaria de menores

Pasos para enviar una tarea en SIANET - sólo estudiantes.pdf

Pasos para enviar una tarea en SIANET - sólo estudiantes.pdf

Diapositivas unidad de trabajo 7 sobre Coloración temporal y semipermanente

Diapositivas unidad de trabajo 7 sobre Coloración temporal y semipermanente

Criptografía

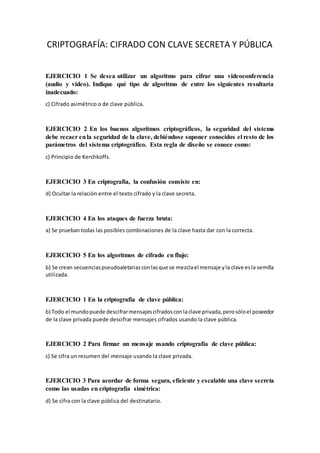

- 1. CRIPTOGRAFÍA: CIFRADO CON CLAVE SECRETA Y PÚBLICA EJERCICIO 1 Se desea utilizar un algoritmo para cifrar una videoconferencia (audio y video). Indique qué tipo de algoritmo de entre los siguientes resultaría inadecuado: c) Cifrado asimétrico o de clave pública. EJERCICIO 2 En los buenos algoritmos criptográficos, la seguridad del sistema debe recaer enla seguridad de la clave, debiéndose suponer conocidos el resto de los parámetros del sistema criptográfico. Esta regla de diseño se conoce como: c) Principio de Kerchkoffs. EJERCICIO 3 En criptografía, la confusión consiste en: d) Ocultar la relación entre el texto cifrado y la clave secreta. EJERCICIO 4 En los ataques de fuerza bruta: a) Se prueban todas las posibles combinaciones de la clave hasta dar con la correcta. EJERCICIO 5 En los algoritmos de cifrado en flujo: b) Se crean secuenciaspseudoaletariasconlasque se mezclael mensaje yla clave esla semilla utilizada. EJERCICIO 1 En la criptografía de clave pública: b) Todo el mundopuede descifrarmensajescifradosconlaclave privada,perosóloel poseedor de la clave privada puede descifrar mensajes cifrados usando la clave pública. EJERCICIO 2 Para firmar un mensaje usando criptografía de clave pública: c) Se cifra un resumen del mensaje usando la clave privada. EJERCICIO 3 Para acordar de forma segura, eficiente y escalable una clave secreta como las usadas en criptografía simétrica: d) Se cifra con la clave pública del destinatario.

- 2. EJERCICIO 4 En los algoritmos de clave pública: a) El conocimiento de la clave pública no permite obtener ninguna información sobre la correspondiente clave privada ni descifrar el texto cifrado con dicha clave pública. EJERCICIO 5 El ataque del hombre en el medio consiste en: a) Interceptar todos los mensajes enviados entre emisor y receptor, haciéndoles creer que se comunicandirectamente,cuandoenrealidadtodoslosmensajessonleídosymanipuladospor el atacante.