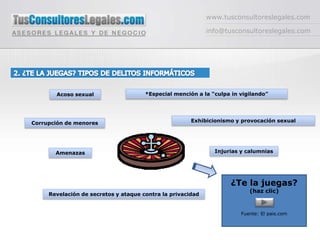

El documento aborda la creciente preocupación por los delitos informáticos, especialmente entre menores y adolescentes que utilizan tecnologías de información y comunicación. Se destacan comportamientos delictivos como acoso, injurias y revelación de secretos, enfatizando la necesidad de educación, prevención y vigilancia en el uso de internet. También se ofrecen consejos prácticos para padres e hijos sobre cómo detectarlos y prevenir las consecuencias de estos delitos.