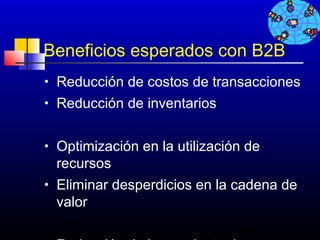

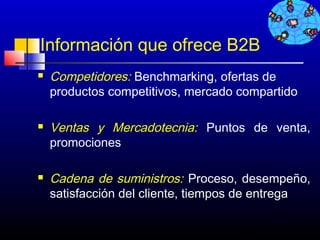

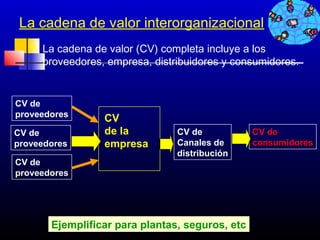

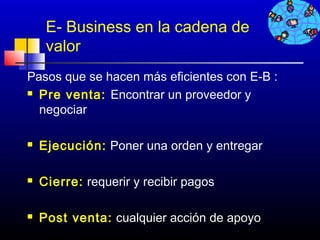

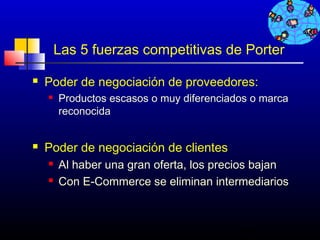

Este documento discute varios temas relacionados con los negocios electrónicos. Presenta las opiniones de varios expertos sobre los desafíos y oportunidades de los negocios en línea en México. También describe la evolución del comercio electrónico, los modelos de negocios B2C y los beneficios potenciales de los negocios electrónicos para las organizaciones y los consumidores.