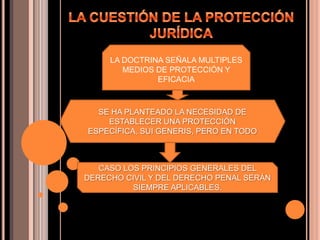

Este documento trata sobre la protección jurídica del software. Explica que el software está protegido por el derecho de autor, el cual protege la forma de expresión del software pero no su contenido o idea. También incorpora delitos informáticos al código penal para sancionar actividades como el uso indebido o extracción de piezas de una computadora. Finalmente, discute sobre la piratería de software en Perú y cómo la legislación peruana ahora protege mejor la propiedad intelectual de acuerdo a tratados internacionales.