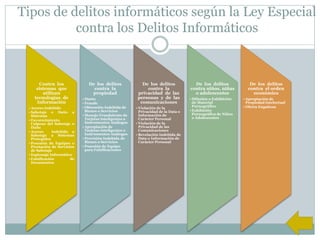

Este documento describe los delitos informáticos según la legislación venezolana. Explica los tipos de delitos informáticos como acceso indebido, sabotaje, hurto, fraude y violación de privacidad. También resume casos famosos de delitos informáticos cometidos por hackers como Richard Stallman, David Smith, Robert Morris y Vladimir Levin.