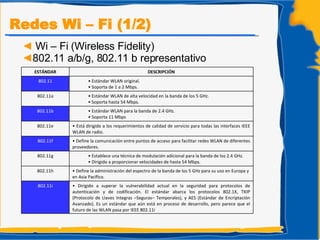

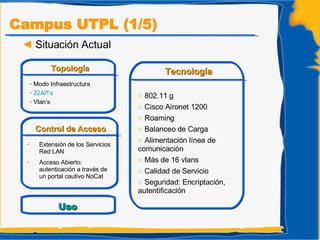

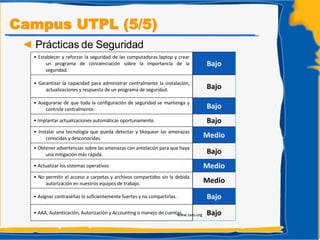

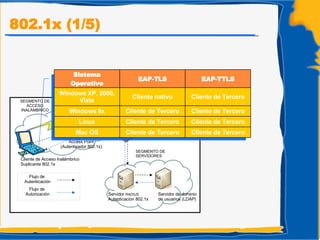

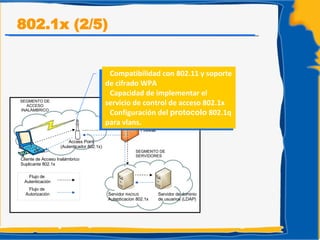

El documento describe los problemas de seguridad de la red Wi-Fi de un campus universitario y propone la implementación del estándar 802.1x como una solución viable. Actualmente la red tiene acceso abierto sin autenticación robusta y las comunicaciones no están cifradas. 802.1x ofrece control de acceso, autenticación y cifrado mediante el uso de RADIUS y EAP-TTLS. Su implementación mejoraría la seguridad sin afectar la disponibilidad de la red.

![[ 1] Sampalo Francisco, Despliegue de redes inalámbricas seguras sin necesidad de usar VPN, 2004 [2] Dennis Fisher. Study Exposes WLAN Security Risks. Marzo 12 de 2003. [3] Warchalking. http:// www.warchalking.org [4] Cisco Systems. Cisco Networking Academy Program CCNA. 2004.Cisco [5] Hill, J. An Analysis of the RADIUS Authentication Protocol. 2001. InfoGard Laboratories. Referencias](https://image.slidesharecdn.com/wifi-utpl-1212444380958175-9/85/Wi-Fi-Utpl-23-320.jpg)

![María Paula Espinosa: [email_address] Carlos Loayza: [email_address] Gracias por su atención](https://image.slidesharecdn.com/wifi-utpl-1212444380958175-9/85/Wi-Fi-Utpl-24-320.jpg)