Normatividad informática CONALEP

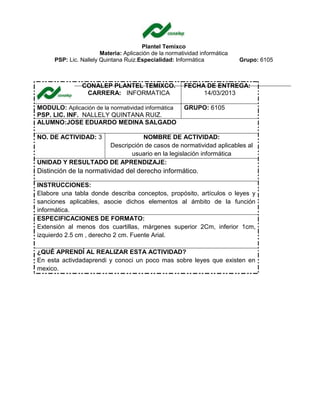

- 1. Plantel Temixco Materia: Aplicación de la normatividad informática PSP: Lic. Nallely Quintana Ruiz.Especialidad: Informática Grupo: 6105 CONALEP PLANTEL TEMIXCO. CARRERA: INFORMATICA FECHA DE ENTREGA: 14/03/2013 MODULO: Aplicación de la normatividad informática PSP. LIC. INF. NALLELY QUINTANA RUIZ. GRUPO: 6105 ALUMNO:JOSE EDUARDO MEDINA SALGADO NO. DE ACTIVIDAD: 3 NOMBRE DE ACTIVIDAD: Descripción de casos de normatividad aplicables al usuario en la legislación informática UNIDAD Y RESULTADO DE APRENDIZAJE: Distinción de la normatividad del derecho informático. INSTRUCCIONES: Elabore una tabla donde describa conceptos, propósito, artículos o leyes y sanciones aplicables, asocie dichos elementos al ámbito de la función informática. ESPECIFICACIONES DE FORMATO: Extensión al menos dos cuartillas, márgenes superior 2Cm, inferior 1cm, izquierdo 2.5 cm , derecho 2 cm. Fuente Arial. ¿QUÉ APRENDÍ AL REALIZAR ESTA ACTIVIDAD? En esta activdadaprendi y conoci un poco mas sobre leyes que existen en mexico.

- 2. Plantel Temixco Materia: Aplicación de la normatividad informática PSP: Lic. Nallely Quintana Ruiz.Especialidad: Informática Grupo: 6105 Concepto Propósito Artículos o leyes Sanciones Aplicables Derecho de la Información. El acceso a la información es el derechoque tiene toda persona de buscar, recibir y difundir información en poder del gobierno. Ser utilizado para garantizar el cumplimiento de otros derechos esenciales del ser humano. ARTICULO 6º de la constitución mexicana. Ley Federal de Transparencia y Acceso a la Información Pública Multas, extrañamientos públicos e incluso visitas al ministerio público. Libertad de Expresión La búsqueda, recepción y difusión de información e ideas de toda índole, a través del servicio de internet, se considera comprendido dentro de la garantía constitucional que ampara la libertad de expresión. La importancia que en las sociedades modernas tiene el servicio de internet reside en que es una herramienta válida para que toda la ciudadanía pueda tener acceso a información sin censura, a enviar y recibir información Señalado en el artículo 19º de la Declaración Universal de los Derechos Humanos de 1948, y las constituciones de los sistemas democráticos, también lo señalan. De ella deriva la libertad de imprenta también llamada libertad de prensa. Multas y días de cárcel a los que limiten la libertad de expresión. Derecho de la Privacidad. El derecho a la privacidad es la La Ley limitará el uso de la informática para garantizar el El Artículo 12 de la "Declaración Universal de los Derechos Humanos" adoptada Multas a cárcel dependiendo de la gravedad delito cometido

- 3. Plantel Temixco Materia: Aplicación de la normatividad informática PSP: Lic. Nallely Quintana Ruiz.Especialidad: Informática Grupo: 6105 facultad de individuos para no ser honor y la intimidad personal y familiar de los ciudadanos y el pleno ejercicio de sus derechos. por la Asamblea General de Naciones Unidas establece que el derecho a la vida p Firma Electrónica. La firma electrónica es el conjunto de datos en la forma electrónica, consignados junto a otros o asociados con ellos, que pueden ser utilizados como medio de identificación del firmante. Identificar al firmante y detectar cualquier cambio o interior de los datos firmados, que está vinculada al firmante de manera única y a los datos a que se refiere y que ha sido creado por medios que el firmante puede mantener bajo su exclusivo control. Para la recepción de promociones que formulan las particularidades en los procesos administrativos a través de medios de comunicación electrónica. Las sanciones van desde el apercibimiento hasta multas desde 100 hasta 320,000 días de salario mínimo, lo que supondría una cifra de hasta 18, 000,000 de pesos. Criptografía. La criptografía es la técnica que protege documentos Su utilización es tan antigua como. Asegurar que la Información viaje segura, manteniendo su autenticidad, integridad, confidencialidad. Sanciones penales a los que manden información considerada criminal.