delitos.pptx

•Descargar como PPTX, PDF•

0 recomendaciones•1 vista

sobre los delitos

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Más contenido relacionado

Similar a delitos.pptx

Similar a delitos.pptx (20)

Ensayo sobre la ley especial contra delitos informaticos

Ensayo sobre la ley especial contra delitos informaticos

Keibis Vargas - Aplicación de la ley contra delitos informáticos en el Sector...

Keibis Vargas - Aplicación de la ley contra delitos informáticos en el Sector...

Actividad 5 investigación documental sobre la legislación informática

Actividad 5 investigación documental sobre la legislación informática

Último

Existen diversos tipos de textos, y uno de ellos, es el texto científico, que es el más utilizado por estudiantes y docentes.¿Qué es el texto científico? Presentación para la clase de comunicación escri...

¿Qué es el texto científico? Presentación para la clase de comunicación escri...Daniela Márquez Sena

Último (15)

Pobreza porcentual por etnia para el año (2024).pdf

Pobreza porcentual por etnia para el año (2024).pdf

Análisis comparativo del olivo en los mercados de Noruega, España y Perú

Análisis comparativo del olivo en los mercados de Noruega, España y Perú

Países con mayores líneas de trenes de alta velocidad (2021).pdf

Países con mayores líneas de trenes de alta velocidad (2021).pdf

My loft y ciencia uso de My loft. Explica cómo usar My loft para la ucv.

My loft y ciencia uso de My loft. Explica cómo usar My loft para la ucv.

Posición global del PIB per cápita Israelí (1948-2024).pdf

Posición global del PIB per cápita Israelí (1948-2024).pdf

La Inteligencia Artificial -AnaliticayDatos-BeatrizGarcia-Abril2024-D.pdf

La Inteligencia Artificial -AnaliticayDatos-BeatrizGarcia-Abril2024-D.pdf

Guía rápida del uso del paquete estadístico Jamovi

Guía rápida del uso del paquete estadístico Jamovi

¿Qué es el texto científico? Presentación para la clase de comunicación escri...

¿Qué es el texto científico? Presentación para la clase de comunicación escri...

delitos.pptx

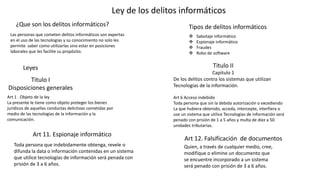

- 1. Ley de los delitos informáticos Las personas que cometen delitos informáticos son expertas en el uso de las tecnologías y su conocimiento no solo les permite saber como utilizarlas sino estar en posiciones laborales que les facilite su propósito. Tipos de delitos informáticos Sabotaje informático Espionaje informático Fraudes Robo de software ¿Que son los delitos informáticos? Leyes Art 1 . Objeto de la ley La presente le tiene como objeto proteger los bienes jurídicos de aquellas conductas delictivas cometidas por medio de las tecnologías de la información y la comunicación. Titulo I Disposiciones generales Titulo II Capitulo 1 De los delitos contra los sistemas que utilizan Tecnologías de la información. Art 6 Acceso indebido Toda persona que sin la debida autorización o excediendo La que hubiera obtenido, acceda, intercepte, interfiera o use un sistema que utilice Tecnologías de información será penado con prisión de 1 a 5 años y multa de diez a 50 unidades tributarias. Art 11. Espionaje informático Toda persona que indebidamente obtenga, revele o difunda la data o información contenidas en un sistema que utilice tecnologías de información será penada con prisión de 3 a 6 años. Art 12. Falsificación de documentos Quien, a través de cualquier medio, cree, modifique o elimine un documento que se encuentre incorporado a un sistema será penado con prisión de 3 a 6 años.

- 2. Ley de firma digitales La firma digital es un instrumento con características técnicas y normativas . Estos significa que existen procedimientos Técnicos que permiten la creación y verificación de las firmas digitales