EULEN Seguridad - ‘Phishing’, cada vez mayor sofisticación y dificultad de detección

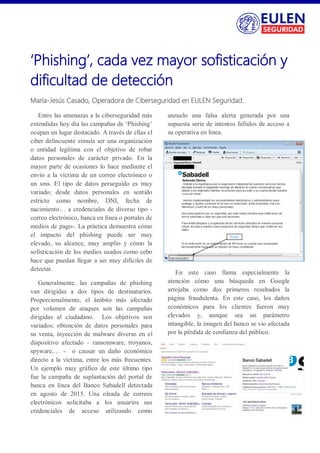

- 1. ‘Phishing’, cada vez mayor sofisticación y dificultad de detección María-Jesús Casado, Operadora de Ciberseguridad en EULEN Seguridad. Entre las amenazas a la ciberseguridad más extendidas hoy día las campañas de „Phishing‟ ocupan un lugar destacado. A través de ellas el ciber delincuente simula ser una organización o entidad legítima con el objetivo de robar datos personales de carácter privado. En la mayor parte de ocasiones lo hace mediante el envío a la víctima de un correo electrónico o un sms. El tipo de datos perseguido es muy variado; desde datos personales en sentido estricto como nombre, DNI, fecha de nacimiento… a credenciales de diverso tipo - correo electrónico, banca en línea o portales de medios de pago-. La práctica demuestra cómo el impacto del phishing puede ser muy elevado, su alcance, muy amplio y cómo la sofisticación de los medios usados como cebo hace que puedan llegar a ser muy difíciles de detectar. Generalmente, las campañas de phishing van dirigidas a dos tipos de destinatarios. Proporcionalmente, el ámbito más afectado por volumen de ataques son las campañas dirigidas al ciudadano. Los objetivos son variados; obtención de datos personales para su venta, inyección de malware diverso en el dispositivo afectado – ransomware, troyanos, spyware,… - o causar un daño económico directo a la víctima, entre los más frecuentes. Un ejemplo muy gráfico de este último tipo fue la campaña de suplantación del portal de banca en línea del Banco Sabadell detectada en agosto de 2015. Una oleada de correos electrónicos solicitaba a los usuarios sus credenciales de acceso utilizando como anzuelo una falsa alerta generada por una supuesta serie de intentos fallidos de acceso a su operativa en línea. En este caso llama especialmente la atención cómo una búsqueda en Google arrojaba como dos primeros resultados la página fraudulenta. En este caso, los daños económicos para los clientes fueron muy elevados y, aunque sea un parámetro intangible, la imagen del banco se vio afectada por la pérdida de confianza del público.

- 2. Precisamente, los daños reputacionales de las empresas enlazan con el segundo grupo de destinatarios habituales del phishing. Con cierta frecuencia éstas se convierten en víctimas sufriendo un daño que en ocasiones llega a ser muy perjudicial. Por un lado, el ciber delincuente puede tratar de robar datos financieros y causar un daño económico, pero a menudo aparecen campañas que pretenden obtener información corporativa confidencial, especialmente inyectando una back-door o un programa de spyware en los dispositivos afectados. Un ejemplo lo sufrió el pasado mes de agosto la compañía de suministro de agua británica SESW, cuyos empleados recibieron correos electrónicos simulando provenir del CEO de la compañía. Otro ejemplo de este tipo de ataques es el “click-jacking” sufrido por varias compañías navieras neozelandesas a principios de 2015, por el que fueron inducidas por correo electrónico a facilitar sus credenciales de acceso en una suplantación fraudulenta perfecta de la web de las propias empresas. Eso permitió a los hackers suplantar la identidad de los buques en ruta, hacer transacciones financieras desviando fondos y modificar la documentación de las cargas fletadas y la propia ruta de transporte. De nuevo es importante insistir en que la reputación de las empresas sufre gravemente pudiendo llegar a comprometer su actividad empresarial por la pérdida de confianza de sus clientes. De ahí a la escasa repercusión mediática que caracteriza este segundo grupo de destinatarios. En conclusión, al tiempo que el número de ciber ataques de phishing aumenta también se incrementa exponencialmente el nivel de sofisticación que algunos de ellos presentan. Los daños provocados pueden llegar a ser potencialmente devastadores tanto para ciudadanos como para empresas. Es por ello que se hace necesario que el navegante extreme la atención y compruebe meticulosamente la URL de todo portal en el que introduzca cualquier dato, o la idoneidad de descargar cualquier fichero que le llega por correo electrónico evaluando su procedencia. Cada vez más no es tanto cuestión de conocimientos de informática sino de atención y sentido común internauta.