Eset infografia-reporte-seguridad-br

•

0 recomendaciones•165 vistas

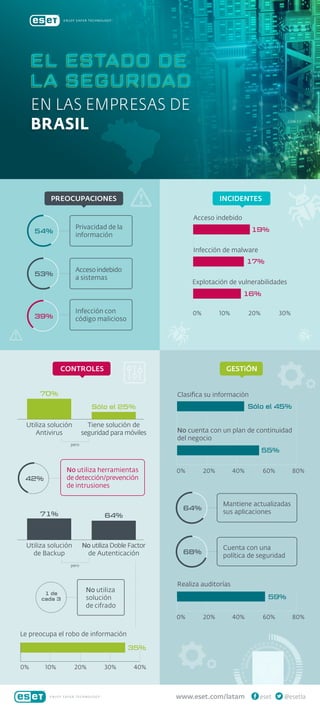

El documento presenta los resultados de una encuesta sobre el estado de la seguridad en las empresas de Brasil. Muestra que el 42% de las empresas no utilizan herramientas de detección o prevención de intrusiones, mientras que el 71% usa soluciones de backup y el 70% tiene soluciones antivirus. Sin embargo, sólo el 25% usa soluciones de cifrado y el 64% no usa autenticación de doble factor.

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (16)

Similar a Eset infografia-reporte-seguridad-br

Similar a Eset infografia-reporte-seguridad-br (8)

Estado de la seguridad en las grandes empresas de Latinoamérica

Estado de la seguridad en las grandes empresas de Latinoamérica

Estado de la Seguridad en las PyMEs de Latinoamérica

Estado de la Seguridad en las PyMEs de Latinoamérica

El estado de la seguridad de las empresas en México

El estado de la seguridad de las empresas en México

Más de ESET Latinoamérica

Más de ESET Latinoamérica (20)

Último

Sistemas distribuidos de redes de redes de Pcs en un entorno virtual de aprendizajeSistemas distribuidos de redes de computadores en un entorno virtual de apren...

Sistemas distribuidos de redes de computadores en un entorno virtual de apren...Luis Fernando Uribe Villamil

Último (20)

Presentacion y Extension de tema para Blogger.pptx

Presentacion y Extension de tema para Blogger.pptx

Índice del libro "Big Data: Tecnologías para arquitecturas Data-Centric" de 0...

Índice del libro "Big Data: Tecnologías para arquitecturas Data-Centric" de 0...

proyectos_social_y_socioproductivos _mapas_conceptuales

proyectos_social_y_socioproductivos _mapas_conceptuales

Sistemas distribuidos de redes de computadores en un entorno virtual de apren...

Sistemas distribuidos de redes de computadores en un entorno virtual de apren...

Robótica educativa para la eduacion primaria .pptx

Robótica educativa para la eduacion primaria .pptx

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

Unidad 1- Historia y Evolucion de las computadoras.pdf

Unidad 1- Historia y Evolucion de las computadoras.pdf

HerramientasInformaticas ¿Que es? - ¿Para que sirve? - Recomendaciones - Comp...

HerramientasInformaticas ¿Que es? - ¿Para que sirve? - Recomendaciones - Comp...

proyecto invernadero desde el departamento de tecnología para Erasmus

proyecto invernadero desde el departamento de tecnología para Erasmus

Eset infografia-reporte-seguridad-br

- 1. No utiliza herramientas de detección/prevención de intrusiones 42% PREOCUPACIONES INCIDENTES CONTROLES GESTiÓN 0% 10% 20% 30% Acceso indebido Infección de malware Explotación de vulnerabilidades 17% 16% 19% Utiliza solución Antivirus 70% Tiene solución de seguridad para móviles pero pero Sólo el 25% No utiliza solución de cifrado 1 de cada 3 Utiliza solución de Backup 71% No utiliza Doble Factor de Autenticación 64% 0% 10% 20% 30% 40% 35% Le preocupa el robo de información Privacidad de la información 54% 53% 39% Accesoindebido a sistemas Infección con código malicioso 64% 0% 20% 40% 60% 80% Clasifica su información No cuenta con un plan de continuidad del negocio Mantiene actualizadas sus aplicaciones Sólo el 45% 55% 0% 20% 40% 60% 80% Realiza auditorías 59% 68% Cuenta con una política de seguridad EN LAS EMPRESAS DE BRASIL EL ESTADO DE LA SEGURIDAD www.eset.com/latam @esetlaeset