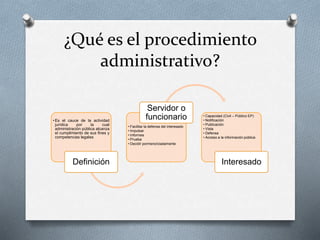

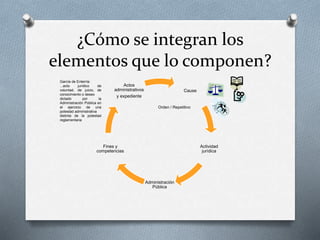

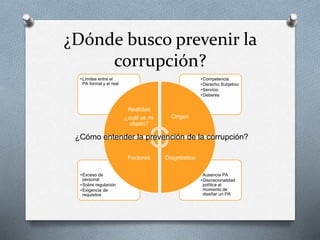

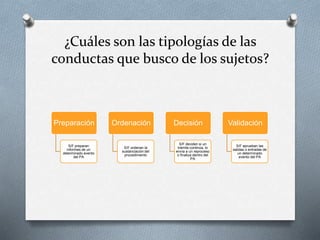

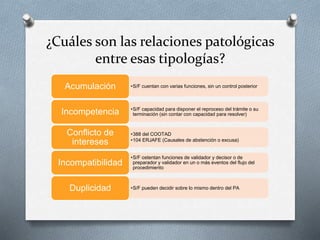

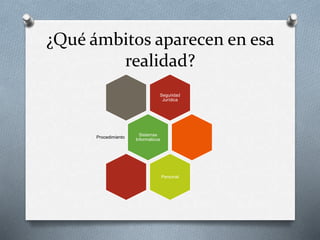

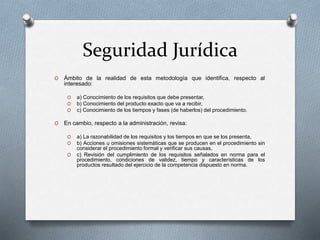

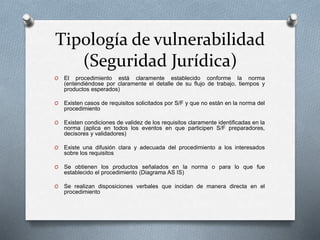

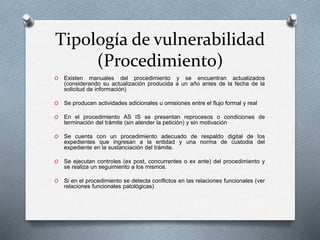

Este documento presenta una metodología para desarrollar un mapa de vulnerabilidades en el ámbito de la prevención de la corrupción. Explica los elementos que componen el procedimiento administrativo, identifica factores donde puede ocurrir corrupción, y describe tipologías de conductas y relaciones problemáticas entre sujetos. Además, define ámbitos como seguridad jurídica, procedimiento, personal y sistemas informáticos que deben analizarse, y propone una matriz de control para registrar vulnerabilidades encontradas y acciones de prevención. El

![Matriz de Control

Matriz del Mapa de Vulnerabilidades – MV

Entidad:

Área: Seguridad Jurídica [ ] Procedimiento [ ] Personal [ ] Sistemas informáticos [ ]

Identificación y descripción de la vulnerabilidad Acciones de Prevención

Procedimiento/Objetivo

Vulnerabilidad

Descripción

Consecuencia

Descripción

Objetivo

Periododeejecución

Actividadespara

implementación

IndicadordeCumplimiento

Responsable

(Implementación)

Responsable

(Seguimiento)

Fechasdelosregistros

dereporte](https://image.slidesharecdn.com/metodologamapadevulnerabilidades-170612131329/85/Metodologia-mapa-de-vulnerabilidades-17-320.jpg)