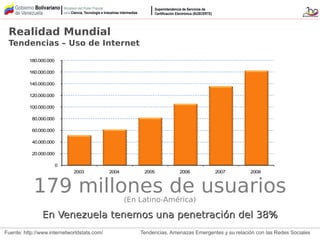

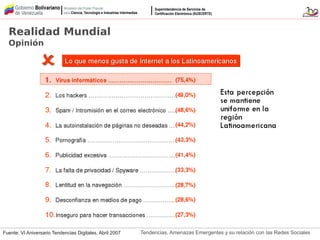

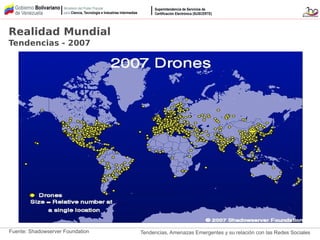

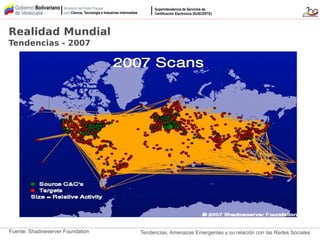

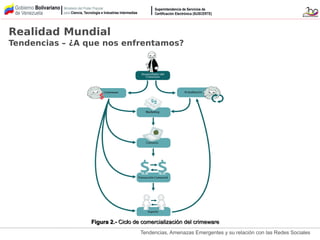

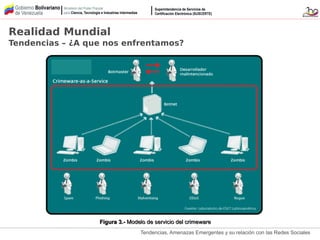

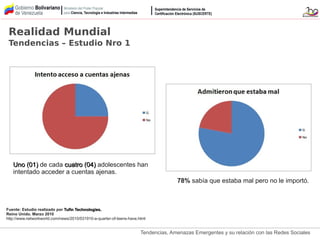

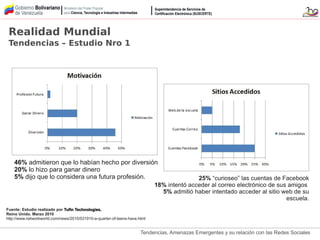

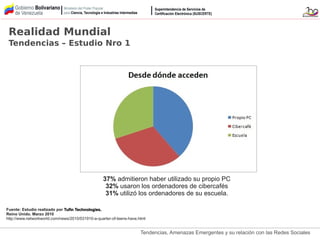

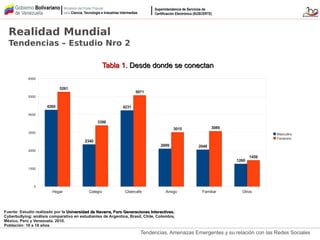

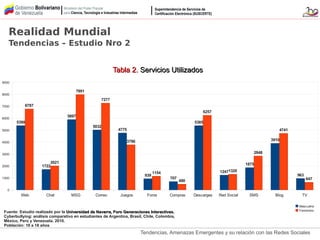

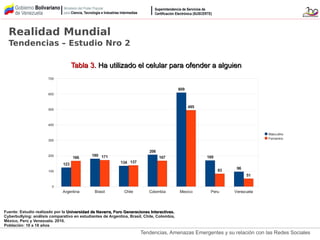

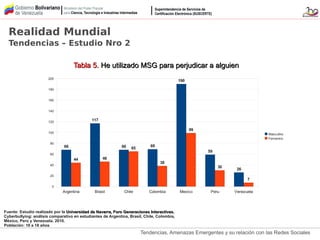

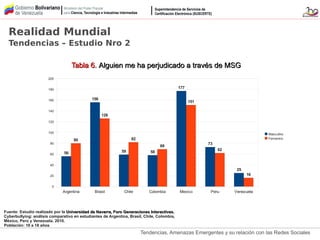

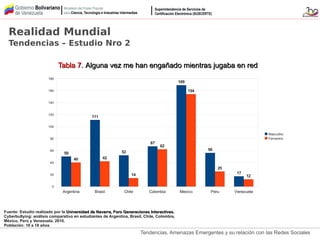

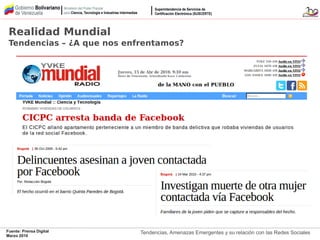

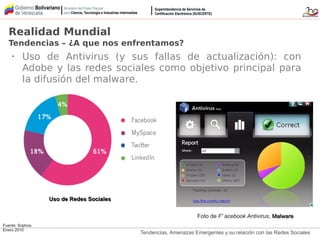

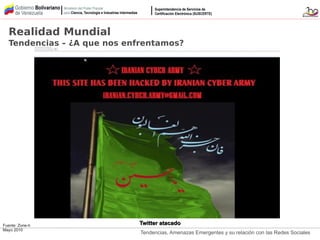

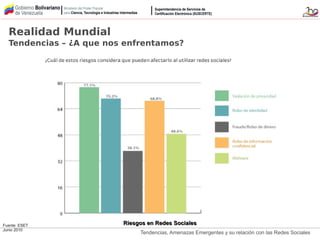

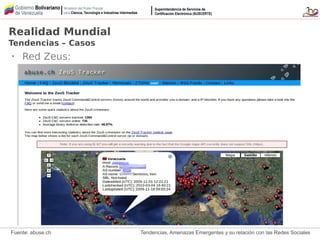

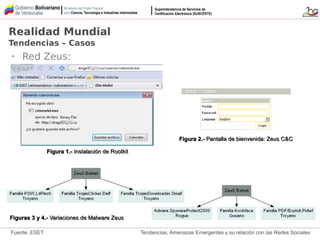

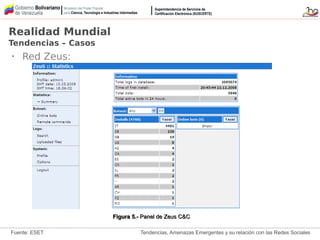

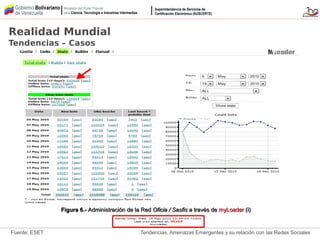

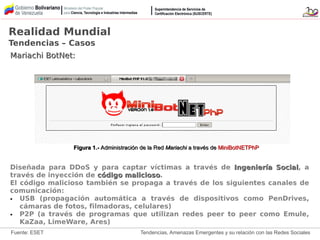

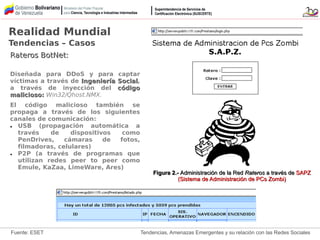

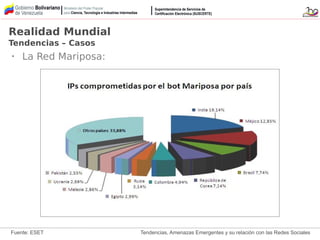

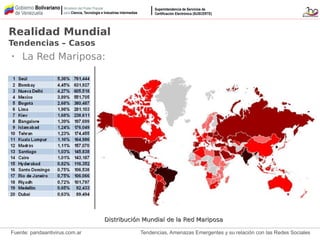

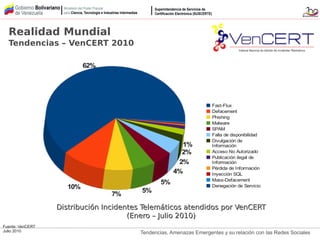

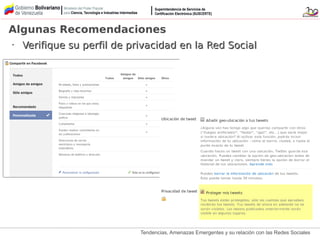

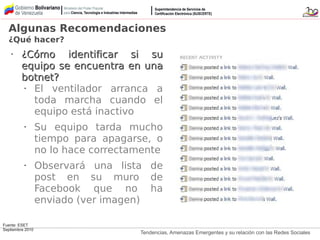

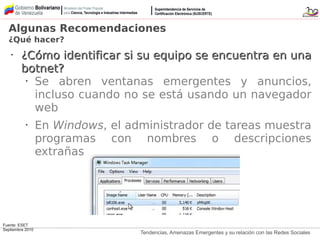

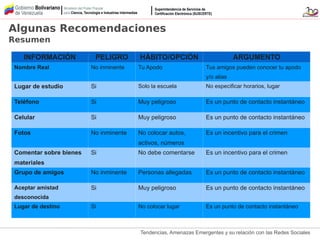

Este documento presenta información sobre tendencias, amenazas emergentes y su relación con las redes sociales. Inicialmente, introduce conceptos como la democratización del acceso a Internet y su evolución. Luego, analiza estudios que muestran el creciente uso de redes sociales por adolescentes y el problema del cyberbullying. Finalmente, identifica tendencias como el aumento de ataques sofisticados y el uso de botnets para distribuir malware y realizar otras actividades ilegales.