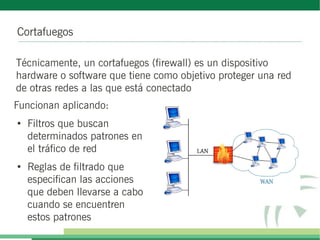

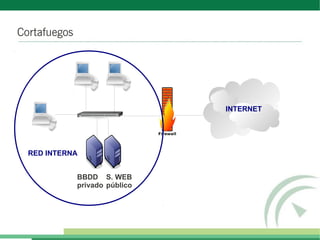

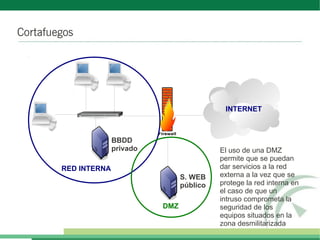

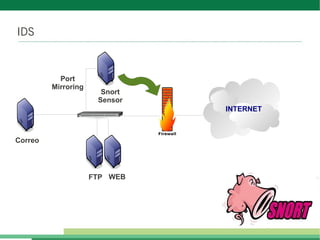

Este documento describe varios mecanismos de defensa contra amenazas de seguridad informática, incluyendo cortafuegos y sistemas de detección de intrusos. Los cortafuegos funcionan aplicando filtros y reglas de filtrado para evaluar el tráfico de red y bloquear el acceso no autorizado, mientras que los sistemas de detección de intrusos monitorean la red en busca de actividades anormales para detectar intentos de intrusión. También se mencionan limitaciones como la incapacidad de proteger contra ataques internos