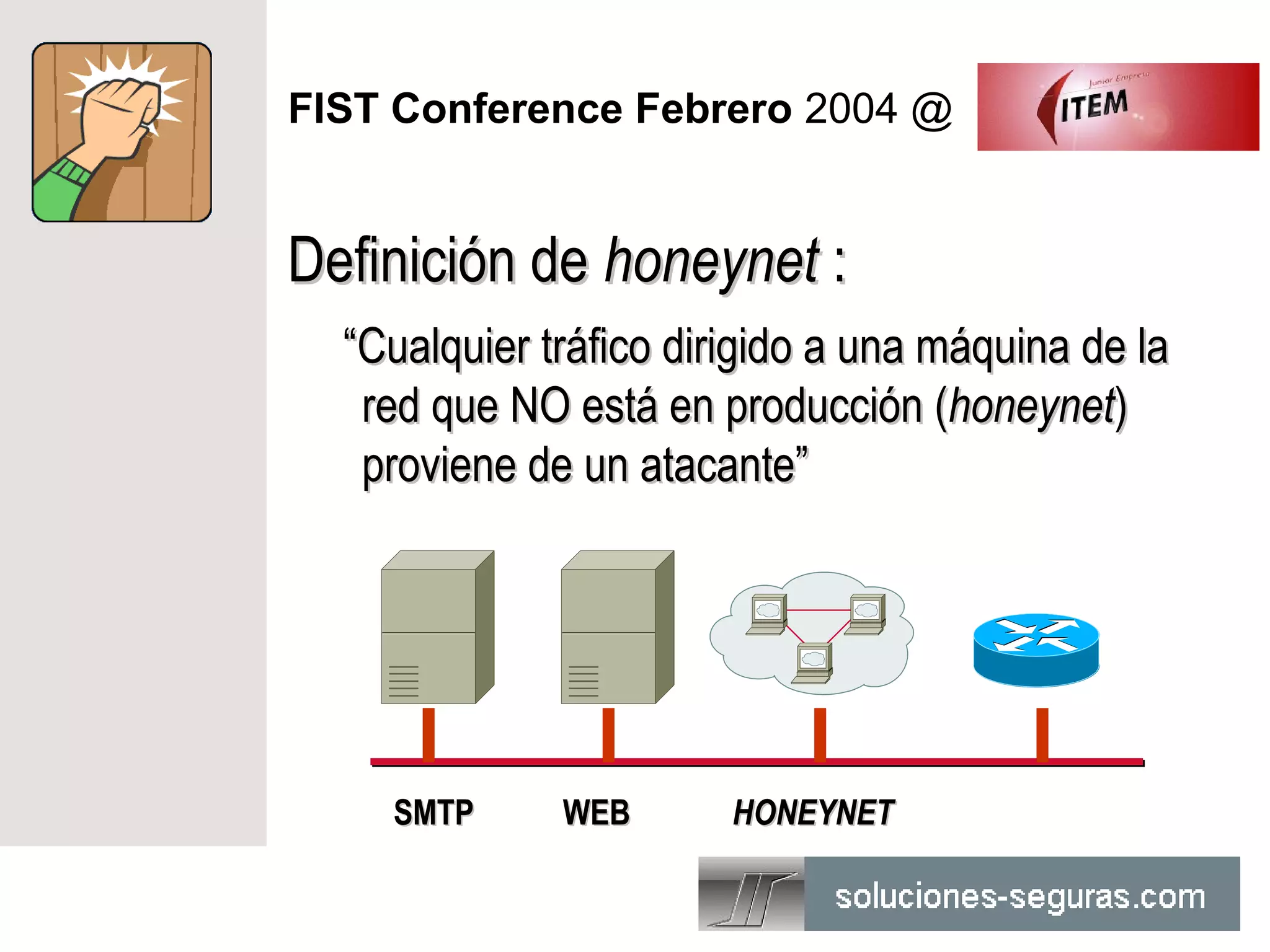

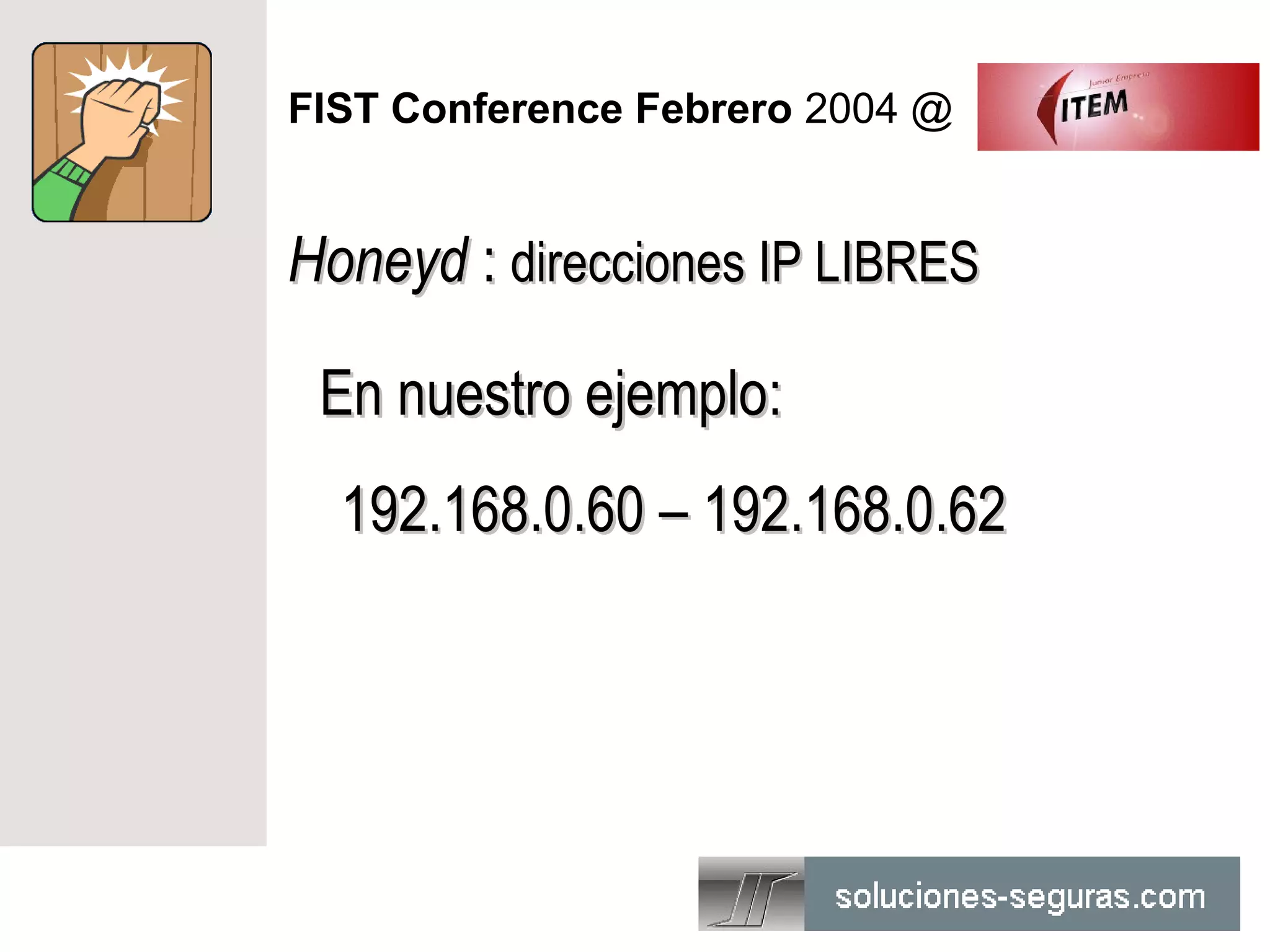

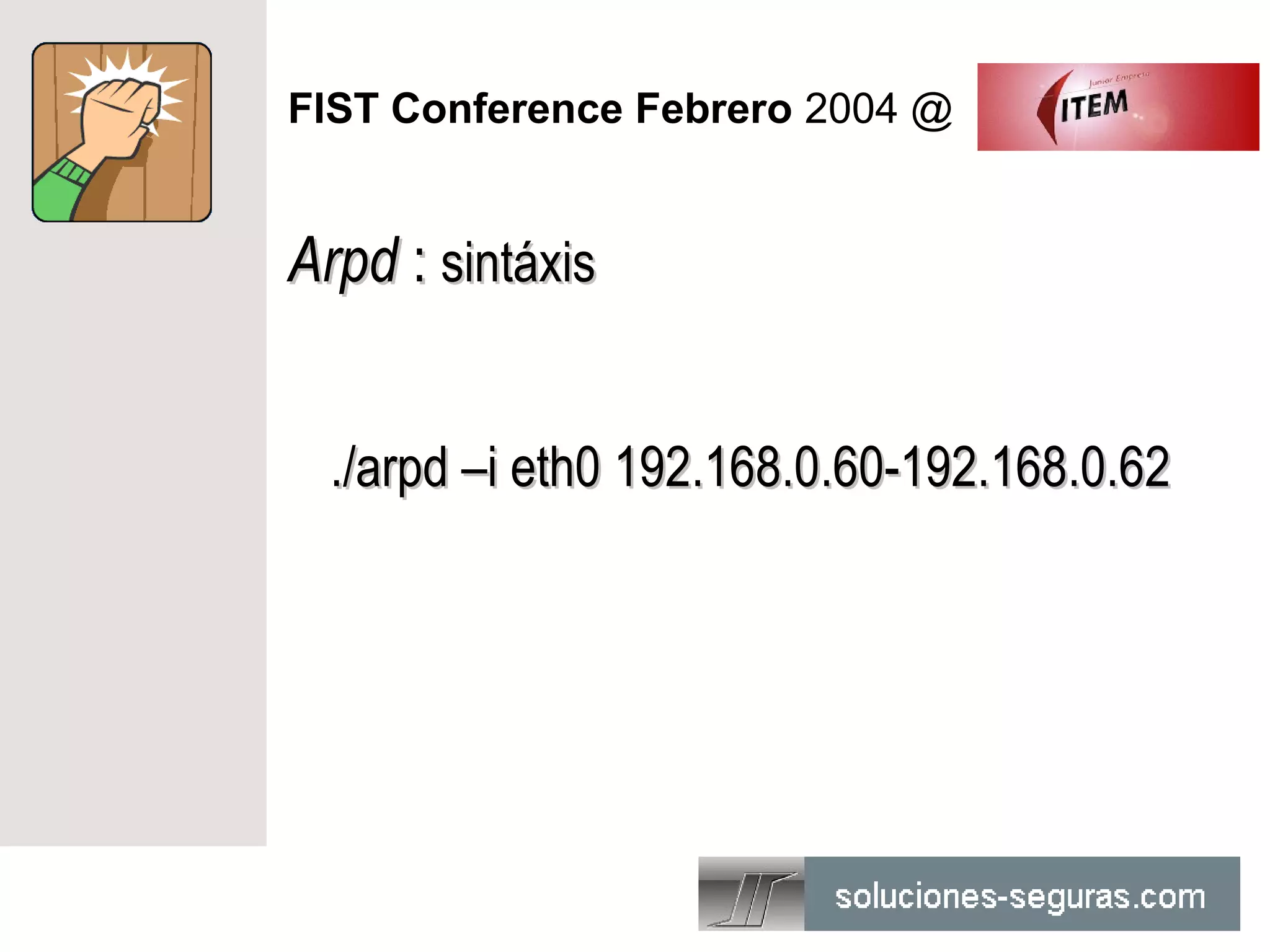

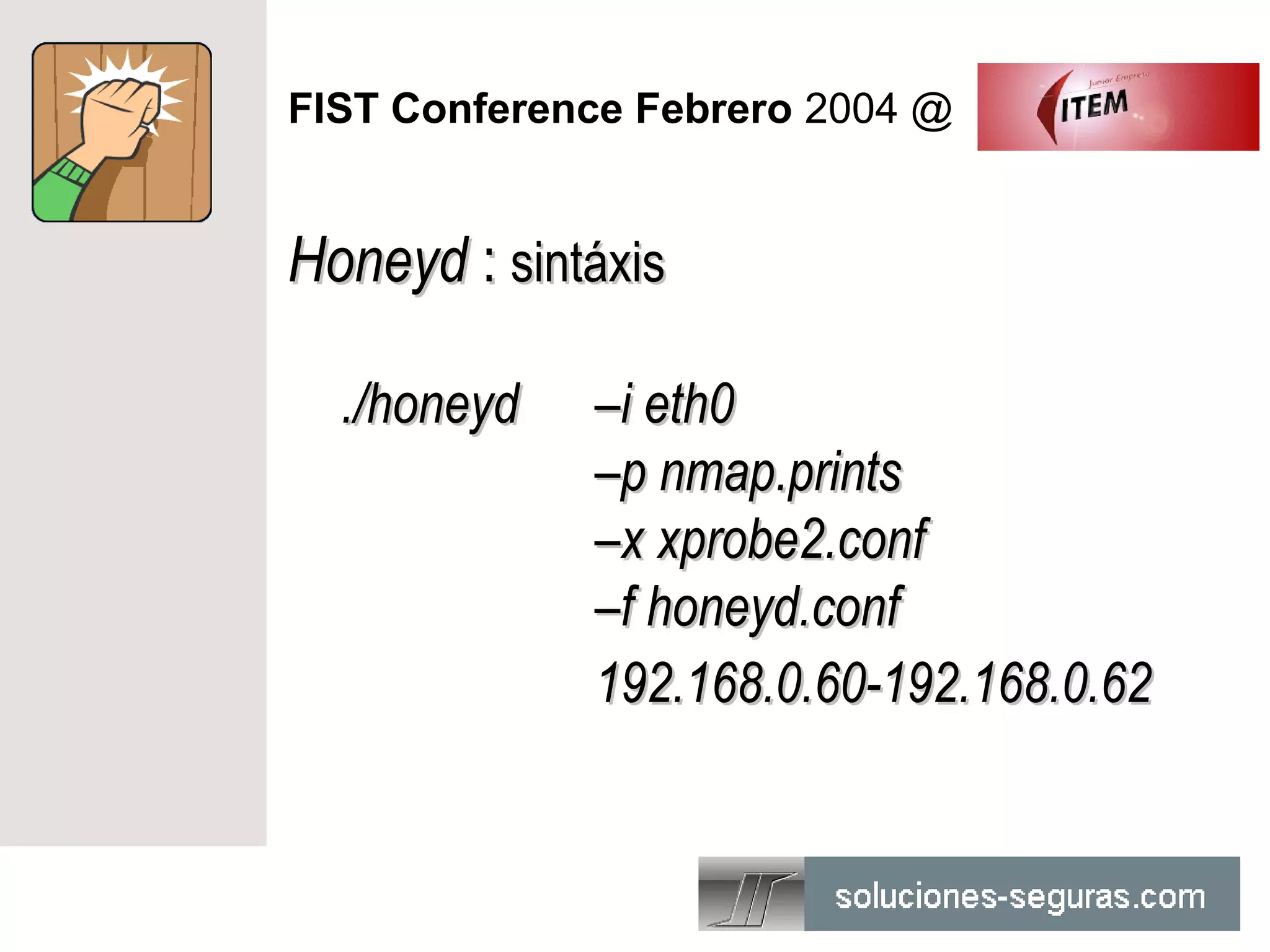

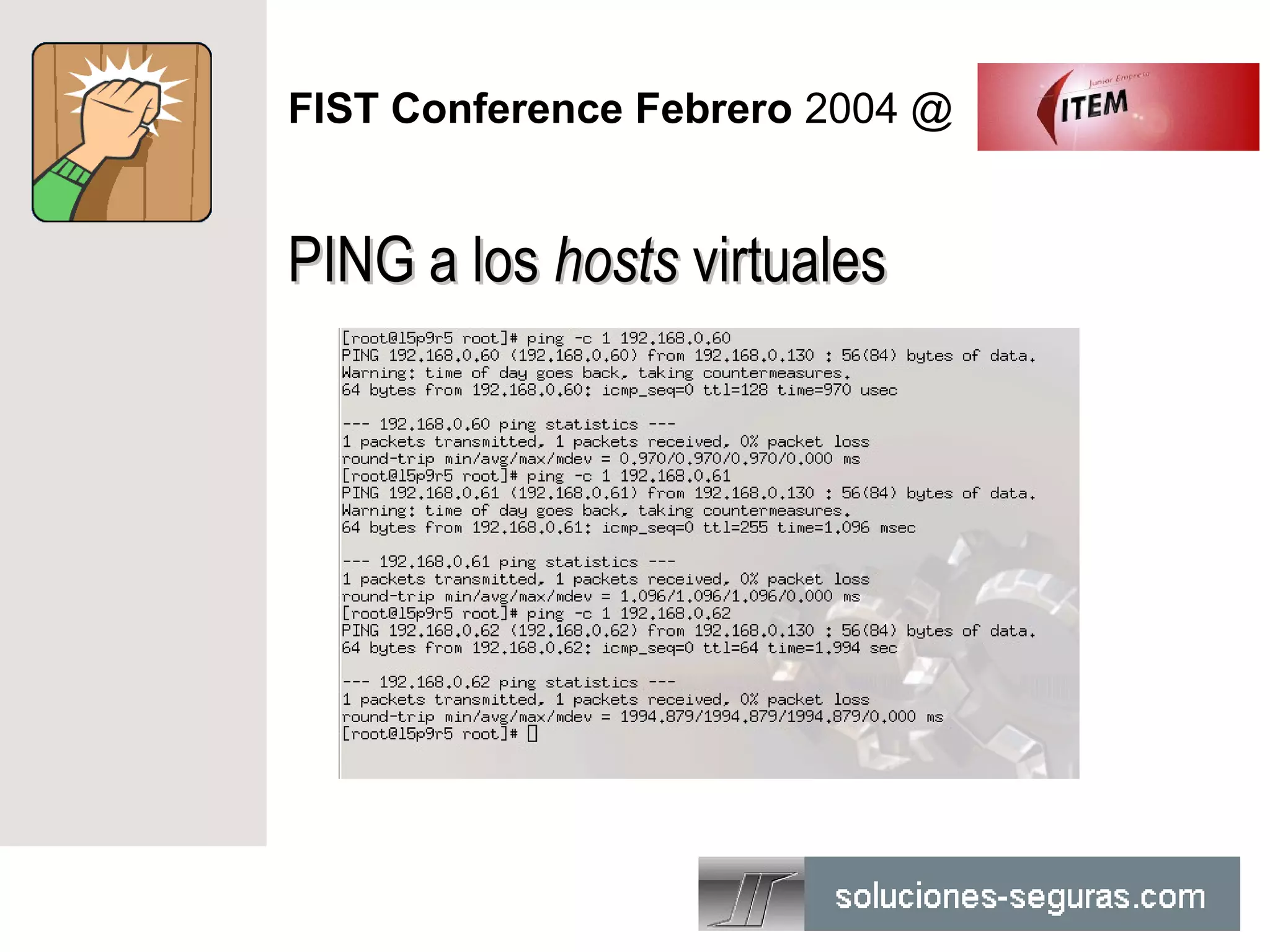

Este documento describe la tecnología de honeynets y el software honeyd. Un honeynet es una red trampa diseñada para detectar actividad maliciosa mediante el monitoreo de tráfico dirigido a sistemas no productivos simulados. Honeyd permite emular diferentes sistemas operativos, servicios de red y topologías de red dentro de una honeynet para engañar y detectar ataques. El documento también explica cómo configurar y utilizar honeyd para investigar actividad maliciosa de forma segura.

![FIST Conference Febrero 2004 @

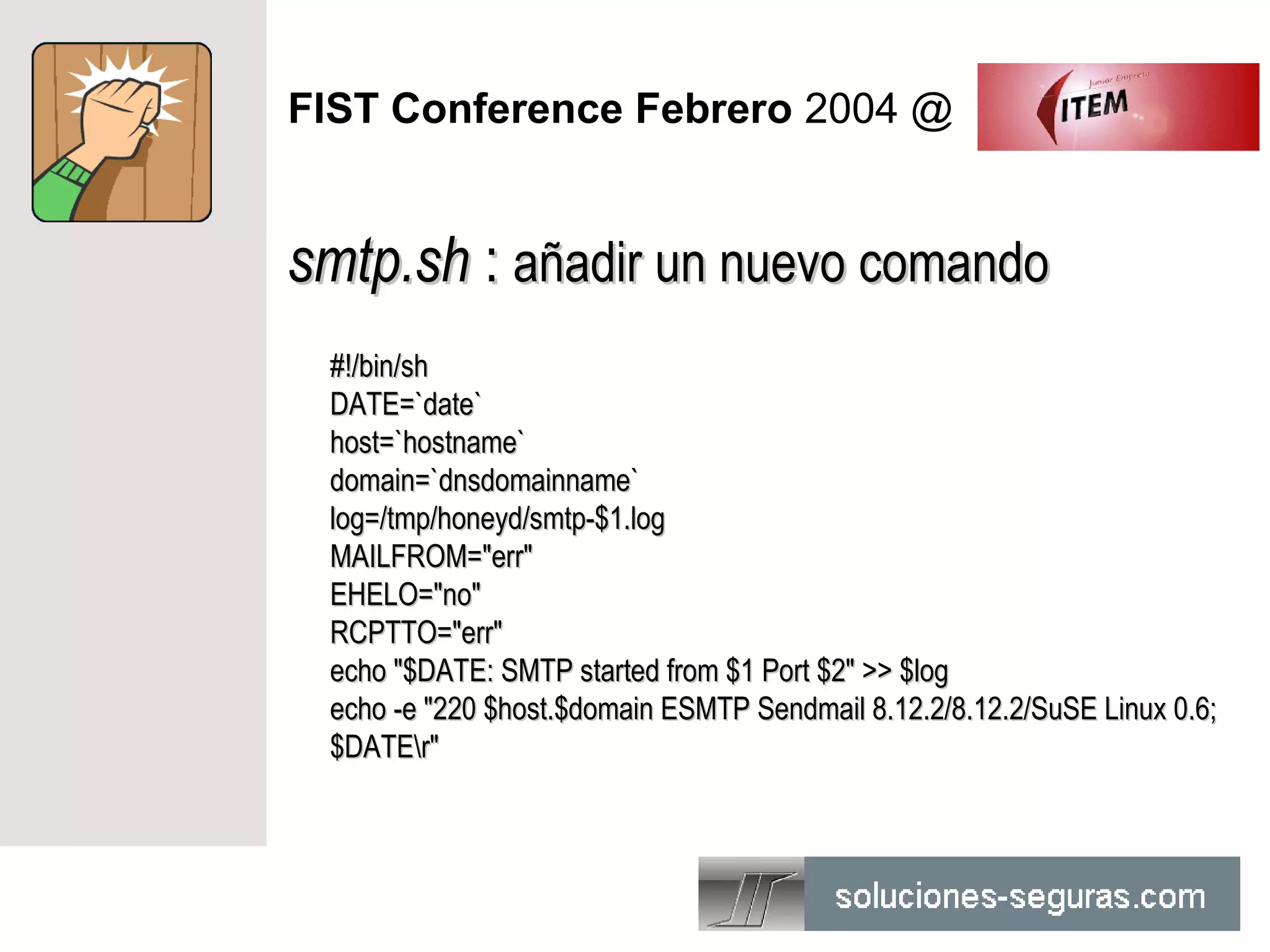

smtp.sh : añadir un nuevo comando

while read incmd parm1 parm2 parm3 parm4 parm5

do

# remove control-characters

incmd=`echo $incmd | sed s/[[:cntrl:]]//g`

parm1=`echo $parm1 | sed s/[[:cntrl:]]//g`

parm2=`echo $parm2 | sed s/[[:cntrl:]]//g`

parm3=`echo $parm3 | sed s/[[:cntrl:]]//g`

parm4=`echo $parm4 | sed s/[[:cntrl:]]//g`

parm5=`echo $parm5 | sed s/[[:cntrl:]]//g`

# convert to upper-case

incmd_nocase=`echo $incmd | gawk '{print toupper($0);}'`](https://image.slidesharecdn.com/sistemashoneynet-130217164034-phpapp02/75/Sistemas-Honeynet-38-2048.jpg)