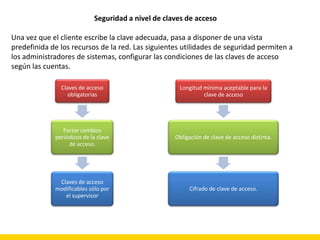

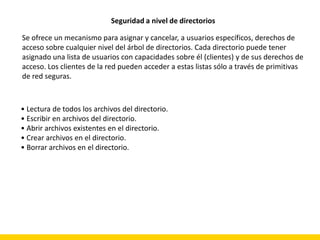

El documento proporciona sugerencias para mejorar la seguridad en los centros de cómputo, incluyendo implementar sistemas de seguridad de claves de acceso y directorios, no identificar el centro de procesamiento de datos, e invertir en seguridad de forma proporcional al riesgo. También recomienda cuidar la selección e implementación de detectores de fuego y sistemas de extinción conectados eléctricamente.