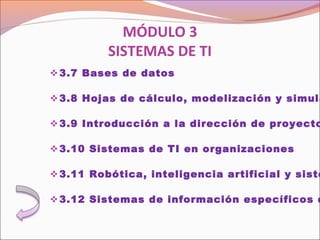

El documento explora el papel de las tecnologías de la información (TI) en la sociedad global, enfocándose en su importancia social y ética, así como su aplicación en diferentes escenarios como empresas, educación y salud. Se abordan también aspectos como la seguridad, privacidad, brecha digital y ciudadanía digital, enfatizando la necesidad de políticas y estándares para un uso responsable de la TI. Finalmente, se examinan sistemas específicos de TI, incluyendo hardware, software y bases de datos, y sus impactos sociales.