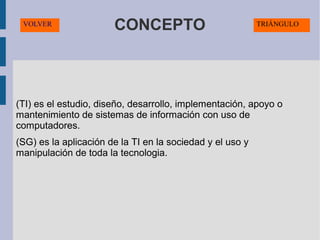

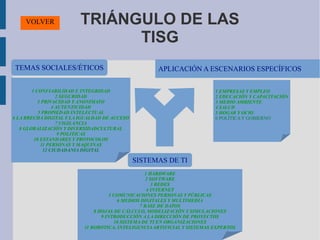

El documento presenta un análisis sobre la tecnología de la información en una sociedad global, abordando conceptos como el triángulo de TISG que incluye aspectos sociales y éticos, y la importancia de sistemas de información. Se discuten temas clave como confiabilidad, seguridad, privacidad, brecha digital, y el impacto de la TI en diversas áreas como educación, salud, y medio ambiente. Además, se examinan las implicaciones de la TI en la ciudadanía digital y el uso responsable de la tecnología en el ámbito laboral y personal.