Riesgos en Internet y estrategias de mitigación

•Descargar como DOCX, PDF•

0 recomendaciones•378 vistas

Los riesgos en Internet incluyen malware, spam, estafas, ciberacoso y phishing. Se recomienda utilizar antivirus y antispyware, evitar descargar archivos sospechosos, no proporcionar información personal en respuesta a correos electrónicos o mensajes no solicitados, y estar alerta ante posibles fraudes. También es importante tomar medidas legales si el acoso continúa y reportar cualquier actividad sospechosa a las autoridades correspondientes.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Implementación de estrategias de mitigación de riesgos Equipo a cargo de los...

Implementación de estrategias de mitigación de riesgos Equipo a cargo de los...North American Commission for Environmental Cooperation

Más contenido relacionado

La actualidad más candente

La actualidad más candente (17)

Pc zombie, Spim, Spear, Phishing, Ramware, Spam y Scan

Pc zombie, Spim, Spear, Phishing, Ramware, Spam y Scan

Destacado

Implementación de estrategias de mitigación de riesgos Equipo a cargo de los...

Implementación de estrategias de mitigación de riesgos Equipo a cargo de los...North American Commission for Environmental Cooperation

Destacado (20)

Implementación de estrategias de mitigación de riesgos Equipo a cargo de los...

Implementación de estrategias de mitigación de riesgos Equipo a cargo de los...

0061 AdministracióN áGil De Riesgos En Proyectos De Ti

0061 AdministracióN áGil De Riesgos En Proyectos De Ti

El Proyecto Matriz 85 - Software Libre. La Revolución Colaborativa

El Proyecto Matriz 85 - Software Libre. La Revolución Colaborativa

Preguntas y Respuestas sobre la Gestión de la Formación Continua Bonificada

Preguntas y Respuestas sobre la Gestión de la Formación Continua Bonificada

Gestión de riesgo, calidad y cambio en el desarrollo de proyectos de software

Gestión de riesgo, calidad y cambio en el desarrollo de proyectos de software

Gestión de Activos de Software - Oportunidades y Riesgos

Gestión de Activos de Software - Oportunidades y Riesgos

Secretos para dominar la gestión de riesgos en proyectos

Secretos para dominar la gestión de riesgos en proyectos

Software de Gestión de Prevención de Riesgos Laborales

Software de Gestión de Prevención de Riesgos Laborales

Rita matriz estrategias_de_aprendizaje_agosto 19 matriz de referencia

Rita matriz estrategias_de_aprendizaje_agosto 19 matriz de referencia

Similar a Riesgos en Internet y estrategias de mitigación

Similar a Riesgos en Internet y estrategias de mitigación (20)

Cuarto medio. Unidad 2. Clase 3. Los peligros de las redes sociales.

Cuarto medio. Unidad 2. Clase 3. Los peligros de las redes sociales.

Más de francisco uribe prada

Más de francisco uribe prada (20)

Plan de accion para el aprovechamiento de las tic en la sede

Plan de accion para el aprovechamiento de las tic en la sede

Comparacion de semejanzas y diferencias...conceptos administrativos

Comparacion de semejanzas y diferencias...conceptos administrativos

Comparacion de semejanzas y diferencias...conceptos administrativos

Comparacion de semejanzas y diferencias...conceptos administrativos

Plan de accion para el aprovechamiento de las tic en la sede

Plan de accion para el aprovechamiento de las tic en la sede

Comparacion de semejanzas y diferencias...conceptos administrativos

Comparacion de semejanzas y diferencias...conceptos administrativos

Plan de accion para el aprovechamiento de las TIC en la sede

Plan de accion para el aprovechamiento de las TIC en la sede

Textos alusivos de riesgos virtuales y estrategias de mitigación.

Textos alusivos de riesgos virtuales y estrategias de mitigación.

Último

Último (20)

DE LAS OLIMPIADAS GRIEGAS A LAS DEL MUNDO MODERNO.ppt

DE LAS OLIMPIADAS GRIEGAS A LAS DEL MUNDO MODERNO.ppt

Plan Refuerzo Escolar 2024 para estudiantes con necesidades de Aprendizaje en...

Plan Refuerzo Escolar 2024 para estudiantes con necesidades de Aprendizaje en...

Planificacion Anual 4to Grado Educacion Primaria 2024 Ccesa007.pdf

Planificacion Anual 4to Grado Educacion Primaria 2024 Ccesa007.pdf

la unidad de s sesion edussssssssssssssscacio fisca

la unidad de s sesion edussssssssssssssscacio fisca

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

Caja de herramientas de inteligencia artificial para la academia y la investi...

Caja de herramientas de inteligencia artificial para la academia y la investi...

Sesión de aprendizaje Planifica Textos argumentativo.docx

Sesión de aprendizaje Planifica Textos argumentativo.docx

Riesgos en Internet y estrategias de mitigación

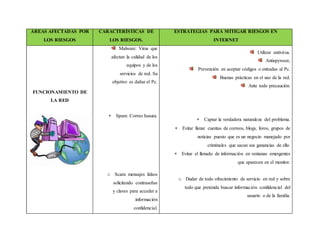

- 1. ÁREAS AFECTADAS POR LOS RIESGOS CARACTERÍSTICAS DE LOS RIESGOS. ESTRATEGIAS PARA MITIGAR RIESGOS EN INTERNET FUNCIONAMIENTO DE LA RED Malware: Virus que afectan la calidad de los equipos y de los servicios de red. Su objetivo es dañar el Pc. Spam: Correo basura. o Scam: mensajes falsos solicitando contraseñas y claves para acceder a información confidencial. Utilizar antivirus. Antispyware, Prevención en aceptar códigos o entradas al Pc. Buenas prácticas en el uso de la red. Ante todo precaución. Captar la verdadera naturaleza del problema. Evitar llenar cuentas de correos, blogs, foros, grupos de noticias puesto que es un negocio manejado por criminales que sacan sus ganancias de ello. Evitar el llenado de información en ventanas emergentes que aparecen en el monitor. o Dudar de todo ofrecimiento de servicio en red y sobre todo que pretenda buscar información confidencial del usuario o de la familia.

- 2. Ciberacoso: conducta hostil cuyo objetivo es atormentar a la persona y llevarla a un quiebre emocional. Pedir ayuda, si es un menor debe recurrir a su padre, madre o persona adulta de confianza. No responder a las provocaciones. Es preferible mantenerse en calma y no actuar por impulsos. No hacer presunciones, a lo mejor las personas que parecen implicadas no sean como aparentan. Evitar lugares en los que seáis asediados. En redes sociales será sencillo, si es a través del móvil cambiar de número. Cuanto más publiques de ti, más vulnerable serás. Cerrar información de vuestra vida online a las personas que no sean de vuestra plena confianza. Guardar las pruebas del acoso y asegurar la identidad de los autores. Comunicar a los que acosan que lo que están haciendo les molesta y pedirles, sin agresividad, que dejen de hacerlo. Hacerles saber que lo que están haciendo es perseguible por la ley. Dejar constancia de que estáis en disposición de presentar

- 3. El phishing intenta obtener de un usuario sus datos, claves, cuentas bancarias, números de tarjetas de crédito, identidades para luego ser usadas de forma fraudulenta. Espionaje de las cuentas familiares, usuarios, servicios, cuentas bancarias a través del phishing. una denuncia, si a pesar de ello sigue el acoso. Tomar medidas legales si el acoso no cesa. La forma más segura para estar tranquilo y no ser estafado, es que nunca se debe responder a ninguna solicitud de información personal a través de correo electrónico, llamada telefónica o mensaje corto (SMS). Las entidades u organismos nunca solicitan contraseñas, números de tarjeta de crédito o cualquier información personal por correo electrónico, por teléfono o SMS. Ellos ya tienen sus datos, en todo caso es usted el que los puede solicitar por olvido o pérdida y ellos se lo facilitarán. Para visitar sitios Web, se debe teclear la dirección URL en la barra de direcciones. Nunca por enlaces procedentes de cualquier sitio. Las entidades bancarias contienen certificados de seguridad y cifrados seguros.