directivas de contraseña

•Descargar como DOCX, PDF•

0 recomendaciones•297 vistas

Las contraseñas ayudan a proteger archivos de Microsoft Office 2010 mediante el cifrado de modo que otras personas no podrán leer ni cambiar su contenido. Los administradores de TI aplican directivas de contraseñas seguras mediante la configuración de directivas de grupo que se ajustan a las necesidades de seguridad de su organización. Los usuarios deben crear contraseñas seguras que cumplan con los requisitos mínimos de longitud y complejidad establecidos en las directivas para proteger archivos.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Más contenido relacionado

Destacado

Destacado (13)

Similar a directivas de contraseña

Similar a directivas de contraseña (20)

5 Preguntas que los Ejecutivos necesitan hacer a sus equipos de Seguridad

5 Preguntas que los Ejecutivos necesitan hacer a sus equipos de Seguridad

Intranet: Toda la Comunicación de su empresa a su alcance

Intranet: Toda la Comunicación de su empresa a su alcance

Sistemas de informacion como generadores de confianza organizacional

Sistemas de informacion como generadores de confianza organizacional

Último

Último (20)

TIPOS DE BASTIDORES Y CARROCERIA EN LA INDUSTRIA AUTOMOTRIZ

TIPOS DE BASTIDORES Y CARROCERIA EN LA INDUSTRIA AUTOMOTRIZ

6.1-Proclamación de la II República, la Constitución y el bienio reformista-L...

6.1-Proclamación de la II República, la Constitución y el bienio reformista-L...

Sesión de Clase A dde sistemas de riego y otras obras

Sesión de Clase A dde sistemas de riego y otras obras

subestaciones electricas , elementos y caracteristicas

subestaciones electricas , elementos y caracteristicas

Inmunología AMIR 14va EdiciónNM,NLKKJHKLJHKJLBHLKJH

Inmunología AMIR 14va EdiciónNM,NLKKJHKLJHKJLBHLKJH

herrramientas de resistividad para registro de pozos.pptx

herrramientas de resistividad para registro de pozos.pptx

Convocatoria de Becas Caja de Ingenieros_UOC 2024-25

Convocatoria de Becas Caja de Ingenieros_UOC 2024-25

647913404-06-Partes-principales-de-las-Perforadoras-manuales-1.pdf

647913404-06-Partes-principales-de-las-Perforadoras-manuales-1.pdf

REAJUSTE DE PRECIOS EN LOS CONTRATOS ADMINISTRATIVOS DE OBRA PUBLICA PACTADOS...

REAJUSTE DE PRECIOS EN LOS CONTRATOS ADMINISTRATIVOS DE OBRA PUBLICA PACTADOS...

slideshare.vpdfs.com_sensores-magneticos-controles-pptx.pdf

slideshare.vpdfs.com_sensores-magneticos-controles-pptx.pdf

directivas de contraseña

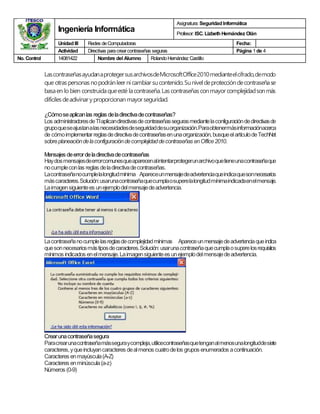

- 1. LascontraseñasayudanaprotegersusarchivosdeMicrosoftOffice2010medianteelcifrado,demodo que otraspersonasnopodránleer nicambiar sucontenido.Suniveldeproteccióndecontraseñase basaen lo bien construidaqueesté lacontraseña.Lascontraseñasconmayor complejidadsonmás difícilesdeadivinar yproporcionanmayor seguridad. ¿Cómoseaplicanlas reglas deladirectivadecontraseñas? Los administradoresdeTIaplicandirectivasdecontraseñassegurasmediantelaconfiguracióndedirectivasde grupoqueseajustanalasnecesidadesdeseguridaddesuorganización.Paraobtenermásinformaciónacerca de cómoimplementarreglasdedirectivadecontraseñasenunaorganización,busqueelartículodeTechNet sobreplaneacióndelaconfiguracióndecomplejidaddecontraseñas enOffice2010. Mensajes deerrordeladirectivadecontraseñas Haydosmensajesdeerrorcomunesqueaparecenalintentarprotegerunarchivoquetieneunacontraseñaque nocumpleconlas reglas deladirectivadecontraseñas. Lacontraseñanocumplelalongitudmínima Apareceunmensajedeadvertenciaqueindicaquesonnecesarios máscaracteres.Solución:usarunacontraseñaquecumplaosuperelalongitudmínimaindicadaenelmensaje. Laimagensiguientees unejemplodelmensajedeadvertencia. Lacontraseñanocumplelasreglasdecomplejidadmínimas Apareceunmensajedeadvertenciaqueindica quesonnecesariosmástiposdecaracteres.Solución:usarunacontraseñaquecumplaosuperelosrequisitos mínimos indicados enelmensaje.Laimagensiguientees unejemplodelmensajedeadvertencia. Crearunacontraseñasegura Paracrearunacontraseñamásseguraycompleja,utilicecontraseñasquetenganalmenosunalongituddesiete caracteres,yqueincluyancaracteres dealmenos cuatrodelos grupos enumerados acontinuación. Caracteres enmayúscula(A-Z) Caracteres enminúscula(a-z) Números (0-9) Ingeniería Informática Asignatura: Seguridad Informática Profesor: ISC. Lizbeth Hernández Olán Unidad III Redes deComputadoras Fecha: Actividad Directivas paracrearcontraseñas seguras Página 1de 4 No. Control 14081422 Nombre del Alumno RolandoHernández Castillo

- 2. Caracteres noalfabéticos (porejemplo:! $#o%) Lacontraseñanodebeincluirsunombredeusuario IMPORTANTE:Las contraseñasylas frasesdecontraseñadebenserfácilesderecordarparaelusuariopero difíciles deadivinarparalos demás.