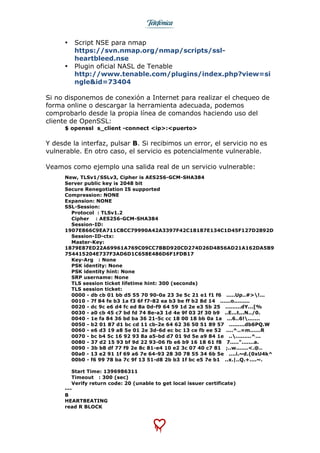

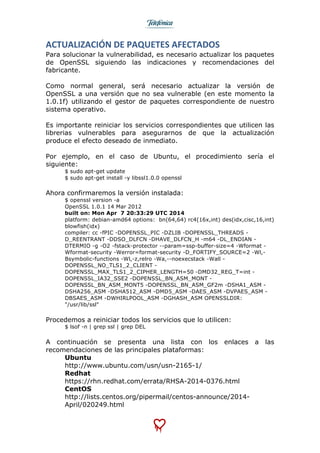

El informe detalla la vulnerabilidad de OpenSSL conocida como Heartbleed (CVE-2014-0160), que permite a atacantes acceder a hasta 64 KB de memoria de un servidor afectado, exponiendo datos críticos. Esta vulnerabilidad afecta a varias versiones de OpenSSL, en particular a la rama 1.0.1, y puede comprometer diversos protocolos y servicios, incluyendo HTTPS, SMTP y servidores web como Apache y Nginx. Se ofrecen recomendaciones para mitigar el riesgo mediante la actualización a versiones no vulnerables y la verificación de servicios expuestos a esta amenaza.

![detection_filter:track by_src, count 3, seconds 1; metadata:policy balanced-

ips drop, policy security-ips drop, service ssl; reference:cve,2014-0160;

classtype:attempted-recon; sid:30513; rev:2;)

alert tcp $HOME_NET 443 -> $EXTERNAL_NET any (msg:"SERVER-OTHER

SSLv3 large heartbeat response - possible ssl heartbleed attempt";

flow:to_client,established; content:"|18 03 00|"; depth:3;

byte_test:2,>,128,0,relative; detection_filter:track by_dst, count 5, seconds

60; metadata:policy balanced-ips drop, policy security-ips drop, service ssl;

reference:cve,2014-0160; classtype:attempted- recon; sid:30514; rev:3;)

alert tcp $HOME_NET 443 -> $EXTERNAL_NET any (msg:"SERVER-OTHER

TLSv1 large heartbeat response - possible ssl heartbleed attempt";

flow:to_client,established; content:"|18 03 01|"; depth:3;

byte_test:2,>,128,0,relative; detection_filter:track by_dst, count 5, seconds

60; metadata:policy balanced-ips drop, policy security-ips drop, service ssl;

reference:cve,2014-0160; classtype:attempted- recon; sid:30515; rev:3;)

alert tcp $HOME_NET 443 -> $EXTERNAL_NET any (msg:"SERVER-OTHER

TLSv1.1 large heartbeat response - possible ssl heartbleed attempt";

flow:to_client,established; content:"|18 03 02|"; depth:3;

byte_test:2,>,128,0,relative; detection_filter:track by_dst, count 5, seconds

60; metadata:policy balanced-ips drop, policy security-ips drop, service ssl;

reference:cve,2014-0160; classtype:attempted- recon; sid:30516; rev:3;)

alert tcp $HOME_NET 443 -> $EXTERNAL_NET any (msg:"SERVER-OTHER

TLSv1.2 large heartbeat response - possible ssl heartbleed attempt";

flow:to_client,established; content:"|18 03 03|"; depth:3;

byte_test:2,>,128,0,relative; detection_filter:track by_dst, count 5, seconds

60; metadata:policy balanced-ips drop, policy security-ips drop, service ssl;

reference:cve,2014-0160; classtype:attempted- recon; sid:30517; rev:3;)

También se ha publicado un módulo de detección para Bro, disponible

en la URL oficial:

https://github.com/bro/bro/blob/topic/bernhard/heartbeat/scripts/policy/pro

tocols/ssl/heartbleed.bro

La correspondiente regla para Suricata:

alert tls any any -> any any ( msg:"TLS HEARTBLEED malformed heartbeat

record"; flow:established,to_server; dsize:>7; content:"|18 03|"; depth:2;

lua:tls-heartbleed.lua; classtype:misc-attack; sid:3000001; rev:1;)

Y el script necesario:

function init (args)

local needs = {}

needs["payload"] = tostring(true)

return needs

end

function match(args)

local p = args['payload']

if p == nil then

--print ("no payload")

return 0

end](https://image.slidesharecdn.com/anlisisheartbleed-140428062519-phpapp01/85/Analisis-heart-bleed-12-320.jpg)