Configuración de un router doméstico para aumentar la seguridad.

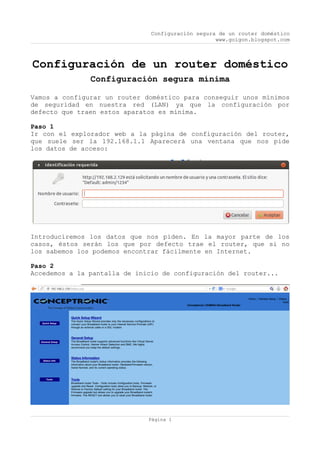

- 1. Configuración segura de un router doméstico www.goigon.blogspot.com Configuración de un router doméstico Configuración segura mínima Vamos a configurar un router doméstico para conseguir unos mínimos de seguridad en nuestra red (LAN) ya que la configuración por defecto que traen estos aparatos es mínima. Paso 1 Ir con el explorador web a la página de configuración del router, que suele ser la 192.168.1.1 Aparecerá una ventana que nos pide los datos de acceso: Introduciremos los datos que nos piden. En la mayor parte de los casos, éstos serán los que por defecto trae el router, que si no los sabemos los podemos encontrar fácilmente en Internet. Paso 2 Accedemos a la pantalla de inicio de configuración del router... Página 1

- 2. Configuración segura de un router doméstico www.goigon.blogspot.com Paso 3 Elegimos la configuración rápida, que ya nos permitiría trabajar con el router sin problema, si bien nos deja la seguridad en mínimos. Configuramos la zona horaria y, si queremos, nos conectamos a un servidor de tiempo para tener siempre el router en hora. Paso 4 Ahora, el tipo de configuración ADSL o Cable/Módem. Los cable/módem no requieren configuración; los parámetros del ADSL nos los facilita el proveedor y el router viene ya configurado. Página 2

- 3. Configuración segura de un router doméstico www.goigon.blogspot.com En el caso de un router ADSL: En caso de un cable-módem: Paso 5 Volvemos al menú principal de configuración, el mismo del Paso 2, donde seleccionamos “General Setup”... Página 3

- 4. Configuración segura de un router doméstico www.goigon.blogspot.com Aquí se nos abre una nueva ventana con todas las opciones de configuración (difieren con los modelos de router, pero los conceptos son iguales) Aquí seleccionamos la opción System, y en el submenú seleccionamos “Password settings”: vamos a cambiar la contraseña de acceso a la configuración del router que nos trae por defecto. Introducimos la contraseña actual (la que trae por defecto) y ponemos una nueva que sea un poco más compleja... Y pasamos a la siguiente opción: la configuración de nuestra red doméstica. Paso 6 Aquí entran ya en juego una serie de conceptos un poco más complicados como son las direcciones físicas (MAC) y lógicas (IP) del ordenador, la asignación dinámica o estática de las direcciones IP, máscaras de subred, tiempo de adjudicación... A los efectos de este manual suponemos que esos conceptos se conocen, por lo que pasamos directamente a explicar lo que hay que hacer: - Establecer la dirección de la red (podemos dejar la que viene por defecto) - Establecemos la máscara de la subred (podemos dejar la que viene Página 4

- 5. Configuración segura de un router doméstico www.goigon.blogspot.com por defecto, salvo que queramos reducir la cantidad de equipos que pueden conectarse a nuestra LAN) - Deshabilitamos la función de “servidor de DHCP” para evitar que el router de la dirección IP que quiera a cuantos equipos se conecten. - Marcamos límites inferior y superior de las direcciones IP a asignar. Aún cuando no modifiquemos la máscara de subred podemos limitar así el número de equipos que se pueden conectar. - Asignamos direcciones IP fijas dentro del rango que hemos establecido a equipos concretos (MAC). Paso 7 Activación y configuración de la red WiFi. Desde la principal activaremos, si no lo estaba ya, la red WiFi. Página 5 ventana

- 6. Configuración segura de un router doméstico www.goigon.blogspot.com Y en el menú que nos sale, comenzaremos seleccionando las opciones básicas de configuración, que no son otras que, con carácter general, que el nombre de la red inalámbrica -que cambiaremos quitando el de defecto- y el canal (optativo) El modo ha de ser AP: Access Point (Punto de Acceso); la banda B, G, N... las que nos ofrezca el router. En este caso podemos, además, ver que equipos se encuentran en este momento conectados al router vía inalámbrica (una vez identificados como nuestros, tomaremos nota de las direcciones MAC para luego configurar de un modo más estricto el acceso) Y pasamos a la configuración avanzada... Página 6

- 7. Configuración segura de un router doméstico www.goigon.blogspot.com Aquí simplemente decidimos si queremos o no que el nombre de la red WiFi se “anuncie” públicamente. Lo adecuado es marcar la opción de “Disabled”, desactivado. Esto no impide que se encuentre la red, simplemente que no esté “anunciada” públicamente. Ahora configuraremos la seguridad del acceso a la red inalámbrica: Las posibles opciones de encriptación del tráfico de datos entre el router y el dispositivo pueden ser: • ninguna: red abierta. Peligrosa. • WEP: encriptación débil. NO usar. • WPA/WPA2: encriptación fuerte. Uso doméstico/pyme. • WPA Radius: para redes grandes. Los usuarios se autentican contra un servidor de autenticación antes de serles concedido el acceso. Empresarial Debemos optar por la encriptación WPA2, y dentro de esta por el tipo WPA2(AES), si bien por cuestiones de compatibilidad con dispositivos más antiguos hay que elegir la WPA(Mixed) Página 7

- 8. Configuración segura de un router doméstico www.goigon.blogspot.com Paso 8 Configuración de QoS (Quality of Service). En configuraciones domésticas esta característica estará desactivada, ya que se aplica para priorizar un tipo de tráfico de datos sobre otro dentro de la propia red: se da prioridad al tráfico de voz (si se tiene VoIP) sobre el de datos (correo electrónico, por ejemplo). No entramos en más detalles. Paso 9 Configuración de NAT (Network redireccionamiento de red). Address Protocol, protocolo de El NAT se debe configurar cuando en nuestra red casera tengamos un servidor de páginas web en Internet, o un programa P2P (Ares, Emule o similar)... Página 8

- 9. Configuración segura de un router doméstico www.goigon.blogspot.com El Port Forwarding es un “acceso directo” a ciertos equipos que corren ciertos servicios. Los datos a introducir serían: • Private IP: una IP del rango de nuestra red, fija obligatoriamente, en la que se encuentra la máquina que presta/requiere el servicio (servidor, P2P) • Tipo: TCP, UDP o ambos, dependiendo del servicio • Rango de puertos: también depende del servicio (servidor web 80, por ejemplo) • Comentario para saber nosotros qué tenemos ahí. No entramos en detalles. Para un manual posterior. En caso de que tuviéramos un servidor de páginas web a Internet deberíamos configurar esta pantalla. Página 9

- 10. Configuración segura de un router doméstico www.goigon.blogspot.com Si tuviéramos otras aplicaciones, como juegos online, videoconferencia... tendríamos que configurar igualmente la siguiente, Special Applications (y deberíamos configurar también la anterior de QoS). La característica UpnP (Universal Plug and Play) es un agujero de seguridad tal que no deberíamos activarla, pero si primamos la comodidad de conectar cualquier dispositivo sin complicarnos... ¡Cada uno elige el riesgo que quiere correr! ALG settings permite que determinadas aplicaciones funcionen por detrás del NAT, que de otro modo serían rechazadas. Depende de las necesidades de cada uno. Página 10

- 11. Configuración segura de un router doméstico www.goigon.blogspot.com Paso 10 Configuración del Firewall Lo primero que tenemos que hacer, si tiene esa opción, es activarlo pues se trata de la primera barrera que nos defiende de los posibles ataques desde Internet. Cuando lo tengamos activado y dependiendo de los servicios que necesitemos de Internet, o de los servicios que prestamos, habremos de configurar otros parámetros que iremos desglosando más adelante. La primera opción que nos ofrece el Firewall es la de hacer un filtrado tanto de direcciones MAC como de direcciones IP, puertos y protocolos a los que podemos autorizar en nuestra LAN. Página 11

- 12. Configuración segura de un router doméstico www.goigon.blogspot.com La segunda opción es la de bloqueo de contenidos (filtrado) tanto por la dirección url completa como por keywords que pueden encontrarse en las páginas web. Las siguientes opciones pueden venir o no en el router que cada uno tenga en casa, pero en caso de tenerlas es interesante configurarlas en bloqueo, pues defienden nuestra red doméstica contra ataques de Internet. Página 12

- 13. Configuración segura de un router doméstico www.goigon.blogspot.com Y sus características avanzadas, más por curiosidad que por otro motivo... Y la última opción que tenemos es la de configurar la zona Desmilitarizada. Esto no es sino uno o varios equipos con una dirección IP fija que prestan un servicio a Internet (fuera de nuestra red local: servidores web...) y que, precisamente por estar “fuera” los quitamos de la protección que les da el router. Página 13

- 14. Configuración segura de un router doméstico www.goigon.blogspot.com Otra función que es IMPERATIVO deshabilitar en los router más actuales es el WPS (WiFi Protected Setup), que es una funcionalidad del equipo que permite conectar dispositivos inalámbricos sin más que pulsar un botón en el router, introducir un PIN en el dispositivo que queremos conectar a nuestra red y ya está. Es un agujero de seguridad tal que en poco más de un par de horas cualquier usuario malintencionado puede tener acceso a nuestra red vía WPS sin importar cuán fuerte sea la contraseña de la encriptación WPA/WPA2, pues la “puentea”. Página 14