M23D1_S3_PD_LUZ_ELENA_HERNANDEZ_RODRIGUEZ.pdf

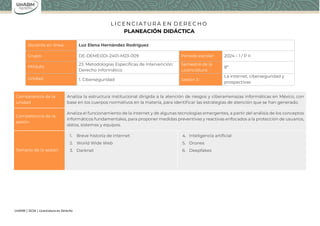

- 1. UnADM | DCSA | Licenciatura en Derecho L I C E N C I A T U R A E N D E R E C HO PLANEACIÓN DIDÁCTICA Docente en línea: Luz Elena Hernández Rodríguez Grupo: DE-DEMEIJDI-2401-M23-009 Periodo escolar: 2024 – 1 / P II Módulo: 23. Metodologías Específicas de Intervención: Derecho Informático Semestre de la Licenciatura: 8º Unidad: 1. Ciberseguridad Sesión 3: La internet, ciberseguridad y prospectivas Competencia de la unidad Analiza la estructura institucional dirigida a la atención de riesgos y ciberamenazas informáticas en México, con base en los cuerpos normativos en la materia, para identificar las estrategias de atención que se han generado. Competencia de la sesión Analiza el funcionamiento de la internet y de algunas tecnologías emergentes, a partir del análisis de los conceptos informáticos fundamentales, para proponer medidas preventivas y reactivas enfocados a la protección de usuarios, datos, sistemas y equipos. Temario de la sesión 1. Breve historia de internet 2. World Wide Web 3. Darknet 4. Inteligencia artificial 5. Drones 6. Deepfakes

- 2. UnADM | DCSA | Licenciatura en Derecho Orden del día Sesión 3 Día: Lunes 18 de marzo 2024 Plataforma: Aula UNADM Horario: 20:00 (tiempo del centro del país) Desarrollo de la orden del día: Reglas generales: 1.- Bienvenida 2.- Verificación del calendario de actividades 3.- Las tecnologías emergentes, sus principales elementos y la falta de regularización. 4.- Medidas preventivas enfocadas en la protección de usuarios 5.- Explicación de actividades a desarrollar 6.- Aclaración de dudas y comentarios sobre trámites a desarrollar 7.- Cierre de sesión 1.- Ingresar de manera puntual 2.- Entrar con micrófono apagado 3.-Para las participaciones podrás levantar la mano o bien escribir tus dudas por el chat 4.- Se podrá habilitar la cámara y micrófono para la participación en la sesión. 5.- Toda intervención deberá ser respetuosa, con lenguaje apropiado y propositiva a fin de un verdadero intercambio y enriquecimiento en el proceso de aprendizaje. 6.- La asistencia a la sesión no es obligatoria, sin embargo, la información que se comparte será relevante para el desarrollo del módulo, por lo que será importante consultar la grabación a fin de estar informado. 7.- En caso de ingresar tarde, se tendrá que consultar la grabación para los temas ya vistos a fin de no prolongar la sesión en respeto a los compañeros que asistieron puntualmente.

- 3. UnADM | DCSA | Licenciatura en Derecho ACTIVIDAD 1. Funcionamiento de la internet ESPECIFICACIONES La internet ha impactado al mundo y a las comunicaciones al volverse parte de nuestra vida cotidiana. Lo que comenzó como un proyecto de investigación para usos militares es ahora una herramienta que se hace indispensable para distintos ámbitos de la vida de las personas y que continuará en evolución. Con el propósito de esquematizar su funcionamiento, realiza la siguiente actividad: 1. Lee hasta el apartado “World Wide Web” del texto de apoyo. 2. Investiga en fuentes académicamente confiables los siguientes puntos: • ¿Cómo se mueven los paquetes de información a través de las redes? • ¿Cómo funciona el protocolo TCP/IP? • ¿Cómo funciona la World Wide Web? • ¿Cómo funcionan los buscadores con motor de indexación y de categorización? 3. En una presentación PowerPoint, realiza una esquematización sobre el funcionamiento de la internet, respondiendo a las preguntas planteadas en la directiva número 2. ACTIVIDAD 2. Análisis de tecnologías emergentes ESPECIFICACIONES Constantemente se presentan avances tecnológicos, los cuales además de hacerlos parte de nuestra vida cotidiana, cambian la forma en la que comprendemos y actuamos en el mundo y si bien su potencial de uso resulta en su mayoría positivo para las personas, también pueden ser utilizados en perjuicio de éstas.

- 4. UnADM | DCSA | Licenciatura en Derecho En esta sesión se analizará la inteligencia artificial, los drones y los deep fakes y con el propósito de identificar las características de cada uno, realiza lo siguiente: 1. Lee el texto de apoyo. 2. En un documento de texto, completa el siguiente cuadro: ACTIVIDAD INTEGRADORA Medidas de seguridad ante amenazas informáticas FECHAS DE ENTREGA ESPECIFICACIONES

- 5. UnADM | DCSA | Licenciatura en Derecho Primer intento: 19 de marzo 2024 Segundo intento: 21 de marzo 2024 Con las actividades desarrolladas hasta el momento has podido comprender de forma básica el funcionamiento de la internet y las características de las principales tecnologías emergentes de la actualidad. Partiendo de este entendimiento, el propósito de esta última actividad consiste en definir medidas de seguridad preventivas ante amenazas informáticas. Realiza lo siguiente: 1. En la misma presentación de las actividades anteriores, expón medidas preventivas ante amenazas informáticas, considerando los siguientes puntos: • Identifica cuatro bienes jurídicos tutelados potencialmente vulnerables ante amenazas informáticas. • Define tres medidas preventivas de seguridad respecto a cada uno de estos bienes jurídicos. 2. De forma ascendente, adjunta los productos elaborados a lo largo de la sesión. 3. Guarda tu documento con la siguiente nomenclatura: M23_DI_U1_S3_XXYZ, sustituyendo las XX por las dos primeras letras de tu primer nombre, la Y por la inicial de tu apellido paterno y la Z por la inicial de tu apellido materno. 4. Adjunta tu archivo en la sección Tarea. 5. Espera la retroalimentación de tu docente en línea. Aspectos de forma: • Coloca una portada con los datos de identificación. • Presenta las ideas de forma sintética y precisa. • Mantén un orden claro en el desarrollo de las ideas. * Revisa la rúbrica de evaluación que se proporciona para saber cómo será calificada tu actividad.

- 6. UnADM | DCSA | Licenciatura en Derecho Estrategias de enseñanza (Qué hará el docente) Acompañar al estudiante en el estudio de las diferentes tecnologías emergentes y las posibles amenazas a la ciberseguridad de los usuarios a fin de identificar las mediadas preventivas conducentes. Nota: Todas las actividades deben de llevar introducción, apartado de conclusiones y listado final de fuentes de consulta. La omisión en la realización de las citas APA será considerado plagio. Por lo que se asignará un cero directo y en caso de reiterar la conducta se levantará el reporte correspondiente al ser actos en contra del Código de Ética de nuestra casa de estudios Estrategias de aprendizaje (Qué hará el estudiante) A través del estudio y análisis el estudiante logrará identificar las posibles amenazas a los bienes jurídicos tutelados de los usuarios con el uso de las tecnologías emergentes, así como las medias preventivas que se puedan generar respecto a cada una de estas. Materiales seleccionados y sugeridos por el docente en línea Previo análisis de la actividad, usted debe seleccionar y recomendar materiales adicionales a los propuestos en el aula virtual para que el estudiante enriquezca su aprendizaje en la actividad.

- 7. UnADM | DCSA | Licenciatura en Derecho CASO DE ESTUDIO Sí aplica No aplica Video 1: Análisis, valoración de riesgos y controles de ciberseguridad: Vulnerabilidad y amenazas: https://youtu.be/mHAdqq_7FXg?si=cfZdQjMk2Yx2dAuE Video 2: Tecnologías emergentes se integrarán en nuestra vida cotidiana: https://youtu.be/LvxIt3_vwCY?si=gAtEhZU8XufJICa9 CRITERIOS DE EVALUACIÓN Criterio Muy Bien Bien Regular Necesita Mejorar Presentación de medidas preventivas ante amenazas informáticas (actividad integradora) Previa identificación de cuatro bienes jurídicos tutelados potencialmente vulnerables ante amenazas informáticas, presenta tres medidas preventivas de seguridad para cada una. Previa identificación de cuatro bienes jurídicos tutelados potencialmente vulnerables ante amenazas informáticas, presenta tres medidas preventivas de seguridad para cada una. Sin embargo, presenta algún error u omisión Previa identificación de cuatro bienes jurídicos tutelados potencialmente vulnerables ante amenazas informáticas, presenta tres medidas preventivas de seguridad para cada una. Sin embargo, presenta de dos a tres errores u omisiones. Es incorrecto el ciberataque señalado o el tipo penal indicado. Puntaje 20 puntos 15 puntos 10 puntos 5 puntos Esquematización del funcionamiento de la Internet (actividad 1) Previa investigación, esquematiza el funcionamiento de la Internet, respondiendo correcta y detalladamente a las preguntas planteadas. Previa investigación, esquematiza el funcionamiento de la Internet, respondiendo correcta y detalladamente a las preguntas Previa investigación, esquematiza el funcionamiento de la Internet, respondiendo a las preguntas planteadas. Sin embargo, presenta de dos a tres La mayor parte de la actividad presenta errores y omisiones. X

- 8. UnADM | DCSA | Licenciatura en Derecho planteadas. Sin embargo, presenta algún error errores u omisiones, o bien la exposición se desarrolla de manera escueta. Puntaje 18 puntos 15 puntos 10 puntos 5 puntos Análisis de la inteligencia artificial, los drones y los deep fakes (actividad 2) Responde de manera correcta y completa a cada uno de los criterios señalados en el cuadro presentado para comparar las características de la inteligencia artificial, los drones y los deep fakes. Responde de manera correcta y completa a cada uno de los criterios señalados en el cuadro presentado para comparar las características de la inteligencia artificial, los drones y los deep fakes. Sin embargo, presenta algún error. Responde cada uno de los criterios señalados en el cuadro presentado para comparar las características de la inteligencia artificial, los drones y los deep fakes. Sin embargo, presenta de dos a tres errores u omisiones. La mayor parte de la actividad presenta errores y omisiones. Puntaje 20 puntos 15 puntos 10 puntos 5 puntos Organización de la información La presentación de las ideas es organizada y coherente. Las ideas se pueden seguir con facilidad. La información tiene continuidad entre temas Las ideas se encuentran organizadas por tema, pero se dificulta su seguimiento. Las ideas son aisladas, aunque el contenido por tema se presenta de forma organizada. Las ideas son aisladas y los temas se encuentran desarticulados. Se necesita leer más de una vez el documento. Puntaje 15 puntos 11 puntos 8 puntos 4 puntos Elementos propios del documento Expone las ideas de forma clara, coherente y con buena ortografía. El documento cumple con el nombre y la estructura solicitados. Expone las ideas de forma clara, coherente y con buena ortografía. El documento cumple con el nombre y la estructura solicitados, no obstante, presenta algún error ortográfico o de redacción. Expone las ideas con algunos problemas de ortografía y/o de sintaxis. El documento cumple con el nombre y la estructura solicitados. Expone las ideas con varios problemas de ortografía y sintaxis. El documento no cumple con el nombre y la estructura solicitados. Puntaje 15 puntos 11 puntos 8 puntos 4 puntos Formato APA para referencias Sustenta sus aportaciones en la legislación correspondiente y coloca las referencias en formato APA. Sustenta sus aportaciones en la legislación correspondiente y coloca las referencias en formato APA, sin embargo, presenta un error Sustenta sus aportaciones en la legislación y coloca las referencias en formato APA, pero presenta varios errores. Sustenta sus aportaciones en la legislación, pero coloca las referencias en un formato diferente al APA. Puntaje 12 puntos 8 puntos 5 puntos 2 puntos

- 9. UnADM | DCSA | Licenciatura en Derecho • Lineamientos para la entrega de segundo intento en actividades integradoras PE Derecho LINEAMIENTOS PARA LA ASIGNACIÓN DE CALIFICACIÓN DE LA ACTIVIDAD INTEGRADORA Con base en lo señalado en los siguientes artículos del Reglamento Universitario de la Universidad Abierta y a Distancia de México: Artículo 27. La calificación representa la valoración numérica del aprovechamiento que la o el estudiante logró en cada unidad didáctica. La escala de calificaciones comprende del 0 (cero) al 100 (cien), y la calificación mínima aprobatoria será 60 (sesenta). En ningún caso procederá la renuncia a la calificación obtenida. Las actividades y evidencias de aprendizaje en las que se identifique falta de integridad académica serán evaluadas con 0 (cero). Artículo 76. Son obligaciones de las y los estudiantes: V. Realizar, con integridad académica, las actividades que están señaladas en el aula virtual del programa educativo en el que están inscritos, conforme a las fechas establecidas en el calendario de aula. Respecto a los segundos intentos en la entrega de actividades: • En ese sentido, si el estudiante no entrega la actividad en la fecha establecida, se asentará 0 (cero) de calificación. Como aclaración del punto anterior, si el estudiante no entrega la actividad en fecha de primer intento indicada en la planeación didáctica, la calificación será́ “0” (cero), sin embargo, podrá́ realizar la entrega de la actividad antes o en fecha del segundo intento, en estos casos, se calificará la actividad de acuerdo con los criterios de cada docente. Nota: Si el estudiante no entrega la actividad en la primera y segunda fecha de intento, no se podrá́ realizar la entrega posterior. EL SEGUNDO INTENTO PARA CADA ESTUDIANTE EN EL MÓDULO CORRESPONDIENTE NO PROCEDERÁ EN LOS SIGUIENTES SUPUESTOS:

- 10. UnADM | DCSA | Licenciatura en Derecho ▪ Si se identifica que el estudiante suba al aula un documento en blanco, Texto de apoyo y guía de actividades a los cuales agreguen la nomenclatura que se solicita para su envío o caratulas sin contenido en el documento. ▪ Cuando el estudiante sólo entrega las actividades 1 y 2 omitiendo la integradora. ▪ Si se identifica texto copiado y pegado en un 15% como máximo. ▪ Que el estudiante no cite correctamente en formato APA 6ª edición. ▪ Si envían trabajos que no corresponden a las indicaciones que el docente en línea estableció en su planeación didáctica correspondiente, o bien utilicen casos prácticos de otros semestres ▪ Si se envía trabajos con el nombre de otro estudiante. ▪ Si se identifica que el estudiante no atendió en la fecha que el docente en línea establece para la entrega de la actividad académica en aula, según corresponda a cada sesión. LINEAMIENTOS PARA SEGUNDO INTENTO EN EVALUACIÓN PE DERECHO Es importante que una vez que concluyan cada unidad de estudio, se dispongan a realizar la evaluación correspondiente para lo cual deben verificar: ▪ Conexión a internet. ▪ Buen funcionamiento de su equipo de cómputo. ▪ Que su servicio de luz eléctrica este estable en la medida de las posibilidades. ▪ De preferencia utilizar explorador Chrome o Firefox. ▪ Si ingresa a la plataforma y nota que el funcionamiento de esta es lento, se recomienda esperar e ingresar más tarde. ▪ En caso de falla de plataforma, reportar a mesa de servicio (Mesa de servicio/Contenidos/ Problemas con contenidos CSA) y enviar el número de ticket a su docente en línea o bien Responsable de programa educativo. ▪ La calificación asignada corresponderá al último intento de evaluación realizada, es decir, la calificación de la primera evaluación se anula al realizar el segundo intento. Nota: Es obligatorio solicitar autorización previa de la o el docente para realizar el segundo intento.