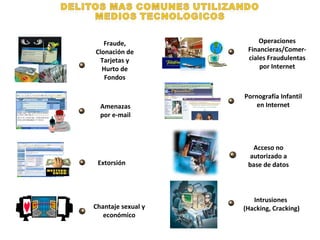

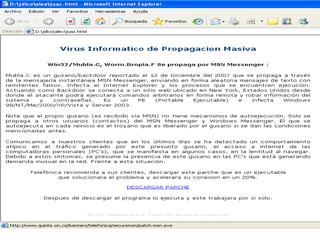

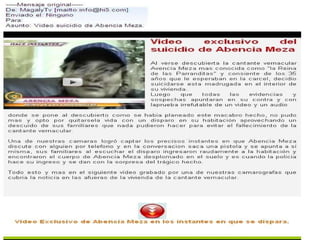

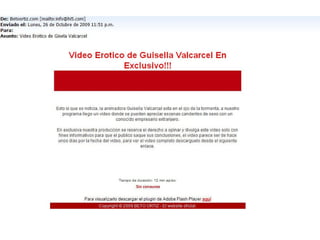

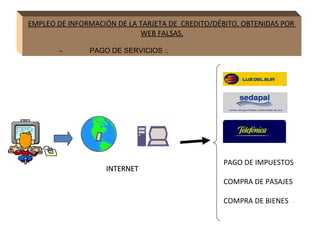

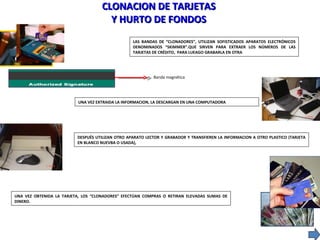

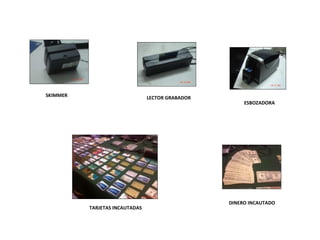

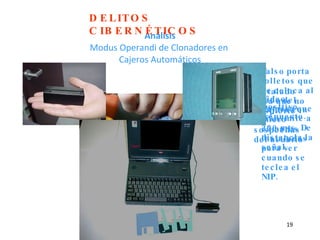

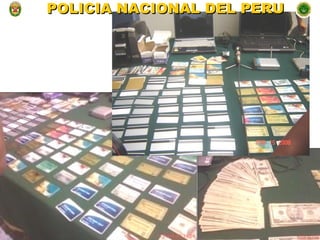

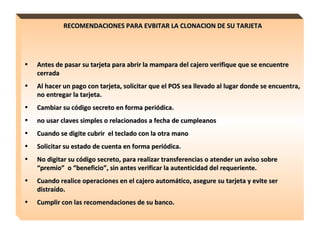

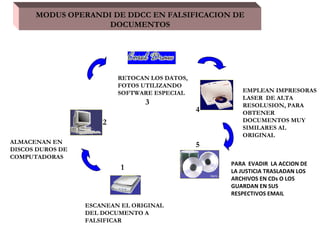

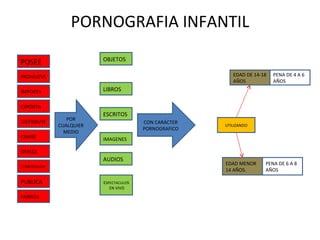

El documento contiene información sobre la estructura y operaciones de diversas unidades policiales especializadas en delitos informáticos y cibernéticos. Describe los modus operandi más comunes de estos delitos, como fraude bancario, extorsión, chantaje, robo de identidad, y pornografía infantil. También incluye recomendaciones para prevenir ser víctima de estos crímenes.