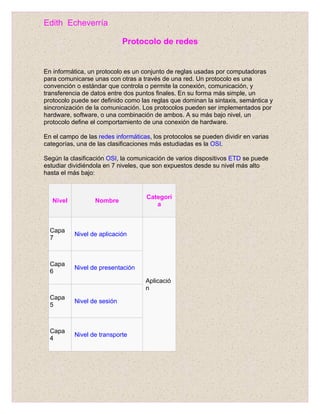

Este documento describe los protocolos de red y cómo se utilizan para la comunicación entre dispositivos a través de una red. Explica que los protocolos establecen reglas para la conexión, comunicación y transferencia de datos. Además, describe dos modelos comunes para clasificar los protocolos de red: el modelo OSI de 7 capas y el modelo TCP/IP de 5 capas. Finalmente, resume los protocolos SSH y SSL, que proporcionan seguridad en la comunicación a través de encriptación.