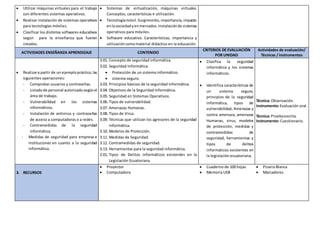

Este plan de unidad de trabajo describe la unidad sobre seguridad informática que se impartirá a estudiantes de tercer año de bachillerato técnico. La unidad se centrará en clasificar la seguridad informática y los sistemas informáticos, e identificar las amenazas a las que están expuestos los sistemas informáticos y medidas para su erradicación. Las actividades incluyen ejemplos prácticos sobre contraseñas, antivirus y medidas de seguridad. La evaluación se realizará a través de observaciones orales y prue