Plan de clases Seguridad Informática Lapso II-2018

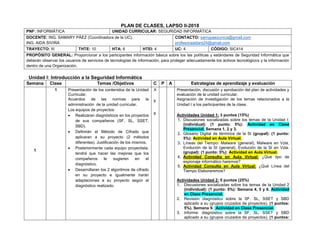

- 1. PLAN DE CLASES, LAPSO II-2018 PNF: INFORMÁTICA UNIDAD CURRICULAR: SEGURIDAD INFORMÁTICA DOCENTE: ING. SAMARY PÁEZ (Coordinadora de la UC). ING. AIDA SIVIRA CONTACTO: samypaezunica@gmail.com profesoraaidars24@gmail.com TRAYECTO: III THTE: 10 HTA: 6 HTEI: 4 UC: 4 CÓDIGO: SIC414 PROPÓSITO GENERAL: Proporcionar a los participantes información básica sobre los las políticas y estándares de Seguridad Informática que deberán observar los usuarios de servicios de tecnologías de información, para proteger adecuadamente los activos tecnológicos y la información dentro de una Organización. Unidad I: Introducción a la Seguridad Informática Semana Clase Temas /Objetivos C P A Estrategias de aprendizaje y evaluación 1 1 Presentación de los contenidos de la Unidad Curricular. Acuerdos de las normas para la administración de la unidad curricular. Los equipos de proyectos: Realizaran diagnósticos en los proyectos de sus compañeros (SF, SL, SSET, SBD). Definirán el Método de Cifrado que aplicaran a su proyecto (2 métodos diferentes). Justificación de los mismos. Posteriormente cada equipo proyectista, tendrá que hacer las mejoras que los compañeros le sugieren en el diagnóstico. Desarrollaran los 2 algoritmos de cifrado en su proyecto e igualmente harán adaptaciones a su proyecto según el diagnóstico realizado. X X X Presentación, discusión y aprobación del plan de actividades y evaluación de la unidad curricular. Asignación de investigación de los temas relacionados a la Unidad I a los participantes de la clase. Actividades Unidad 1: 3 puntos (15%) 1. Discusiones socializadas sobre los temas de la Unidad I: (individual): (1 punto: 5%): Actividad en Clase Presencial. Semana 1, 2 y 3. 2. Glosario Digital de términos de la SI (grupal): (1 punto: 5%): Actividad en Aula Virtual. 3. Líneas del Tiempo: Malware (general), Malware en Vzla, Evolución de la SI (general), Evolución de la SI en Vzla. (grupal): (1 punto: 5%): Actividad en Aula Virtual. 4. Actividad Consulta en Aula Virtual: ¿Qué tipo de espionaje informático haremos? 5. Actividad Consulta en Aula Virtual: ¿Qué Línea del Tiempo Elaboraremos? Actividades Unidad 2: 5 puntos (25%) 1. Discusiones socializadas sobre los temas de la Unidad 2 (individual): (1 punto: 5%): Semana 4, 5 y 6. Actividad en Clase Presencial. 2. Revisión diagnóstico sobre la SF, SL, SSET y SBD aplicado a su (grupos cruzados de proyectos). (1 puntos: 5%). Semana 9. Actividad en Clase Presencial. 3. Informe: diagnóstico sobre la SF, SL, SSET y SBD aplicado a su (grupos cruzados de proyectos). (1 puntos:

- 2. 10%). Semana 10. Actividad en Aula Virtual. 4. Foro: Resolviendo casos de SI (individual): (2 punto: 10%): Semana 11. Actividad en Aula Virtual. Actividades Unidad 3: 2 puntos (10%) 1. Discusiones socializadas de los temas de la Unidad 3 (individual): (1 punto: 5%). Semana 9 y 10. Actividad en Clase Presencial. 2. Informe: Métodos de cifrados que serán empleados en su proyecto (grupo proyecto). Deben aplicar 2 métodos de cifrados diferentes, donde los datos sean más sensibles. . (1 puntos: 5%): Semana 12. Actividad en Aula Virtual. Actividades Unidad 4: 10 puntos (50%) 1. Foro: Caso de Estudio de Informática Forense – Leyes que Regulan los Delitos Informáticos en Venezuela (individual): (2 puntos: 10%). Semana 13, 14 y 15. Actividad en Aula Virtual. 2. Foro: Hablemos de la Seguridad Informática en Venezuela (individual): (1 punto: 5%): Semana 13, 14 u 15. Actividad en Aula Virtual. 3. Actividad: Investigación: Tendencias Futuras: Seguridad Informática en la Actualidad: Pc, Teléfonos Inteligentes, Entornos 3D. Tendencias de la Microelectrónica y su impacto en la Seguridad Informática. (individual): (2 puntos: 10%): Semana 13, 14 u 15. Actividad en Aula Virtual. 4. Revisión de los 2 algoritmos de cifrado en su proyecto (grupo proyecto). (1 punto: 5%). Semana 13. Actividad en Clase Presencial. 5. Revisión Matriz de Riesgo de Proyecto. (grupo proyecto). (1 punto: 5%): Semana 14. Actividad en Clase Presencial. 6. Informe y Exposición: Matriz de Análisis de Riesgos de proyecto (grupo proyecto). (1 puntos: 5%): Semana 15. Actividad en Clase Presencial y en Aula Virtual. 7. Informe general del Proyecto con los Avances de Seguridad Informática, incluyendo el Análisis de la Matriz de Riesgo. (grupo proyecto). (1 puntos: 10%): Semana 15. Actividad en Aula Virtual. 8. Revisión de las adaptaciones que le realizaron a los proyectos en relación al diagnóstico de la SF, SL, SSET y SBD. (grupo proyecto). (1 punto: 5%): Semana 16

- 3. Actividad en Clase Presencial. Nota: la Intervenciones generales de los participantes durante los temas de las diferentes Unidades de la UC tienen una evaluación continua. 2 Glosario de Términos Asociados a la Seguridad Informática. Parte I X X X Presentación de la temática a ser tratada en la clase y las pautas a seguir durante el desarrollo de la clase. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 2 1 1.¿Qué es la seguridad informática? 2.Conceptos básicos de la seguridad informática. ● Amenazas: concepto y tipos. ● Desastres: Conceptos y Tipos ● Acciones hostiles. ● Control de accesos. Protección. X X X X Presentación de la temática a ser tratada en la clase y las pautas a seguir durante el desarrollo de la clase. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 2 3. Principios y prácticas de la seguridad informática. 4. Motivaciones para implementar mecanismos de seguridad. 5. Sistemas de Seguridad. X X X X Presentación de la temática a ser tratada en la clase y las pautas a seguir durante el desarrollo de la clase. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 3 1 Los Malware: definición y evolución Evolución de los Malware en Venezuela. X X X X Presentación de la temática a ser tratada en la clase y las pautas a seguir durante el desarrollo de la clase. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 2 Evolución de la Seguridad Informática. La Seguridad Informática en Venezuela X X X X Presentación de la temática a ser tratada en la clase y las pautas a seguir durante el desarrollo de la clase. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. Total Unidad I: 3 puntos (15%).

- 4. Unidad II: Seguridad Física / Lógica / Servidores / Bases de Datos. Semana Clase Temas /Objetivos C P A Estrategias de aprendizaje y evaluación 4 1 Tema 1: Seguridad Física. Conceptos, características, importancia. Medidas de Seguridad Física. Alcances. Formulario empleado para el diagnóstico de la SF. X X X Presentación de los contenidos de la Unidad 2, tema 1 por el grupo expositor. Resumen del tema tratado por parte del docente. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 2 Tema 2: Seguridad Lógica. Conceptos, características, importancia. Medias de seguridad lógica. Alcances. Formulario empleado para el diagnóstico de la SL. X X X Presentación de los contenidos de la Unidad 2, tema 2 por el grupo expositor. Resumen del tema tratado por parte del docente. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 5 1 Tema 3: Seguridad en servidores y Estaciones de Trabajo: Conceptos, características, importancia, alcance. Formulario empleado para el diagnóstico de la SSET. X X X Presentación de los contenidos de la Unidad 2, tema 3 por el grupo expositor. Resumen del tema tratado por parte del docente. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 2 Tema 4: Seguridad en Base de Datos. Conceptos, características, importancia, alcance. Formulario empleado para el diagnóstico de la SBD. X X X X Presentación de los contenidos de la Unidad 2, tema 4 por el grupo expositor. Resumen del tema tratado por parte del docente. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. Asignación de grupos para el abordaje del tema 3. 6 1 Repaso de los temas de la Unidad II. Importancia y aplicación de estos temas en su proyecto. X X X X Presentación de los contenidos tratados en la Unidad 2. Resumen del tema tratado por parte del docente. Socialización de los contenidos presentados. Revisión y corrección del formato para el diagnóstico de la SF, SL, SSET y SBD por parte de los estudiantes. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 2 Revisión y discusión con los grupos del proyecto en relación al diagnóstico de SI realizado a sus proyectos. X X X Presentación de los casos del informe por parte de los equipos proyectistas. Socialización del diagnóstico presentado. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. Total Unidad II: 5 puntos (25%).

- 5. Unidad III: Métodos de Cifrado. Semana Clase Temas /Objetivos C P A Estrategias de aprendizaje y evaluación 7 1 Tema 1: Criptografía: Criptosistemas (de clave secreta, de Cifrado en flujo, de clave pública). X X X Presentación de los contenidos de la Unidad 3, tema 1 por el grupo expositor. Resumen del tema tratado por parte del docente. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 2 Tema 2: Esteganografía: Técnicas según el medio (en texto, imágenes, audio y video). X X X Presentación de los contenidos de la Unidad 3, tema 2 por el grupo expositor. Resumen del tema tratado por parte del docente. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 8 1 Tema 3: Funciones de autenticación, Firma digital y certificados digitales. X X X Presentación de los contenidos de la Unidad 3, tema 3 por el grupo expositor. Resumen del tema tratado por parte del docente. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 2 Tema 4: Técnicas de los Hacker. Técnicas de los Cracker. X X X Presentación de los contenidos de la Unidad 3, tema 4 por el grupo expositor. Resumen del tema tratado por parte del docente. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. Total Unidad III: 2 puntos (10%)

- 6. Unidad IV: Políticas de Seguridad Semana Clase Temas /Objetivos C P A Estrategias de aprendizaje y Evaluación 9 1 Cómo abordar la implementación de políticas de seguridad. Legislación Nacional e Internacional y los delitos informáticos. X X X X Presentación de los contenidos de la Unidad 4 por parte del docente Aportes generales de los participantes. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 2 Informática Forense. Conceptos, características, alcance, importancia. X X X Presentación de la temática por el grupo de estudio Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 10 1 Informática Forense – Casos de Estudios- Leyes que Regulan los Delitos Informáticos en Venezuela. X X X Presentación de los casos de IF por los participantes. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 2 Seguridad Informática en Venezuela. Pasado- Presente-Futuro. X X X Presentación de la temática por el grupo de estudio Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 11 1 Seguridad Informática en la Actualidad: Pc, Teléfonos Inteligentes, Entornos 3D. X X X Presentación de la temática por el grupo de estudio Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 2 Estrategia de seguridad. Tendencias de la seguridad microelectrónica. X X X X Presentación de los contenidos de la Unidad 4 por parte del docente Aportes generales de los participantes. Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 12 1 Estrategia de seguridad. Tendencias de la seguridad microelectrónica X X X Presentación individual por cada grupo de proyecto. Demostración de los cifrados desarrollados en el proyecto. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 2 Matriz de Riesgos (Aplicación en un centro de Trabajo). (Deben establecer la Vinculación de los resultados obtenidos y el Eje Ambiental). Revisión y correcciones. X X X Presentación de la temática por el grupo de estudio Socialización de los contenidos presentados. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 13 1 y 2 Demostración en Proyecto de: Aplicación de los Algoritmos de Cifrado en el X X Presentación de la temática por el grupo de estudio Socialización de los contenidos presentados.

- 7. Proyecto. X Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 14 1 y 2 Matriz de Riesgos en relación a la Seguridad Informática. Corrección. X X X Presentación de los resultados obtenidos en la Matriz de Riesgo por parte del grupo de estudio Socialización de los resultados obtenidos. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 15 1 y 2 Demostración en Proyecto de: Matriz de Riesgos en relación a la Seguridad Informática. X X X Presentación de los resultados obtenidos en la Matriz de Riesgo por parte del grupo de estudio Socialización de los resultados obtenidos. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 16 1 y 2 Demostración en Proyecto de: - Correcciones al respecto de: Diagnóstico sobre la Seguridad Física, Lógica, Redes y Estaciones de Trabajo, BD en proyecto. X X X Presentación de los resultados obtenidos en la Matriz de Riesgo por parte del grupo de estudio Socialización de los resultados obtenidos. Aplicación de los conceptos mencionados en su especialidad y Proyecto IV. 17 Entrega y Socialización de las Notas definitivas con los participantes. Transcripciones de Calificaciones finales. 18 Total Unidad IV: 10 puntos (50%) Eje Ambiental: El eje del Ambiente fomenta la valoración del entorno como un todo dinámico en el cual se encuentran todos los actores, se establece la armonía de los espacios en relación con la vida, donde prevalece el respeto de normas de seguridad para el establecimiento de condiciones idóneas de trabajo en los espacios establecidos para el desarrollo del hacer en pro de la construcción de los conocimientos. Concentra la formación para el fortalecimiento de la conciencia con previsión, reutilización de equipos en pro de la conservación, el aprovechamiento racional, responsable, presente y futuro del patrimonio socio-cultural y los recursos informáticos y naturales, para el mejoramiento de la calidad de vida como base del bienestar social. Evaluando y previniendo el impacto del desarrollo tecnológico y promoviendo soluciones prioritarias para el resguardo del ambiente. Aprender a convivir.

- 8. REFERENCIAS ● Firtman, Sebastián (2005). Seguridad Informática. Ediciones MP. ● Jean Marc Royer (2004). Seguridad en la Informática de empresa. Riesgos, amenazas, prevención y soluciones. Ediciones ENI. ● Estándares: Norma ISO 12.207 Modelo del Ciclo de Vida de Desarrollo. ● Bertolín, J. (2008). Seguridad de la información. España: Paraninfo. ● Salvador Sánchez, J. (2003). Ingeniería de proyectos informáticos: actividades y procedimientos. Universidad Jaume: Universitas. ● Stolk, A. (2013). Técnicas de Seguridad Informática en Software Libre. Disponible en: https://www.google.co.ve/url?sa=t&rct=j&q=&esrc=s&source=web&cd=13&cad=rja&uact=8&sqi=2&ved=0CGkQFjA MahUKEwi4wu- _pY3GAhWWGpIKHexjAOE&url=http%3A%2F%2Fwww.human.ula.ve%2Fceaa%2Ftemporal%2Ffundamentos_de _seguridad.pdf&ei=gXV8Vfj9EJa1yATsx4GIDg&usg=AFQjCNH2KBp89_KrpgFsgib- 0tgIQx09mQ&sig2=z1Ft4ek8b2NmyxA_tZ44-A&bvm=bv.95515949,d.aWw ● Gestión de Riesgo en la Seguridad Informática. Blog. Disponible: https://protejete.wordpress.com/. (Matriz de Riesgos). ● Seguridad Informática SMR. Wiki. Disponible: http://seguridadinformaticasmr.wikispaces.com/TEMA+1- +SEGURIDAD+IFORM%C3%81TICA ● Seguridad Informática. Documento en Línea. Disponible: http://es.slideshare.net/famas/seguridad-informatica- 7708416?next_slideshow=1 Relación de la UC con Proyecto: Todos los informes/avances deben venir con el visto bueno y la aceptación del tutor del proyecto. 1. Informe 1: Diagnóstico sobre la SF, SL, SSET y SBD aplicado a proyecto (2 puntos: 10%). Semana 10. 2. Informe 2: Selección de los Métodos de cifrados que serán empleados en proyecto Deben aplicar 2 métodos de cifrados diferentes: puerta de entrada y en los datos sean más sensibles. (1punto: 5%).Semana 13. 3. Programación: Desarrollo de los 2 algoritmos de cifrado en proyecto. (1 puntos: 5%). Semana 14. 4. Revisión Matriz de Riesgo: Elaboración de la matriz de riesgo de seguridad informática relacionada con proyecto (1 punto: 5%). Semana 14. 5. Exposición Matriz de Riesgo: Incluye el análisis de las diferentes variables consideradas en la matriz de riesgo del proyecto. (1 punto: 5%). Semana 15. 6. Programación: Adaptaciones realizadas al proyecto, producto del Diagnóstico de Seguridad Informática. (1 punto: 5%). Semana 16.