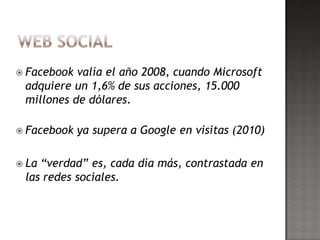

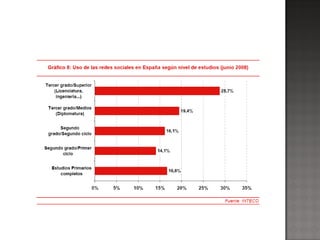

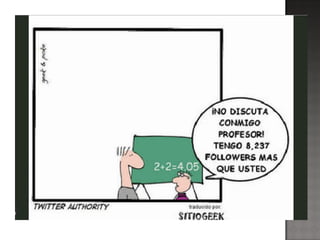

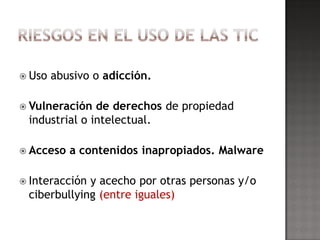

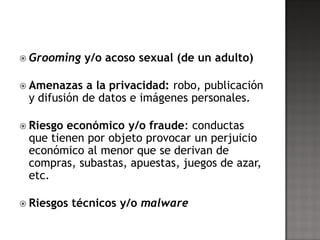

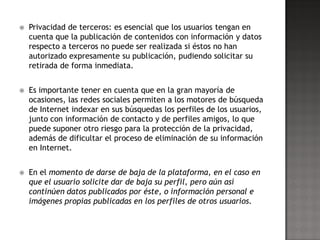

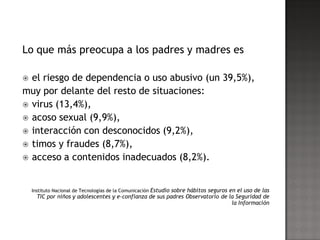

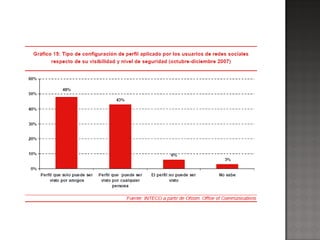

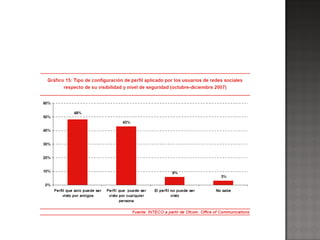

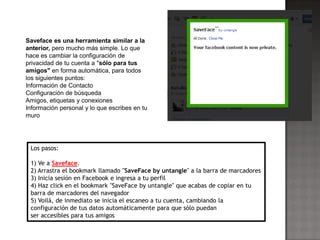

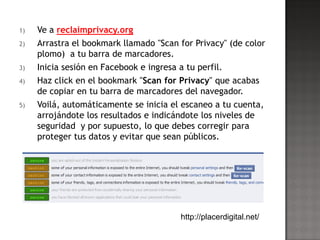

Este documento discute varios temas relacionados con el uso de las redes sociales y la tecnología por parte de niños y adolescentes. Explica que los niños han crecido en un entorno dominado por las tecnologías de la información y la comunicación, y que usan las redes sociales y dispositivos móviles de manera intensiva para comunicarse y socializar. También destaca algunos riesgos potenciales como la adicción, el acceso a contenidos inadecuados, y el contacto con desconocidos. El documento concluye enfatiz