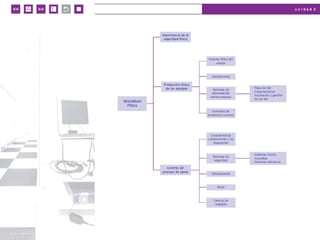

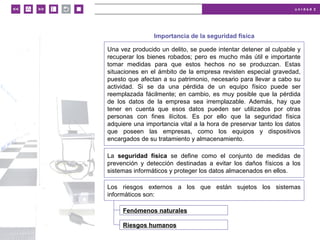

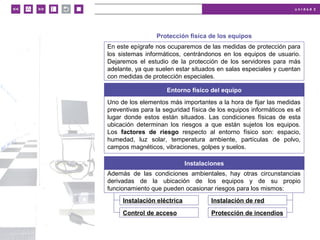

Este documento describe las medidas de seguridad física para proteger equipos y datos en empresas. Explica la importancia de la seguridad física y define conceptos como centros de proceso de datos, medidas para proteger equipos como SAIs y controles de acceso, y características de centros de datos como sistemas contra incendios, climatización y centros de respaldo.