Código penal Boliviano diapositivas.pptx

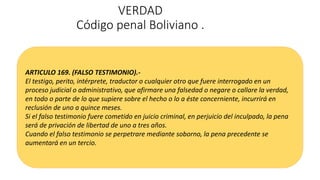

- 1. VERDAD Código penal Boliviano . ARTICULO 169. (FALSO TESTIMONIO).- El testigo, perito, intérprete, traductor o cualquier otro que fuere interrogado en un proceso judicial o administrativo, que afirmare una falsedad o negare o callare la verdad, en todo o parte de lo que supiere sobre el hecho o lo a éste concerniente, incurrirá en reclusión de uno a quince meses. Si el falso testimonio fuere cometido en juicio criminal, en perjuicio del inculpado, la pena será de privación de libertad de uno a tres años. Cuando el falso testimonio se perpetrare mediante soborno, la pena precedente se aumentará en un tercio.

- 2. VERDAD Código de procedimiento Penal Boliviano . Artículo 193º.- (Obligación de testificar). Toda persona que sea citada como testigo tendrá la obligación de comparecer ante el juez o tribunal para declarar la verdad de cuanto conozca y le sea preguntado, salvo las excepciones establecidas por ley. El testigo no podrá ser obligado a declarar sobre hechos de los cuales pueda surgir su responsabilidad penal. Artículo 194º.- (Capacidad de testificar y apreciación). Toda persona será capaz de atestiguar, inclusive los funcionarios policiales respecto a sus actuaciones; el juez valorará el testimonio de acuerdo con las reglas de la sana crítica.

- 3. CÓDIGO PENAL SEGÚN LEY N° 1768 DE MODIFICACIONES AL CÓDIGO PENAL CAPÍTULO XI DELITOS INFORMÁTICOS ARTICULO 363 bis.- (MANIPULACIÓN INFORMÁTICA).- El que con la intención de obtener un beneficio indebido para sí o un tercero, manipule un procesamiento o transferencia de datos informáticos que conduzca a un resultado incorrecto o evite un proceso tal cuyo resultado habría sido correcto, ocasionando de esta manera una transferencia patrimonial en perjuicio de tercero, será sancionado con reclusión de uno a cinco años y con multa de sesenta a doscientos días. ARTICULO 363 ter.- (ALTERACIÓN, ACCESO Y USO INDEBIDO DE DATOS INFORMÁTICOS).- El que sin estar autorizado se apodere, acceda, utilice, modifique, suprima o inutilice, datos almacenados en una computadora o en cualquier soporte informático, ocasionando perjuicio al titular de la información, será sancionado con prestación de trabajo hasta un año o multa hasta doscientos días.

- 4. COMPARACIÓN SOBRE LOS DELITOS INFORMATICOS BOLIVIA El delito informático con mayor pena de prisión en Bolivia es la manipulación informática para obtener un beneficio indebido para sí o para un tercero mediante el procesamiento o transferencia de datos informáticos que conduzca a un resultado incorrecto o evite un proceso tal cuyo resultado habría sido correcto, ocasionando de esta manera una transferencia patrimonial en perjuicio de tercero (Congreso Nacional de Bolivia, 1997). ARGENTINA El delito informático con mayor pena de prisión es "Defraudar con nombre supuesto, calidad simulada, falsos títulos, influencia mentida, abuso de confianza o aparentando bienes, crédito, comisión, empresa o negociación o valiéndose de trucos o engaños, mediante cualquier técnica de manipulación informática que altere el normal funcionamiento de sistemas informáticos" (Senado y Cámara de Diputados de la Nación de Argentina, 2008).

- 5. COMPARACIÓN SOBRE LOS DELITOS INFORMATICOS CHILE El delito informático con mayor pena de prisión en Chile es la "Difusión pública o privada de cualquier comunicación obtenida con infracción a lo establecido en Ley General de Telecomunicaciones, algunas de las cuales se describen anteriormente" (Congreso Nacional de Chile, 2005).

- 6. COMPARACIÓN SOBRE LOS DELITOS INFORMATICOS PERÚ Los delitos informáticos con mayor pena de prisión en la República del Perú son los siguientes: "Interceptación indebida de datos informáticos en transmisiones no públicas, dirigidas, originadas o efectuadas en sistemas informáticos o electromagnéticos, mediante el uso de tecnologías de la información o comunicación, que comprometa la defensa, la seguridad o la soberanía nacional" (Congreso de la República del Perú). "Fraude a través de las tecnologías de la información o comunicación, para diseñar, introducir, alterar, borrar, suprimir, clonar datos informáticos o cualquier interferencia o manipulación del funcionamiento de sistemas informáticos, para afectar el patrimonio del Estado destinado a fines asistenciales" (Congreso de la República del Perú).

- 7. COMPARACIÓN SOBRE LOS DELITOS INFORMATICOS PARAGUAY El delito cometido mediante el uso de medios técnicos con mayor pena de prisión en la República del Paraguay es "Actuar comercialmente o como miembro de una organización criminal dedicada a la falsificación, alteración, adquisición, ofrecimiento, entrega o utilización de tarjetas de débito o de crédito y otros medios electrónicos de pago" (Congreso de la Nación Paraguaya, 1997).

- 8. COMPARACIÓN SOBRE LOS DELITOS INFORMATICOS

- 9. COMPARACIÓN SOBRE LOS DELITOS INFORMATICOS