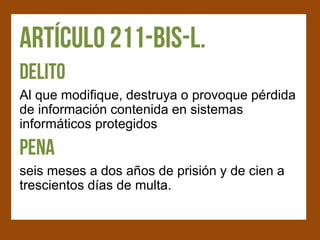

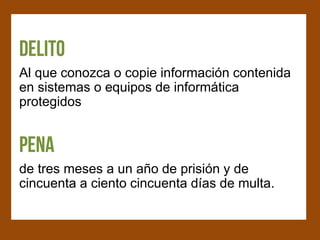

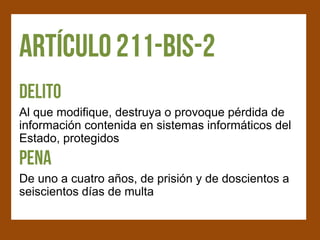

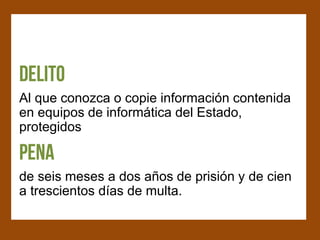

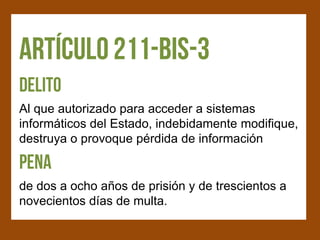

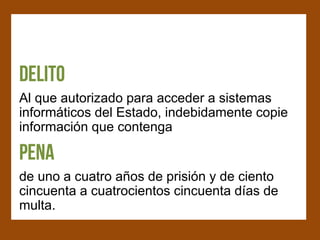

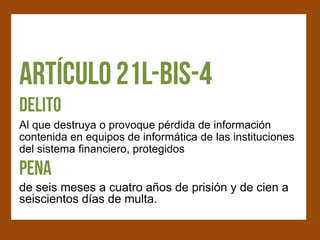

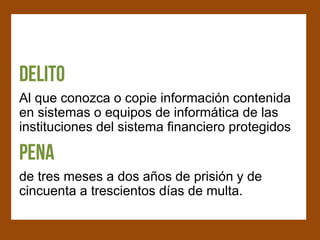

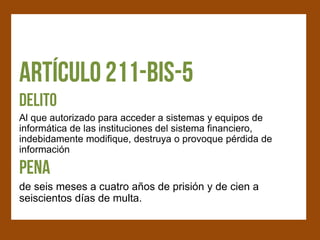

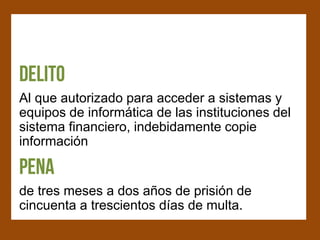

El documento describe la legislación y normatividad actual relativa al software en México. Brevemente resume que la ley federal de derecho de autor protege los programas informáticos a través de certificados otorgados por el INDA. También define piratería y falsificación de software y establece sanciones en el código penal federal para quienes accedan o modifiquen sistemas de información de manera no autorizada.