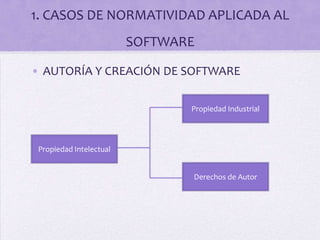

Este documento resume la legislación y normatividad actual relativa al software en México. Explica que el software está protegido por la propiedad intelectual, incluyendo los derechos de autor. También describe los diferentes tipos de licencias de software y las leyes que regulan y sancionan la piratería y falsificación de software.

![Inconsecuente consigo mismo McCain infringe

derechos de propiedad intelectual en YouTube

Fuente: Diario TI [16/10/2088]. http://www.diarioti.com/gate/n.php?id=19830

YouTube ha eliminado una serie de vídeos

publicitarios del candidato republicano a la

presidencia estadounidense, John McCain, como

resultado de quejas de infracciones reiteradas a los

derechos de propiedad intelectual, por parte de

compañías de televisión.](https://image.slidesharecdn.com/legislinfu5-121203183956-phpapp01/85/Legisl-inf-u5-14-320.jpg)