Arbol De Problemas Y Soluciones. DEISY LARA

•Descargar como DOC, PDF•

0 recomendaciones•234 vistas

Seguridad: Piratas que operan como empresas

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Más contenido relacionado

Destacado (8)

Similar a Arbol De Problemas Y Soluciones. DEISY LARA

Similar a Arbol De Problemas Y Soluciones. DEISY LARA (20)

Cibercrimen en el perú y la técnica legislativa utilizada en materia penal

Cibercrimen en el perú y la técnica legislativa utilizada en materia penal

Más de Mauricio Avalos

Más de Mauricio Avalos (9)

Arbol De Problemas Y Soluciones. DEISY LARA VALINOTTI

Arbol De Problemas Y Soluciones. DEISY LARA VALINOTTI

Seguridad: Piratas Que Actuan Como Empresas. DEISY LARA VALINOTTI

Seguridad: Piratas Que Actuan Como Empresas. DEISY LARA VALINOTTI

Último

Último (20)

DISEÑO DE ESTRATEGIAS EN MOMENTOS DE INCERTIDUMBRE

DISEÑO DE ESTRATEGIAS EN MOMENTOS DE INCERTIDUMBRE

CV MAYLI cv_Mayli Rojas Duran cv_Mayli Rojas Duran

CV MAYLI cv_Mayli Rojas Duran cv_Mayli Rojas Duran

Resumen del libro: Contabilidad Hotelera, de Restaurantes y de Gestión Capitu...

Resumen del libro: Contabilidad Hotelera, de Restaurantes y de Gestión Capitu...

Presentación Gestión Corporativa Azul_20240511_200743_0000.pdf

Presentación Gestión Corporativa Azul_20240511_200743_0000.pdf

Informe_Técnico_-_PPLA_Marzo_2024,_Area_Electricidad_Rev_3.docx

Informe_Técnico_-_PPLA_Marzo_2024,_Area_Electricidad_Rev_3.docx

Explicación de los objetivos del Modulo de compras

Explicación de los objetivos del Modulo de compras

UNIDAD 5 DISEÑO DE ESTRATEGIAS EN MOMENTOS DE INCERTIDUMBRE

UNIDAD 5 DISEÑO DE ESTRATEGIAS EN MOMENTOS DE INCERTIDUMBRE

MENTORÍA HABILIDADES BLANDAS COMUNICACIÓN EFECTIVA, EMPATÍA Y GESTIÓN DE CONF...

MENTORÍA HABILIDADES BLANDAS COMUNICACIÓN EFECTIVA, EMPATÍA Y GESTIÓN DE CONF...

Arbol De Problemas Y Soluciones. DEISY LARA

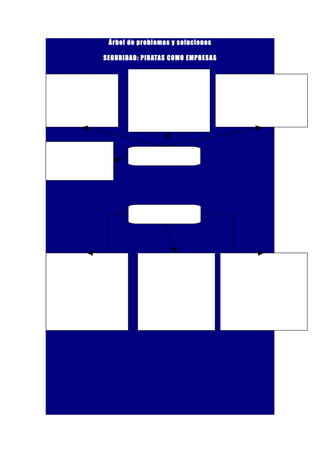

- 1. Árbol de problemas y soluciones SEGURIDAD: PIRATAS COMO EMPRESAS Los Hackers, violan la Muchas veces se difunden Podemos rescatar problemas muy seguridad en las materiales, de cualquier tipo, conocidos, como la clonación de transacciones bancarias, con datos de personas, sin el páginas webs, pornografía infantil, para así lucrar con ello. Lo consentimiento de las mismas, violación de correo, circulación de que seria un modo de y son obtenidas por los virus en descargas de músicas, estafa hackers con diversos software. videos, etc. Un problema en nuestro país es la falta de PROBLEMAS atención jurídica a este campo SOLUCIONES Modificar el Código CONCIENTISAR A LOS CAPACITAR A TODOS Penal e incluir leyes CIBERNAUTAS SOBRE EL LOS OPERADORES DE especiales para lograr CORRECTO USO DE PC SOBRE LAS efectividad al TARJETAS DE CREDITOS EN AMENAZAS EN LA WEB, TRANSACCIONES momento de juzgar en DE MODO A NO CIBERNETICAS Y ADVERTIR materia de delitos CAIGAN EN LAS SOBRE LAS informáticos TRAMPAS DE LOS CONSECUENCIAS DE SER HACKERS VICTIMA DE UNA ESTAFA.