TRIPTICO Delitos informaticos

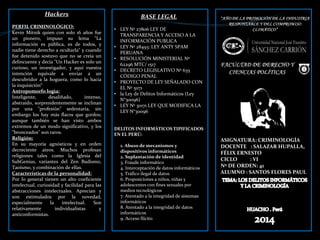

- 1. ASIGNATURA: CRIMINOLOGÍA DOCENTE : SALAZAR HUPALLA, FÉLIX ERNESTO CICLO : VI Nº DE ORDEN: 41 ALUMNO : SANTOS FLORES PAUL Hackers PERFIL CRIMINOLÓGICO: Kevin Mitnik quien con solo 16 años fue un pionero, impuso su lema "La información es pública, es de todos, y nadie tiene derecho a ocultarla" y cuando fue detenido sostuvo que no se creía un delincuente y decía "Un Hacker es solo un curioso, un investigador, y aquí vuestra intención equivale a enviar a un descubridor a la hoguera, como lo hacia la inquisición“ Antropomorfo logia: Inteligente, desaliñado, intenso, abstraído, sorprendentemente se inclinan por una "profesión" sedentaria, sin embargo los hay más flacos que gordos; aunque también se han visto ambos extremos de un modo significativo, y los "bronceados" son raros. Religión: En su mayoría agnósticos y en orden decreciente ateos. Muchos profesan religiones tales como la Iglesia del SubGenius, variantes del Zen Budismo, Taoísmo, y combinación de ellas. Características de la personalidad: Por lo general tienen un alto coeficiente intelectual, curiosidad y facilidad para las abstracciones intelectuales. Aprecian y son estimulados por la novedad, especialmente la intelectual. Son relativamente individualistas y anticonformistas. BASE LEGAL • LEY Nª 27806 LEY DE TRANSPARENCIA Y ACCESO A LA INFORMACIÓN PUBLICA • LEY Nª 28493: LEY ANTY SPAM PERUANA • RESOLUCIÓN MINISTERIAL Nº 62296 MTC/ 1517 • DECRETO LEGISLATIVO Nº 635 CÓDIGO PENAL • PROYECTO DE LEY SEÑALADO CON EL Nº 5071 • la Ley de Delitos Informáticos (Ley N°30096) • LEY Nº 30171 LEY QUE MODIFICA LA LEY N°30096 DELITOS INFORMÁTICOS TIPIFICADOS EN EL PERÚ: 1. Abuso de mecanismos y dispositivos informáticos 2. Suplantación de identidad 3. Fraude informático 4. Interceptación de datos informáticos 5. Tráfico ilegal de datos 6. Proposiciones a niños, niñas y adolescentes con fines sexuales por medios tecnológicos 7. Atentado a la integridad de sistemas informáticos 8. Atentado a la integridad de datos informáticos 9. Acceso Ilícito

- 2. Hace algunos años atrás la búsqueda de información y comunicación consistía en la búsqueda de libros y otros documentos físicos, haciendo dificultosa y a veces escasa la base de una investigación, así como dificultosa comunicarse con otras personas a distancia. Hoy en la actualidad este problema se ha solucionado trayendo consigo a otro problema aun mas grave “los delitos Informáticos” Es notoria la relación e intervención de la Criminología en esta nueva problemática por la búsqueda y estudio del criminal que emplea los medios virtuales para delinquir. ETIMOLOGÍA: • delito proviene del verbo latino delinquo, delínquere, deliqui, delictum. A partir del supino se formó el sustantivo delictum, i, que obviamente tenía el significado tenue propio de los pecados de omisión • El vocablo informática proviene del alemán informatik acuñado por Karl Steinbuch en 1957. El término es una contracción de las palabras information y automatic (información automática) CONCEPTO: Para Carlos Sarzana, en su obra Criminalista y tecnología, los crímenes por computadora comprenden "cualquier comportamiento criminógeno en el cual la computadora ha estado involucrada como material o como objeto de la acción criminógena, como mero símbolo". Nidia Callegari define al delito informático como "aquel que se da con la ayuda de la informática o de técnicas anexas" DIFERENTES DENOMINACIONES: "delitos informáticos" "delitos electrónicos", "delitos relacionados con las computadoras", "crímenes por computadora", "delincuencia relacionada con el ordenador". EL DERECHO INFORMÁTICO El término Derecho Informático (Rechtsinformatik) fue acuñado por el Dr. Wilhelm Steinmüller, académico de la Universidad de Ratisbona de Alemania, en los años 1970.2 Sin embargo, no es un término unívoco, pues también se han buscado una serie de términos para el Derecho Informático como Derecho Telemático. El derecho informático es un conjunto de principios y normas que regulan los efectos jurídicos de la relación entre el Derecho y la Informática.