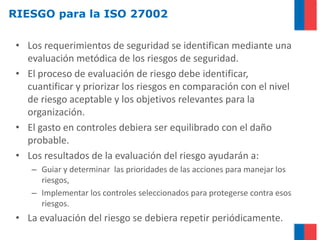

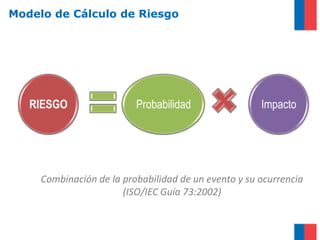

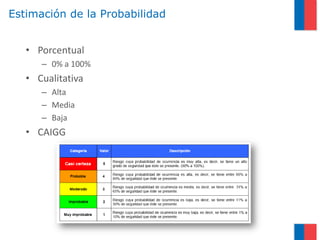

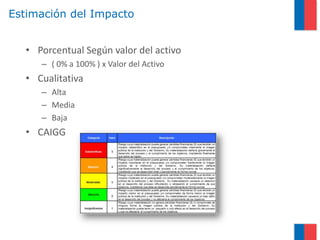

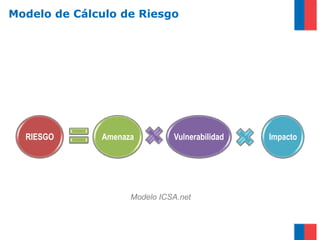

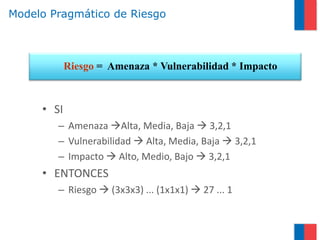

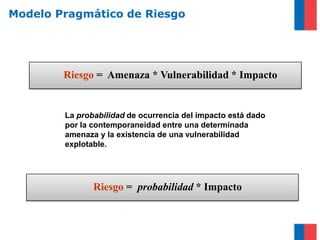

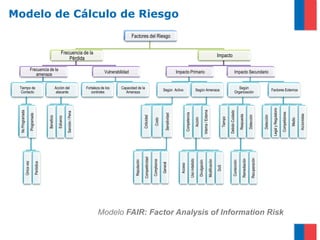

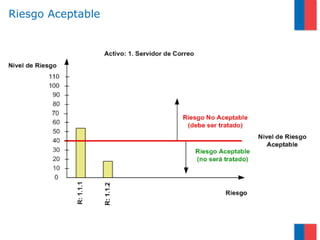

El documento describe un marco de gestión de riesgos para la seguridad de la información, enfatizando la identificación, evaluación y priorización de riesgos para mitigar posibles pérdidas futuras. Se introducen metodologías y modelos para calcular riesgos y establecer controles adecuados, en base a estándares internacionales como ISO 27002 e ISO 31000. La eficacia de la gestión de riesgos debe ser revisada periódicamente y debe alinearse con los objetivos estratégicos de la organización.