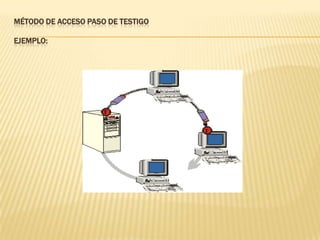

El documento describe los estándares IEEE 802 para redes locales, incluyendo Ethernet, Token Ring, FDDI y los métodos de acceso al medio como CSMA/CD y paso de testigo. Explica las capas física y de enlace de datos, así como conceptos como segmentación, switches y routers.