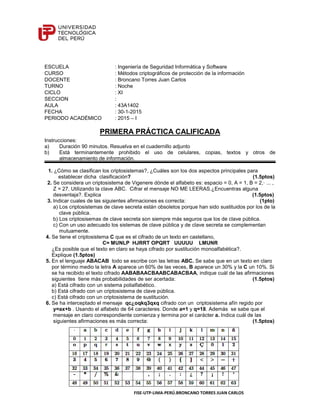

Este documento presenta una práctica calificada de un curso de métodos criptográficos de protección de la información. Contiene 9 preguntas sobre conceptos criptográficos como clasificación de criptosistemas, cifrado de Vigenere, sustitución monoalfabética, cifrado de Playfair y clave pública. Se pide al estudiante resolver las preguntas en un cuadernillo de acuerdo a las instrucciones provistas.