Simulacion como herramienta de analisis de riesgos

- 1. Seguridad A NÁLISIS DE RIESGOS Ricardo Cañizares Sales. Director de la Unidad de Seguridad de la Información de Eulen Seguridad, S. A. La simulación como herramienta de análisis de riesgos un sistema que interactúa con otros sis- temas, con otras organizaciones, con el Uno de los principales retos al que se enfrentan las organizaciones al mercado, con la sociedad. Sin olvidar la plantear su estrategia de respuesta ante los incidentes de seguridad, es importancia decisiva que las personas la estimación del impacto que se produce al materializarse una de las tienen sobre su funcionamiento. amenazas a la que se encuentran expuestas. Durante la realización de un Para llevar a cabo una simulación análisis de riesgos, uno de los temas más complejos al que nos enfrentamos necesitamos construir un modelo, en el es la estimación del valor del impacto, que depende de múltiples factores: que están representados todos los ele- del tipo de amenaza, del activo afectado, de la profundidad inicial, de mentos y variables que intervienen en el la velocidad de propagación, del tiempo de detección, del tiempo de sistema y las relaciones que existen entre reacción, de las medidas de protección, de las funciones de negocio ellos. Existen diferentes tipos de modelos afectadas, etc. para representar los sistemas objeto del análisis. El objetivo de la simulación es ave- riguar cómo reaccionará el sistema si L A simulación es válida para esti- nalidad de comprender su comporta- acontecen las hipótesis en estudio, en mar las consecuencias de cual- miento o evaluar el funcionamiento del nuestro caso estamos hablando de inci- quier incidente de seguridad, mismo, dentro de los límites impuestos dentes de seguridad, por ejemplo: una que afecte tanto a la integridad física por una serie de criterios predefinidos. infección por virus en una red informá- de las personas como a los activos de Una organización es un sistema, su tica, un incendio, o un tumulto en un una organización. Al- gunas de estas conse- cuencias, pueden ser la pérdida de vidas «La simulación es válida para estimar las consecuencias humanas, las pérdi- de cualquier incidente de seguridad, que afecte tanto das económicas o re- putacionales, el daño a la integridad física de las personas como a los activos al medioambiente, de una organización» la interrupción de las operaciones de orga- nización y la alarma social. funcionamiento está basado en un con- aeropuerto. En el caso de la infección Cuando hablamos de simulación, es- junto de procedimientos relacionados por virus en una red informática, la simu- tamos hablando del proceso de diseñar entre sí, cuyo objetivo final es cumplir lación nos proporciona información de un modelo de un sistema real y realizar con los objetivos de negocio. Una or- cómo se propagará el virus por nuestra sobre él una serie de pruebas, con la fi- ganización no es un sistema aislado, es red, a qué velocidad y qué consecuen- 60 /C UADERNOS DE SEGURIDAD N OVIEMBRE -2009

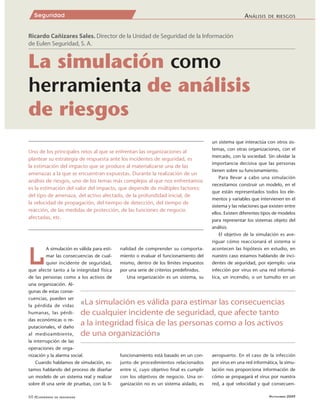

- 2. A NÁLISIS DE RIESGOS Seguridad cias tendrá, dependiendo de la topología bienes de cualquier tipo, por ejemplo das diseñadas para estudiar un tipo de y las medidas de seguridad establecidas, la reputación, el buen nombre de una sistemas concreto y específico, y por otra pero además nos proporcionará infor- compañía, puede verse afectado por una parte en el mercado podemos encontrar mación de cuál es el mejor método para noticia aparecida en los medios de co- paquetes potentes y flexibles, de propó- atajar su propagación y minimizar sus municación, y se puede estudiar el com- sito general, no dependiente del tipo de consecuencias, por ejemplo podremos portamiento del mercado utilizando la problema o del sistema en estudio, la conocer previamente qué puntos de la simulación. Sin olvidar que la simulación mayoría de ellos de «simulación dinámi- red son los idóneos para establecer me- es una herramienta muy eficaz en di- ca por eventos discretos», con una gran didas de aislamiento y de segmentación seño e implantación de las medidas de capacidad gráfica y de generación de que contengan la infección y minimicen seguridad, ya que nos permiten estimar documentos e informes. los daños. Estas simulaciones realizadas con un alto grado de fiabilidad, cómo Simular el funcionamiento de una or- previamente al incidente nos permiten contribuyen éstas a minimizar el riesgo ganización, o de uno de sus procesos, en desarrollar procedimientos de seguridad al que están expuestas nuestras organi- este caso su seguridad, es complejo e im- y mejorar el diseño de nuestras redes, y zaciones. plica un esfuerzo, pero no es un gasto, es durante el incidente nos permiten antici- En el mercado existen diversas herra- una inversión, ya que permite optimizar parnos a la evolución del mismo y tomar mientas de simulación que nos pueden el ROI de las inversiones en seguridad, las acciones oportunas. ayudar a modelar el problema objeto al poder estudiar, antes de su implan- Si hablamos de otros tipos de inci- de estudio, su selección, lo mismo que tación, la eficacia y la eficiencia de las dentes, como por ejemplo un incendio la decisión de qué tipo de modelado medidas de seguridad, lo que permite en un edificio, la simulación nos va a per- se va a utilizar, ambas decisiones están una adecuada selección de las mismas, mitir estudiar en los diferentes escenarios muy relacionadas, dependerá del tipo para garantizar que la protección que posibles, cómo se va a propagar el incen- de problema a modelizar. Por una parte, proporcionan está de acuerdo con su dio por el edificio, cuáles son las rutas de tenemos herramientas muy especializa- coste y el activo que protegen. O evacuación óptimas, cuáles son los mejores métodos de extinción aplicables a cada caso, no es lo mismo un in- TIPOS DE MODELOS cendio en la primera planta de un edificio que en la octava. Lo M ODELOS más complejo es di- señar el modelo de comportamiento del edificio, pero una vez realizado, el resto es D ETERMINÍSTICO B ASADO E STOCÁSTICO M ULTI A GENTE EN REGL AS mucho más sencillo, sólo hay que efectuar simulación tras simu- lación, para desarro- llar todos los posibles E STÁTICO D INÁMICO E STÁTICO D INÁMICO escenarios. Los dos ejemplos anteriores no son los únicos, la simulación es aplicable al estudio D ISCRETO C ONTÍNUO D ISCRETO C ONTÍNUO de todo tipo de inci- dentes de seguridad, que afecten tanto a personas como a N OVIEMBRE -2009 C UADERNOS DE SEGURIDAD / 61