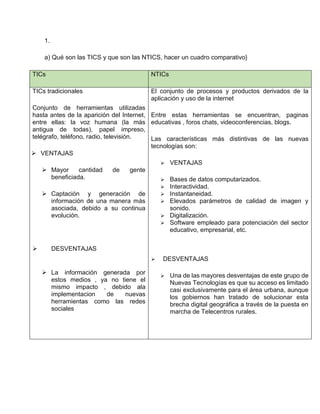

1. El documento compara las TICs tradicionales y las NTICs, destacando que las NTICs incluyen herramientas como páginas web educativas y foros que permiten una mayor interactividad. También describe las características de la Web 2.0 como redes sociales y blogs que permiten a los usuarios crear y compartir contenido de forma colaborativa. Finalmente, explica que la Web 3.0 se centra en aplicaciones con tecnologías como AJAX que permiten una mayor personalización en distintos dispositivos a través de datos