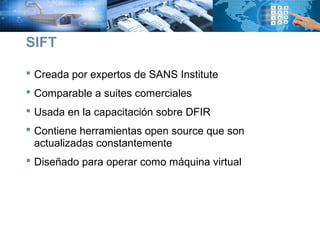

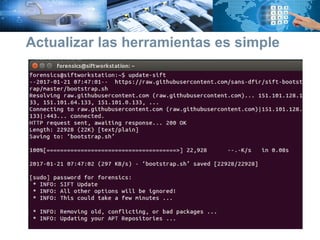

La herramienta principal presentada es SIFT (SANS Investigative Forensic Toolkit). SIFT es una suite forense de código abierto creada por expertos de SANS Institute para realizar análisis forenses digitales. Incluye herramientas como log2timeline, The Sleuth Kit, Autopsy y Volatility para crear líneas de tiempo, examinar sistemas de archivos, organizar casos y analizar memoria, respectivamente. SIFT funciona como una máquina virtual de Ubuntu personalizada para facilitar la actualización y el soporte de múltiples sistemas de arch