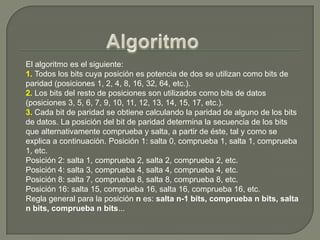

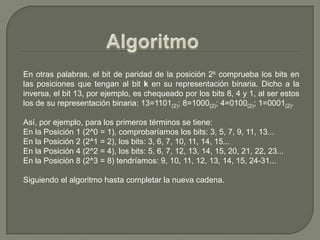

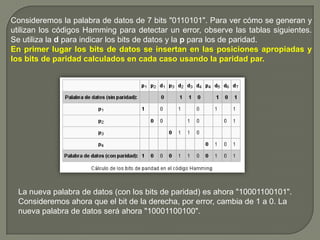

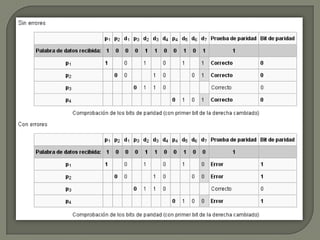

El código de Hamming es un código detector y corrector de errores que agrega bits de paridad adicionales a los datos para permitir la detección y corrección de errores de un solo bit. Funciona insertando bits de paridad en posiciones que son potencias de dos y usando esos bits para verificar la paridad de grupos de bits de datos en posiciones específicas. Esto permite identificar el bit erróneo mediante el análisis de los bits de paridad.