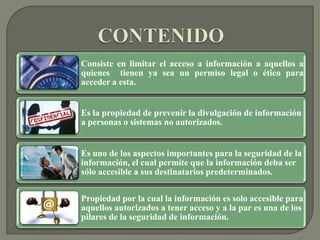

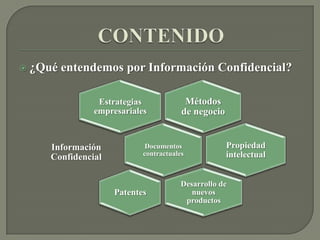

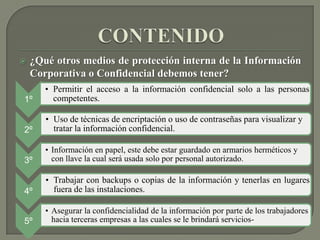

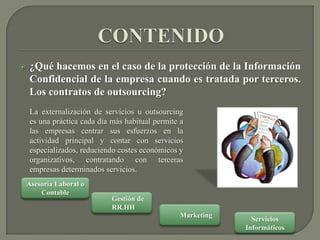

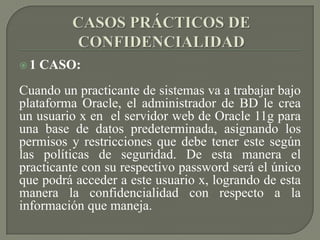

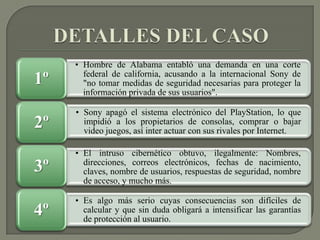

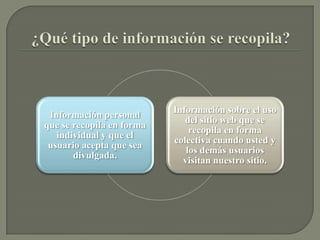

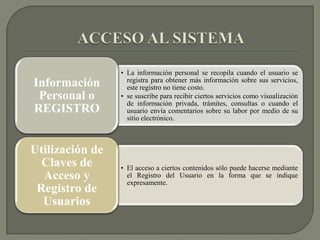

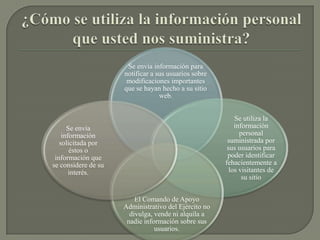

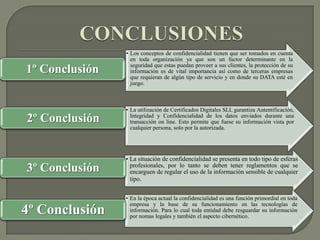

Este documento trata sobre la confidencialidad de la información. Explica que toda organización maneja información confidencial como datos de clientes, estrategias, proyectos y finanzas. Se debe proteger esta información a través de medidas como acuerdos de confidencialidad con empleados, seguridad interna, y contratos con terceros. Luego presenta cinco casos prácticos que ilustran temas como la protección de datos de usuarios, robos de información, y el manejo ético de la información de clientes.