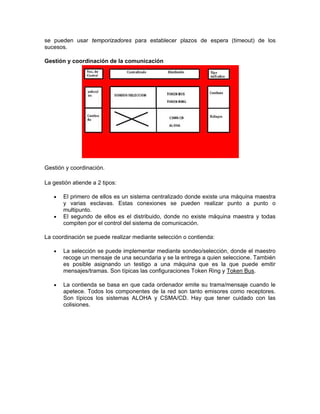

El documento describe las dos primeras capas del modelo OSI:

1) La capa física, que se encarga de las conexiones físicas y la transmisión de bits a través del medio físico.

2) La capa de enlace de datos, responsable de la transferencia fiable de información a través de un circuito de datos mediante el uso de tramas, detección y corrección de errores, y control de flujo.