Ley Que Regula El Uso De TecnologíA Para La

•Descargar como DOC, PDF•

0 recomendaciones•2,576 vistas

Esta ley regula el uso de tecnología para la seguridad pública en el Distrito Federal. Crear un registro de equipos tecnológicos y un consejo asesor para el desarrollo e implementación de estas tecnologías. Además, establece lineamientos para la instalación de equipos en lugares públicos con alta criminalidad y la colaboración entre autoridades para el uso conjunto de tecnologías de seguridad.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Seguridad PRIVADA RELACIONES CON LAS AUTORIDADES

Conocimiento y aplicaciones del Decreto 3222 Red de apoyo y Solidaridad ciudadana y aplicacion de los simbolos Militares.

LIBRO III: DEL SERVICIO DE PROTECCIÓN PÚBLICA (SPP) del Proyecto de Ley de E...

Este documento presenta el proyecto de Código Orgánico de Entidades de Seguridad Ciudadana y Orden Público, específicamente el Libro III sobre el Servicio de Protección Pública. Se define la naturaleza, estructura, autoridades competentes, sujetos y objetos de protección, y funciones de este servicio. Adicionalmente, se incluyen comentarios y sugerencias de varios expertos para mejorar el contenido normativo propuesto.

Libro IV: De las Entidades Complementarias de Seguridad Ciudadana (13 abril d...

Libro IV: De las Entidades Complementarias de Seguridad Ciudadana (13 abril del 2017)del proyecto de Código Orgánico de las Entidades de Seguridad Ciudadana y Orden Público, previo a la elaboración del Informe para Segundo Debate.

Decreto Supremo N° 003 2016-TR - Decreto supremo que aprueba el Reglamento de...

Decreto Supremo N° 003 2016-TR - Decreto supremo que aprueba el Reglamento de...Rooswelth Gerardo Zavaleta Benites

El Decreto Supremo N° 003-2016-TR que aprueba el Reglamento del Decreto Legislativo N° 1187 - Decreto Legislativo que previene y sanciona la violencia en la actividad de construcción civil, el cual desarrolla y articula medidas de prevención y control en relación a la comisión de delitos vinculados a la actividad de construcción civil, contribuyendo a la preservación de la seguridad ciudadana y el orden público. Asimismo, desarrolla los mecanismos de denuncia y de protección de la identidad de los trabajadores y empleadores y de los denunciantes.NORMAS SEGURIDAD CIUDADANA

LEY DE SEGURIDAD CIUDADANA PERU

REGLAMENTO DE LA LEY

LEY Y REGLAMENTO DE BENEFICIOS A LAS JUNTAS VECINALES

Unidad 2: Marco normativo

Este documento presenta la segunda unidad didáctica de un curso de ascenso para oficiales de la Policía Nacional del Ecuador. La unidad se enfoca en el marco normativo de la seguridad ciudadana en el país y describe las leyes y planes de seguridad más relevantes establecidos en la Constitución del Ecuador y otros documentos legales y de planificación como el Plan Nacional de Desarrollo y el Plan Estratégico de la Policía Nacional. También presenta las instituciones gubernamentales clave involucradas en la seguridad.

SEGURIDAD CIUDADANA

El documento describe las funciones y composición del Consejo Nacional de Seguridad Ciudadana del Perú. El Consejo es el máximo organismo estatal encargado de formular, dirigir y evaluar las políticas de seguridad ciudadana a nivel nacional. Está presidido por el Ministro del Interior y compuesto por representantes de varios ministerios y organismos estatales, así como de gobiernos locales y regionales. Sus funciones principales incluyen establecer las políticas y el Plan Nacional de Seguridad Ciudadana y aprobar planes, programas y proyectos

Fortalezas y debilidades_seguridad_publica_en_mexico

Este documento analiza las fortalezas y debilidades del sistema de seguridad pública en México. Identifica algunas fortalezas como la cobertura en todo el territorio nacional y los convenios de colaboración entre agencias. También destaca debilidades como la falta de eficiencia, problemas de coordinación, corrupción, falta de prevención y fallas en el sistema penitenciario. El documento concluye resaltando la necesidad de cambiar el enfoque a uno de prevención del delito y mejorar el bienestar económico para aumentar la seguridad

Recomendados

Seguridad PRIVADA RELACIONES CON LAS AUTORIDADES

Conocimiento y aplicaciones del Decreto 3222 Red de apoyo y Solidaridad ciudadana y aplicacion de los simbolos Militares.

LIBRO III: DEL SERVICIO DE PROTECCIÓN PÚBLICA (SPP) del Proyecto de Ley de E...

Este documento presenta el proyecto de Código Orgánico de Entidades de Seguridad Ciudadana y Orden Público, específicamente el Libro III sobre el Servicio de Protección Pública. Se define la naturaleza, estructura, autoridades competentes, sujetos y objetos de protección, y funciones de este servicio. Adicionalmente, se incluyen comentarios y sugerencias de varios expertos para mejorar el contenido normativo propuesto.

Libro IV: De las Entidades Complementarias de Seguridad Ciudadana (13 abril d...

Libro IV: De las Entidades Complementarias de Seguridad Ciudadana (13 abril del 2017)del proyecto de Código Orgánico de las Entidades de Seguridad Ciudadana y Orden Público, previo a la elaboración del Informe para Segundo Debate.

Decreto Supremo N° 003 2016-TR - Decreto supremo que aprueba el Reglamento de...

Decreto Supremo N° 003 2016-TR - Decreto supremo que aprueba el Reglamento de...Rooswelth Gerardo Zavaleta Benites

El Decreto Supremo N° 003-2016-TR que aprueba el Reglamento del Decreto Legislativo N° 1187 - Decreto Legislativo que previene y sanciona la violencia en la actividad de construcción civil, el cual desarrolla y articula medidas de prevención y control en relación a la comisión de delitos vinculados a la actividad de construcción civil, contribuyendo a la preservación de la seguridad ciudadana y el orden público. Asimismo, desarrolla los mecanismos de denuncia y de protección de la identidad de los trabajadores y empleadores y de los denunciantes.NORMAS SEGURIDAD CIUDADANA

LEY DE SEGURIDAD CIUDADANA PERU

REGLAMENTO DE LA LEY

LEY Y REGLAMENTO DE BENEFICIOS A LAS JUNTAS VECINALES

Unidad 2: Marco normativo

Este documento presenta la segunda unidad didáctica de un curso de ascenso para oficiales de la Policía Nacional del Ecuador. La unidad se enfoca en el marco normativo de la seguridad ciudadana en el país y describe las leyes y planes de seguridad más relevantes establecidos en la Constitución del Ecuador y otros documentos legales y de planificación como el Plan Nacional de Desarrollo y el Plan Estratégico de la Policía Nacional. También presenta las instituciones gubernamentales clave involucradas en la seguridad.

SEGURIDAD CIUDADANA

El documento describe las funciones y composición del Consejo Nacional de Seguridad Ciudadana del Perú. El Consejo es el máximo organismo estatal encargado de formular, dirigir y evaluar las políticas de seguridad ciudadana a nivel nacional. Está presidido por el Ministro del Interior y compuesto por representantes de varios ministerios y organismos estatales, así como de gobiernos locales y regionales. Sus funciones principales incluyen establecer las políticas y el Plan Nacional de Seguridad Ciudadana y aprobar planes, programas y proyectos

Fortalezas y debilidades_seguridad_publica_en_mexico

Este documento analiza las fortalezas y debilidades del sistema de seguridad pública en México. Identifica algunas fortalezas como la cobertura en todo el territorio nacional y los convenios de colaboración entre agencias. También destaca debilidades como la falta de eficiencia, problemas de coordinación, corrupción, falta de prevención y fallas en el sistema penitenciario. El documento concluye resaltando la necesidad de cambiar el enfoque a uno de prevención del delito y mejorar el bienestar económico para aumentar la seguridad

27062016 mat

Este documento presenta los siguientes puntos:

1) Informa sobre la recaudación federal participable de mayo de 2016 y el ajuste definitivo de participaciones de 2015.

2) Da a conocer los coeficientes de participación utilizados para distribuir las participaciones de mayo de 2016 y el ajuste de 2015.

3) Presenta la distribución e integración del Fondo General de Participaciones y otros fondos entre entidades federativas.

La defensa de la personas en el acceso a los bienes y servicios.

La protección al consumidor en Venezuela ha evolucionado desde 1944 con decretos que regulaban precios y escasez. En 1974 se aprobó la primera ley de protección al consumidor. En 1992 y posteriores reformas se creó el Instituto para la Defensa del Consumidor. La actual Ley para la Defensa de las Personas en el Acceso a Bienes y Servicios de 2010 fusiona leyes anteriores y amplía la protección. El procedimiento administrativo incluye etapas de denuncia, notificación, audiencia, pruebas e imposición de sanciones, con

Seguridad ciudadana

Este documento discute la seguridad ciudadana en tres municipalidades peruanas. La mayoría de los encuestados sienten que se invierte poco en seguridad ciudadana y que la municipalidad debería invertir más. La seguridad ciudadana implica proteger los derechos humanos, crear un ambiente pacífico, y requiere la participación coordinada de múltiples instituciones. También propone medidas para prevenir la inseguridad como evitar andar solo de noche o aceptar bebidas de desconocidos.

Plan de seguridad ciudadana lares

Este documento presenta el Plan de Seguridad Ciudadana y Convivencia Pacífica del distrito de Lares. El plan tiene como objetivo establecer una sociedad segura y pacífica a través de intervenciones estratégicas coordinadas con instituciones y organizaciones sociales. Se alinea con los objetivos del Plan Nacional de Seguridad Ciudadana 2013-2018, enfocándose en mejorar la prestación de servicios de seguridad con participación ciudadana y crear espacios públicos seguros.

Acuerdo confidencialidad msp_2019 (1)

Este documento es un acuerdo de confidencialidad firmado por un empleado del Ministerio de Salud Pública de Ecuador. El acuerdo establece que el empleado mantendrá la confidencialidad de toda la información a la que tenga acceso debido a su trabajo, se abstendrá de divulgarla o usarla para fines ajenos a los objetivos del Ministerio, y está sujeto a sanciones legales en caso de incumplimiento.

Defensa de las Personas en el acceso a los bienes y servicios

Este documento resume la Ley de Indepabis, una ley venezolana derogada que tenía como objetivo defender los derechos e intereses de las personas en el acceso a bienes y servicios. Explica las competencias del Instituto para la Defensa de las Personas en el Acceso a los Bienes y Servicios, incluyendo realizar inspecciones, investigar denuncias, proponer normas y apoyar investigaciones penales. También describe las sanciones administrativas como multas o cierres temporales de negocios, y las penas penales de 1 a 10 años

Exposicion el sinasec huaraz11 mar2011

El documento describe la estructura y funcionamiento del Sistema Nacional de Seguridad Ciudadana en Perú. Explica que este sistema busca integrar los esfuerzos del Estado y la ciudadanía para promover la seguridad a través de la prevención del delito. Se establecen comités de seguridad a nivel nacional, regional, provincial y distrital para coordinar las acciones. El Consejo Nacional de Seguridad Ciudadana es el órgano normativo y la Secretaría Técnica brinda apoyo técnico y de coordinación.

Compendio de-normas-legales-de-seguridad-ciudadana

Este documento resume las normas legales relacionadas con la seguridad ciudadana en el Perú. Comienza explicando el origen del término "seguridad ciudadana" en la Constitución peruana de 1993 y cómo se ha desarrollado este concepto a través de leyes posteriores. Luego presenta una visión y misión del Sistema Nacional de Seguridad Ciudadana del Perú y resume varias normas clave como la Ley del Sistema Nacional de Seguridad Ciudadana, la Constitución peruana, y leyes complementarias relacionadas con

Manual updf

Este documento presenta las normas y procedimientos para el uso progresivo y diferenciado de la fuerza policial en Venezuela de acuerdo con los derechos humanos. Explica los marcos legales internacionales y nacionales, conceptos como violencia y fuerza, y los principios de legalidad, necesidad y proporcionalidad. También describe la preparación psicológica de los policías, la pirámide de resistencia-control, y técnicas como la presencia y distancia. El objetivo es regular el uso de la fuerza policial bajo los principios

Defensa de las personas en el acceso a los bienes y servicios

Este documento resume la Ley para la Defensa de las Personas en el Acceso a los Bienes y Servicios de Venezuela. Explica que la ley establece el procedimiento sancionatorio para actos como el acaparamiento y la especulación que afecten el acceso a bienes de primera necesidad. También describe las funciones del Instituto para la Defensa de las Personas en el Acceso a los Bienes y Servicios y las sanciones que puede imponer, como multas u órdenes de cierre temporal. El objetivo principal de la ley es salvaguardar

Seguridad Ciudadana ámbito legal

El documento resume el marco legal de la seguridad ciudadana en Ecuador. La Constitución del Ecuador y leyes como el Código Orgánico de Entidades de Seguridad Ciudadana y Orden Público rigen la seguridad. La Policía Nacional es la institución encargada de mantener el orden público y prevenir el crimen de acuerdo a su Plan Estratégico 2017-2021, que tiene 9 objetivos como incrementar la seguridad ciudadana y la confianza en la policía.

Doctrina Policial PNP

El documento define los conceptos de doctrina policial, orden interno, orden público y seguridad ciudadana. Explica que la doctrina policial es el conjunto de conocimientos que recoge la historia y cultura policial a través del tiempo. Define el orden interno como una situación de equilibrio en todos los campos de la vida nacional que garantiza el funcionamiento del estado. El orden público garantiza el equilibrio y la paz social, caracterizado por la tranquilidad, seguridad, salubridad y moralidad pública. La seguridad ciudadana es una expresión del orden público aplic

PMP Sonora Seguro 2009 2015

Este documento presenta el directorio de las diferentes secretarías y dependencias involucradas en el Programa Sectorial de Mediano Plazo 2010-2015 de Seguridad y Justicia en el estado de Sonora. Incluye la Secretaría Ejecutiva de Seguridad Pública, la Procuraduría General de Justicia, la Secretaría de Gobierno y la Secretaría de Hacienda. El directorio contiene los nombres y cargos de los funcionarios al frente de cada una de estas instituciones.

LEY DE CONTRIBUCIÓN ESPECIAL PARA LA SEGURIDAD CIUDADANA Y CONVIVENCIA

Este documento presenta el dictamen favorable de la Comisión de Hacienda y Especial del Presupuesto de la Asamblea Legislativa de El Salvador sobre una iniciativa del Presidente para establecer una contribución especial para la seguridad ciudadana y la convivencia. La comisión aprueba la iniciativa debido a los altos índices de criminalidad y la necesidad de fondos para implementar el Plan El Salvador Seguro. El dictamen incluye el proyecto de decreto legislativo que establecería la contribución especial sobre los servicios de telecomunicaciones

Superintendencia de vigilancia y seguridad privada

La Superintendencia de Vigilancia y Seguridad Privada es un organismo del orden nacional adscrito al Ministerio de Defensa Nacional que ejerce control, inspección y vigilancia sobre la industria y servicios de vigilancia y seguridad privada en Colombia. Su misión es asegurar un adecuado nivel técnico y profesional en la prestación de estos servicios y combatir la ilegalidad contribuyendo a la prevención del delito. Define funciones como expedir reglamentación y autorizaciones, asesorar al gobierno, realizar vigilancia e inspe

Ley general del s.s.p.

Este documento presenta la Ley General del Sistema Nacional de Seguridad Pública de México. Establece el marco legal para la coordinación entre las autoridades federales, estatales y municipales en materia de seguridad pública. Define los principios, objetivos y funciones del Sistema Nacional de Seguridad Pública, así como las responsabilidades de las diferentes instituciones policiales, ministeriales y penitenciarias involucradas. Asimismo, regula aspectos clave como la profesionalización del personal de seguridad, el intercambio de información criminal

Capacitacion al coescop 2018

El documento presenta un resumen del Código Orgánico de Entidades de Seguridad Ciudadana y Orden Público. Este código regula la organización, funcionamiento y régimen de las entidades de seguridad como la Policía Nacional, el Servicio de Protección Pública y otras entidades complementarias. Se describe la estructura institucional de estas entidades, incluyendo sus objetivos, principios, autoridades competentes y procesos de gestión.

Modulo I CAPACITACIÓN COESCOP

Este documento presenta un resumen del Código Orgánico de Entidades de Seguridad Ciudadana y Orden Público de Ecuador. El código regula la organización, funcionamiento y régimen disciplinario de entidades como la Policía Nacional, el Servicio de Protección Pública, y otros cuerpos de seguridad. Se describen los principios, estructura, funciones y subsistemas de gestión de la Policía Nacional, la principal entidad regulada por el código. El código tiene como objetivo establecer un marco legal unificado para mejorar la segur

policía nacional del peru

Este documento describe la problemática de seguridad ciudadana en el Perú y las estrategias para abordarla. Explica que la seguridad ciudadana requiere una participación activa de la policía y la comunidad a través de juntas vecinales, vecino vigilante y comunicación con radiotaxis. También establece que la Dirección de Participación Ciudadana de la Policía Nacional del Perú promueve la organización comunitaria para apoyar los esfuerzos policiales de mejorar el orden y la seguridad.

Seguridad ciudadana1

El documento habla sobre la seguridad ciudadana y el orden interno y público en Perú. Explica que la Policía Nacional de Perú (PNP) es responsable de garantizar la seguridad ciudadana, el orden interno y público por mandato legal. También describe los roles de los gobiernos regionales y locales en trabajar con la PNP para proveer seguridad a nivel local a través de convenios y asignación de recursos.

Bases Legales: uso de la tecnologia

El documento resume varias leyes y normativas venezolanas relacionadas con el uso de tecnologías de información y comunicación en el país. Incluye referencias a leyes sobre educación, ciencia y tecnología, acceso a internet, software libre, telecomunicaciones, comercio electrónico y firma electrónica. El objetivo general es establecer un marco regulatorio para promover el desarrollo tecnológico nacional de manera ética y que beneficie a la población.

Prevención en nuevas formas de acoso vía tecnología: Grooming, Ciberbullying,...

Conoce las nuevas formas de acoso vía tecnología?

Cuando la Víctima es un Menor, como ser: Ciberbullying, Grooming, Sexting

Es delito? Donde denunciar? Como Probarlo?

Se puede prevenir el acoso mediante el Uso Responsable de las TICs

Presentada en la fecha 9/12/2014 en el EVENTO SEGURINFO REGIONAL ROSARIO CITY CENTER

ARGENTINA

Más contenido relacionado

La actualidad más candente

27062016 mat

Este documento presenta los siguientes puntos:

1) Informa sobre la recaudación federal participable de mayo de 2016 y el ajuste definitivo de participaciones de 2015.

2) Da a conocer los coeficientes de participación utilizados para distribuir las participaciones de mayo de 2016 y el ajuste de 2015.

3) Presenta la distribución e integración del Fondo General de Participaciones y otros fondos entre entidades federativas.

La defensa de la personas en el acceso a los bienes y servicios.

La protección al consumidor en Venezuela ha evolucionado desde 1944 con decretos que regulaban precios y escasez. En 1974 se aprobó la primera ley de protección al consumidor. En 1992 y posteriores reformas se creó el Instituto para la Defensa del Consumidor. La actual Ley para la Defensa de las Personas en el Acceso a Bienes y Servicios de 2010 fusiona leyes anteriores y amplía la protección. El procedimiento administrativo incluye etapas de denuncia, notificación, audiencia, pruebas e imposición de sanciones, con

Seguridad ciudadana

Este documento discute la seguridad ciudadana en tres municipalidades peruanas. La mayoría de los encuestados sienten que se invierte poco en seguridad ciudadana y que la municipalidad debería invertir más. La seguridad ciudadana implica proteger los derechos humanos, crear un ambiente pacífico, y requiere la participación coordinada de múltiples instituciones. También propone medidas para prevenir la inseguridad como evitar andar solo de noche o aceptar bebidas de desconocidos.

Plan de seguridad ciudadana lares

Este documento presenta el Plan de Seguridad Ciudadana y Convivencia Pacífica del distrito de Lares. El plan tiene como objetivo establecer una sociedad segura y pacífica a través de intervenciones estratégicas coordinadas con instituciones y organizaciones sociales. Se alinea con los objetivos del Plan Nacional de Seguridad Ciudadana 2013-2018, enfocándose en mejorar la prestación de servicios de seguridad con participación ciudadana y crear espacios públicos seguros.

Acuerdo confidencialidad msp_2019 (1)

Este documento es un acuerdo de confidencialidad firmado por un empleado del Ministerio de Salud Pública de Ecuador. El acuerdo establece que el empleado mantendrá la confidencialidad de toda la información a la que tenga acceso debido a su trabajo, se abstendrá de divulgarla o usarla para fines ajenos a los objetivos del Ministerio, y está sujeto a sanciones legales en caso de incumplimiento.

Defensa de las Personas en el acceso a los bienes y servicios

Este documento resume la Ley de Indepabis, una ley venezolana derogada que tenía como objetivo defender los derechos e intereses de las personas en el acceso a bienes y servicios. Explica las competencias del Instituto para la Defensa de las Personas en el Acceso a los Bienes y Servicios, incluyendo realizar inspecciones, investigar denuncias, proponer normas y apoyar investigaciones penales. También describe las sanciones administrativas como multas o cierres temporales de negocios, y las penas penales de 1 a 10 años

Exposicion el sinasec huaraz11 mar2011

El documento describe la estructura y funcionamiento del Sistema Nacional de Seguridad Ciudadana en Perú. Explica que este sistema busca integrar los esfuerzos del Estado y la ciudadanía para promover la seguridad a través de la prevención del delito. Se establecen comités de seguridad a nivel nacional, regional, provincial y distrital para coordinar las acciones. El Consejo Nacional de Seguridad Ciudadana es el órgano normativo y la Secretaría Técnica brinda apoyo técnico y de coordinación.

Compendio de-normas-legales-de-seguridad-ciudadana

Este documento resume las normas legales relacionadas con la seguridad ciudadana en el Perú. Comienza explicando el origen del término "seguridad ciudadana" en la Constitución peruana de 1993 y cómo se ha desarrollado este concepto a través de leyes posteriores. Luego presenta una visión y misión del Sistema Nacional de Seguridad Ciudadana del Perú y resume varias normas clave como la Ley del Sistema Nacional de Seguridad Ciudadana, la Constitución peruana, y leyes complementarias relacionadas con

Manual updf

Este documento presenta las normas y procedimientos para el uso progresivo y diferenciado de la fuerza policial en Venezuela de acuerdo con los derechos humanos. Explica los marcos legales internacionales y nacionales, conceptos como violencia y fuerza, y los principios de legalidad, necesidad y proporcionalidad. También describe la preparación psicológica de los policías, la pirámide de resistencia-control, y técnicas como la presencia y distancia. El objetivo es regular el uso de la fuerza policial bajo los principios

Defensa de las personas en el acceso a los bienes y servicios

Este documento resume la Ley para la Defensa de las Personas en el Acceso a los Bienes y Servicios de Venezuela. Explica que la ley establece el procedimiento sancionatorio para actos como el acaparamiento y la especulación que afecten el acceso a bienes de primera necesidad. También describe las funciones del Instituto para la Defensa de las Personas en el Acceso a los Bienes y Servicios y las sanciones que puede imponer, como multas u órdenes de cierre temporal. El objetivo principal de la ley es salvaguardar

Seguridad Ciudadana ámbito legal

El documento resume el marco legal de la seguridad ciudadana en Ecuador. La Constitución del Ecuador y leyes como el Código Orgánico de Entidades de Seguridad Ciudadana y Orden Público rigen la seguridad. La Policía Nacional es la institución encargada de mantener el orden público y prevenir el crimen de acuerdo a su Plan Estratégico 2017-2021, que tiene 9 objetivos como incrementar la seguridad ciudadana y la confianza en la policía.

Doctrina Policial PNP

El documento define los conceptos de doctrina policial, orden interno, orden público y seguridad ciudadana. Explica que la doctrina policial es el conjunto de conocimientos que recoge la historia y cultura policial a través del tiempo. Define el orden interno como una situación de equilibrio en todos los campos de la vida nacional que garantiza el funcionamiento del estado. El orden público garantiza el equilibrio y la paz social, caracterizado por la tranquilidad, seguridad, salubridad y moralidad pública. La seguridad ciudadana es una expresión del orden público aplic

PMP Sonora Seguro 2009 2015

Este documento presenta el directorio de las diferentes secretarías y dependencias involucradas en el Programa Sectorial de Mediano Plazo 2010-2015 de Seguridad y Justicia en el estado de Sonora. Incluye la Secretaría Ejecutiva de Seguridad Pública, la Procuraduría General de Justicia, la Secretaría de Gobierno y la Secretaría de Hacienda. El directorio contiene los nombres y cargos de los funcionarios al frente de cada una de estas instituciones.

LEY DE CONTRIBUCIÓN ESPECIAL PARA LA SEGURIDAD CIUDADANA Y CONVIVENCIA

Este documento presenta el dictamen favorable de la Comisión de Hacienda y Especial del Presupuesto de la Asamblea Legislativa de El Salvador sobre una iniciativa del Presidente para establecer una contribución especial para la seguridad ciudadana y la convivencia. La comisión aprueba la iniciativa debido a los altos índices de criminalidad y la necesidad de fondos para implementar el Plan El Salvador Seguro. El dictamen incluye el proyecto de decreto legislativo que establecería la contribución especial sobre los servicios de telecomunicaciones

Superintendencia de vigilancia y seguridad privada

La Superintendencia de Vigilancia y Seguridad Privada es un organismo del orden nacional adscrito al Ministerio de Defensa Nacional que ejerce control, inspección y vigilancia sobre la industria y servicios de vigilancia y seguridad privada en Colombia. Su misión es asegurar un adecuado nivel técnico y profesional en la prestación de estos servicios y combatir la ilegalidad contribuyendo a la prevención del delito. Define funciones como expedir reglamentación y autorizaciones, asesorar al gobierno, realizar vigilancia e inspe

Ley general del s.s.p.

Este documento presenta la Ley General del Sistema Nacional de Seguridad Pública de México. Establece el marco legal para la coordinación entre las autoridades federales, estatales y municipales en materia de seguridad pública. Define los principios, objetivos y funciones del Sistema Nacional de Seguridad Pública, así como las responsabilidades de las diferentes instituciones policiales, ministeriales y penitenciarias involucradas. Asimismo, regula aspectos clave como la profesionalización del personal de seguridad, el intercambio de información criminal

Capacitacion al coescop 2018

El documento presenta un resumen del Código Orgánico de Entidades de Seguridad Ciudadana y Orden Público. Este código regula la organización, funcionamiento y régimen de las entidades de seguridad como la Policía Nacional, el Servicio de Protección Pública y otras entidades complementarias. Se describe la estructura institucional de estas entidades, incluyendo sus objetivos, principios, autoridades competentes y procesos de gestión.

Modulo I CAPACITACIÓN COESCOP

Este documento presenta un resumen del Código Orgánico de Entidades de Seguridad Ciudadana y Orden Público de Ecuador. El código regula la organización, funcionamiento y régimen disciplinario de entidades como la Policía Nacional, el Servicio de Protección Pública, y otros cuerpos de seguridad. Se describen los principios, estructura, funciones y subsistemas de gestión de la Policía Nacional, la principal entidad regulada por el código. El código tiene como objetivo establecer un marco legal unificado para mejorar la segur

policía nacional del peru

Este documento describe la problemática de seguridad ciudadana en el Perú y las estrategias para abordarla. Explica que la seguridad ciudadana requiere una participación activa de la policía y la comunidad a través de juntas vecinales, vecino vigilante y comunicación con radiotaxis. También establece que la Dirección de Participación Ciudadana de la Policía Nacional del Perú promueve la organización comunitaria para apoyar los esfuerzos policiales de mejorar el orden y la seguridad.

Seguridad ciudadana1

El documento habla sobre la seguridad ciudadana y el orden interno y público en Perú. Explica que la Policía Nacional de Perú (PNP) es responsable de garantizar la seguridad ciudadana, el orden interno y público por mandato legal. También describe los roles de los gobiernos regionales y locales en trabajar con la PNP para proveer seguridad a nivel local a través de convenios y asignación de recursos.

La actualidad más candente (20)

La defensa de la personas en el acceso a los bienes y servicios.

La defensa de la personas en el acceso a los bienes y servicios.

Defensa de las Personas en el acceso a los bienes y servicios

Defensa de las Personas en el acceso a los bienes y servicios

Compendio de-normas-legales-de-seguridad-ciudadana

Compendio de-normas-legales-de-seguridad-ciudadana

Defensa de las personas en el acceso a los bienes y servicios

Defensa de las personas en el acceso a los bienes y servicios

LEY DE CONTRIBUCIÓN ESPECIAL PARA LA SEGURIDAD CIUDADANA Y CONVIVENCIA

LEY DE CONTRIBUCIÓN ESPECIAL PARA LA SEGURIDAD CIUDADANA Y CONVIVENCIA

Superintendencia de vigilancia y seguridad privada

Superintendencia de vigilancia y seguridad privada

Destacado

Bases Legales: uso de la tecnologia

El documento resume varias leyes y normativas venezolanas relacionadas con el uso de tecnologías de información y comunicación en el país. Incluye referencias a leyes sobre educación, ciencia y tecnología, acceso a internet, software libre, telecomunicaciones, comercio electrónico y firma electrónica. El objetivo general es establecer un marco regulatorio para promover el desarrollo tecnológico nacional de manera ética y que beneficie a la población.

Prevención en nuevas formas de acoso vía tecnología: Grooming, Ciberbullying,...

Conoce las nuevas formas de acoso vía tecnología?

Cuando la Víctima es un Menor, como ser: Ciberbullying, Grooming, Sexting

Es delito? Donde denunciar? Como Probarlo?

Se puede prevenir el acoso mediante el Uso Responsable de las TICs

Presentada en la fecha 9/12/2014 en el EVENTO SEGURINFO REGIONAL ROSARIO CITY CENTER

ARGENTINA

Seguridad Informática. Herramienta para prevenir delitos informáticos

En el marco de l Día de la Seguridad de Informática se desarrolló una charla sobre las herramientas para prevenir delitos informáticos.

Tecnología en la pnp

Este documento describe el uso de la tecnología por parte de la Policía Nacional del Perú para combatir la delincuencia. Explica algunas de las nuevas tecnologías utilizadas como cámaras de vigilancia, bases de datos y sistemas biométricos. También analiza algunos efectos de estas tecnologías en la policía, incluidas mayores capacidades pero también posibles resistencias al cambio. El documento concluye detallando la misión y visión de la División de Investigación de Delitos de Alta Tecnología de la policía

tecnologia para prevenir delitos

Tecnología para prevenir delitos.

una mirada hacia el futuro!

La prevención de delitos usando nuestro aliado principal como lo es la tecnología!

Tecnologia para prevenir delitos mapa mental

La tecnología como microchips, análisis de puntos críticos, satélites y sistemas de información geográfica ayudan a prevenir delitos al permitir la ubicación y rastreo de personas y vehículos, así como el mapeo de áreas con alta densidad criminal para una mejor toma de decisiones. Varios países de América Latina han implementado sistemas integrales de videovigilancia, comunicaciones, monitoreo y mapeo de delitos para mejorar la respuesta policial.

Marco teorico las tics final

Este documento presenta el marco teórico de una investigación sobre el uso de la tecnología en la educación. Incluye secciones sobre antecedentes, conceptualización, diseño metodológico y comparaciones entre autores. El documento analiza cómo la tecnología ha evolucionado en la educación a través del tiempo y cómo puede usarse para mejorar el proceso de enseñanza-aprendizaje. También presenta conceptos clave como TIC's, alfabetismo informático y cibercultura.

Recomendaciones para prevenir delitos informáticos

Este documento proporciona 10 recomendaciones para prevenir delitos informáticos, como no proporcionar información personal en sitios web inseguros, utilizar contraseñas seguras con una mezcla de letras, números y símbolos, verificar cuentas bancarias solo en computadores personales, pagar por un buen antivirus, no publicar datos personales en redes sociales y evitar sitios web desconocidos.

Sustentación: Tesis de Grado de Magister Ernesto Javier Fernández Tovar

Este documento sintetiza la investigación «Identificación de los efectos que causa el uso del hipertexto en el desarrollo de competencias interpretativas, argumentativas y propositivas de los estudiantes del grado 6° en el área de lengua castellana.», desarrollado por Mag. ERNESTO JAVIER FERNÁNDEZ TOVAR

Que es la comunicacion pública

El documento define la comunicación pública como un proceso de interacción entre la sociedad civil, el Estado y la sociedad política. Explica que el papel del comunicador ya no es solo transmitir información, sino dinamizar las relaciones de poder entre los actores. También destaca la importancia de una comunicación bidireccional que permita la participación ciudadana y el conocimiento de las necesidades de las comunidades por parte de los gobernantes.

Tesis esp informatica educativa

Este proyecto de investigación tuvo como objetivo diseñar y crear un blog educativo para mejorar las competencias lógico-matemáticas y tecnológicas de los estudiantes del grado 11 de la Institución Educativa John F. Kennedy de Villavicencio. Los autores analizaron el desempeño académico de los estudiantes en cálculo y encontraron resultados regulares. En consecuencia, crearon un blog con contenido y actividades sobre funciones matemáticas para fortalecer estas áreas. El blog incluyó guías, map

ventajas y desventajas de la sociedad de informacion

Este documento describe las ventajas y desventajas de una sociedad de la información. Las ventajas incluyen la capacidad de comunicarse con otros a bajo costo y explorar bibliotecas y bases de datos globales. Sin embargo, también existen desventajas como la presencia de virus y hackers que pueden dañar computadoras o acceder a datos, así como la descarga de contenido inapropiado.

Antecedentes

Este documento describe la importancia de incluir una sección de antecedentes en un proyecto de investigación. Los antecedentes presentan información relevante sobre investigaciones previas relacionadas con el tema de estudio. Reconocer el trabajo de otros investigadores es ético y garantiza que el proyecto se basará en el conocimiento más actualizado. Los antecedentes también demuestran el estado actual del conocimiento sobre el tema y pueden guiar el diseño del proyecto.

Anteproyecto udes

Este documento presenta un anteproyecto de investigación que analizará los beneficios y la aplicabilidad de los modelos prácticos para la evaluación de las ciencias naturales utilizando las TIC. El estudio se llevará a cabo con 70 estudiantes de sexto grado de una escuela en Colombia y busca comparar sistemas de evaluación con y sin TIC, así como reflexionar sobre los cambios en los modelos pedagógicos al utilizar las TIC para la evaluación. El método de investigación será cualitativo a través de descripciones e

Tesis Maestría Gestión de la Tecnología Educativa

Este proyecto de investigación busca analizar la importancia de incorporar las Tecnologías de la Información y la Comunicación (TIC) en los procesos de enseñanza y aprendizaje de las matemáticas y la informática para los grados sextos de la Institución Educativa Soacha Para Vivir Mejor. La investigación se llevó a cabo durante 15 meses e incluyó encuestas a administrativos, docentes y padres de familia para analizar factores como la capacitación docente, infraestructura TIC e implementación de una prop

1. tesis maestria tecnologia educativa

Este documento presenta los resultados de una investigación que buscó determinar cómo optimizar el uso de las TICs en la práctica docente para mejorar el aprendizaje en una institución educativa en Colombia. Los resultados mostraron que los docentes usan metodologías tradicionales y tienen dificultades en el uso pedagógico de las TICs. Se recomienda articular las TICs al proyecto educativo institucional y reformular la práctica docente desde la didáctica aprovechando herramientas tecnológicas.

Antecedentes

Este documento explica la importancia de incluir una sección de antecedentes en un proyecto de investigación. Los antecedentes demuestran que no se ha realizado una investigación con los mismos objetivos y proporcionan las bases de conocimiento sobre el tema. Deben presentar una síntesis conceptual de investigaciones relacionadas con el problema planteado de manera ordenada y coherente. La exposición de los antecedentes debe tener un orden lógico y proporcionar detalles precisos sobre su interés para la investigación actual sin pretender ser absolutamente originales.

Tecnologia en la prevencion del delito

El documento describe cómo la tecnología puede usarse para prevenir el delito a través de sistemas de información integrados, análisis de inteligencia, y herramientas como cámaras de seguridad, GPS y redes sociales. La tecnología permite detectar crímenes de manera temprana, georreferenciarlos y dirigir acciones policiales de manera efectiva. Los sistemas de información comparten datos sobre vehículos robados, armas, antecedentes penales y casos de investigación para apoyar la toma de decision

Ejemplos del marco teorico, antecedentes y marco legal de la investigacion

Aprenda cómo hacer el marco teórico de un trabajo de investigación, a través de ejemplos sencillos y prácticos. Ideal para la elaboración de su tesis o trabajo de investigación.

Diapositivas de slideshare

Slideshare es un espacio gratuito donde los usuarios pueden subir presentaciones en formato flash para ser visualizadas en línea. Las presentaciones pueden tener hasta 20 Mb y ser compartidas a través de correo electrónico o enlazadas en páginas web. Una vez subida, la presentación se convierte a formato flash y queda disponible a través de una dirección web pública, sin opciones de privacidad.

Destacado (20)

Prevención en nuevas formas de acoso vía tecnología: Grooming, Ciberbullying,...

Prevención en nuevas formas de acoso vía tecnología: Grooming, Ciberbullying,...

Seguridad Informática. Herramienta para prevenir delitos informáticos

Seguridad Informática. Herramienta para prevenir delitos informáticos

Recomendaciones para prevenir delitos informáticos

Recomendaciones para prevenir delitos informáticos

Sustentación: Tesis de Grado de Magister Ernesto Javier Fernández Tovar

Sustentación: Tesis de Grado de Magister Ernesto Javier Fernández Tovar

ventajas y desventajas de la sociedad de informacion

ventajas y desventajas de la sociedad de informacion

Ejemplos del marco teorico, antecedentes y marco legal de la investigacion

Ejemplos del marco teorico, antecedentes y marco legal de la investigacion

Similar a Ley Que Regula El Uso De TecnologíA Para La

Ensayo ley penal contra los delitos informaticos

La ley especial contra los delitos informáticos de Venezuela tiene como objetivo proteger los sistemas que utilizan tecnologías de información y prevenir y sancionar delitos contra estos sistemas. La ley tipifica delitos como el acceso indebido a sistemas, sabotaje o daño a sistemas, hurto y fraude informático. También protege la privacidad de las personas y las comunicaciones. La ley consta de 32 artículos divididos en cuatro títulos que definen términos, especifican delitos y penas, e incl

DELITOS INFORMATICOS.pptx

La ley venezolana contra los delitos informáticos tiene como objetivo proteger los sistemas que usan tecnologías de información y prevenir y sancionar los delitos cometidos contra ellos o mediante ellos. Algunos ejemplos comunes de delitos informáticos en Venezuela incluyen el fraude, el acceso indebido a sistemas, el sabotaje y la difusión de información falsa en redes sociales, los cuales pueden causar daños económicos, vulnerar la privacidad y alterar el orden público.

Analisis de delitos informaticos

El documento resume la Ley Especial contra los Delitos Informáticos de Venezuela de 2001 y la Constitución Bolivariana de Venezuela. La ley establece penas de prisión para aquellos que accedan o usen sistemas de información sin autorización. La constitución reconoce la importancia de la ciencia, tecnología e innovación y garantiza el acceso a la información necesaria para el desarrollo del país.

Analisis de delitos informaticos

El documento resume la Ley Especial contra los Delitos Informáticos de Venezuela de 2001 y la Constitución Bolivariana de Venezuela. La ley establece penas de prisión para aquellos que accedan o usen sistemas de información sin autorización. La constitución reconoce la importancia de la ciencia, tecnología e innovación y garantiza el acceso a la información necesaria para el desarrollo del país.

Informe de derecho penal especial

El documento resume las leyes penales especiales de Venezuela relacionadas con el hurto y robo de vehículos, delitos informáticos, y armas y explosivos. Explica que estas leyes tienen como objetivo proteger a los ciudadanos y garantizar su libertad y bienestar mediante la prevención y sanción de estos delitos. También describe los principales delitos tipificados y las penas asociadas en cada una de estas leyes penales especiales.

YESENIA LÓPEZ.pdf

El documento resume la regulación de los delitos informáticos en Venezuela según la Ley Especial Contra Delitos Informáticos de 2001. Define los delitos informáticos y explica que aunque la ley no incluye secciones específicas para el sector público, describe delitos como acceso indebido, espionaje informático, falsificación de documentos y obtención indebida de bienes o servicios que se aplican a este sector. Concluye resumiendo las definiciones clave de la ley.

Freddy delitos

La ley de delitos informáticos tiene como objetivo proteger los sistemas que utilizan tecnologías de información y prevenir y sancionar delitos contra estos sistemas. Entre los delitos informáticos más comunes en Venezuela se encuentran la falsificación de documentos, el manejo fraudulento de tarjetas de crédito y débito, y los delitos financieros como la clonación de tarjetas. El gobierno de Venezuela ha establecido una sólida base legal para enfrentar los delitos informáticos y cibernéticos que incl

APLICACIÓN DE LA LEY ESPECIAL DE DELITOS INFORMÁTICOS EN EL SECTOR PRIVADO

La Ley Especial Contra los Delitos Informáticos en Venezuela tiene como objetivo proteger los sistemas que utilizan tecnologías de información y prevenir delitos informáticos. Esta ley se aplica tanto a entidades públicas como privadas, reconociendo delitos como vulnerar la seguridad de sistemas, robar información y cometer fraude a través de Internet. Las empresas deben garantizar la seguridad de datos, el uso adecuado de software y hardware, y tomar medidas para proteger sus sistemas de acuerdo a esta ley.

Legislación nacional Venezolana e internacional en materia de delitos inform...

Legislación Venezolana en materia de delitos informáticos : Constitución de la República Bolivariana de Venezuela, ley especial contra delitos informáticos, código orgánico procesal penal. Legislación Internacional de delitos informáticos: Código de ética y ejercicio profesional de ingeniería de software, SOPA, ACTA, Protect IP, IPRED2, Ley de derechos de autor de la era Digital.

Activdad 5

Este documento discute la legislación sobre delitos informáticos en México. Explica que aunque la tecnología ha avanzado rápidamente, el derecho se ha quedado rezagado en regular esta área. Define los delitos informáticos como aquellos dirigidos contra la confidencialidad, integridad y disponibilidad de sistemas y datos informáticos. Finalmente, analiza brevemente algunos tópicos clave como delitos informáticos, firma digital, correo electrónico y protección de datos que requieren una regulación específica en Mé

Presentacion loggiodice octavio-slideshare

Este documento resume los aspectos clave de la Ley sobre Delitos Informáticos de Venezuela de 2020. La ley tiene como objetivo proteger los sistemas que utilizan tecnología de la información y prevenir y sancionar delitos contra estos sistemas o aquellos cometidos mediante el uso de dichas tecnologías. La ley establece penas para delitos como acceso indebido a sistemas, sabotaje o daño a sistemas, posesión de equipos o prestación de servicios de sabotaje, falsificación de documentos, y manipulación o

Diapositivas formacion critica

La ley describe los delitos informáticos en Venezuela y establece penas para cuatro categorías de delitos: 1) contra sistemas informáticos, 2) contra la propiedad, 3) contra la privacidad y comunicaciones, y 4) contra niños y adolescentes. También crea organismos como Vencert y CENIF para proteger la seguridad informática y realizar peritajes forenses digitales. El Parlamento Latinoamericano trabaja en una ley marco regional sobre delitos informáticos.

Ensayo sobre los delitos informaticos

Este documento resume los aspectos clave de la Ley Penal contra los Delitos Informáticos en Venezuela. La ley tiene como objetivo proteger los sistemas que utilizan tecnologías de información y prevenir y sancionar delitos contra estos sistemas. Define varios tipos de delitos informáticos como acceso indebido, sabotaje, espionaje e incluye definiciones de términos clave como sistema, datos, información, hardware y software. La ley establece sanciones para quienes cometan estos delitos cibernéticos.

Delitos Informáticos

El documento resume la ley penal contra los delitos informáticos en Venezuela, definiendo términos clave como información, documento y seguridad. Describe varios tipos de delitos informáticos, incluyendo acceso indebido, sabotaje, espionaje, falsificación de documentos, hurto y fraude. La ley busca proteger sistemas e información, prevenir delitos cibernéticos y sancionar a los infractores para restablecer la armonía social.

Ley de delitos informaticos

La ley sanciona delitos informáticos como acceso indebido, sabotaje, espionaje informático y falsificación de documentos públicos. Establece penas de prisión de hasta diez años y multas para quienes destruyan, dañen, modifiquen o accedan sin autorización a sistemas informáticos o difundan información obtenida ilegalmente. También se responsabiliza penalmente a personas jurídicas por delitos informáticos cometidos en su nombre o beneficio.

DELITOS INFORMATICOS

La ley de delitos informáticos sanciona con hasta 8 años de prisión el acoso sexual infantil por internet y otros ilícitos. Expertos señalan que algunos artículos podrían vulnerar la libertad de expresión y prensa. Sin embargo, el gobierno indica que la ley busca proteger a las personas de hackers y la violación a comunicaciones privadas. Críticos argumentan que los tipos penales son demasiado abiertos y podrían afectar derechos.

Ley Penal contra los Delitos Informaticos

El documento analiza la Ley Penal contra los Delitos Informáticos de Venezuela. La ley tipifica cinco clases de delitos informáticos: contra sistemas de información, propiedad, privacidad, niños y adolescentes, y orden económico. Cada delito tiene asociadas penas como prisión o multas. La ley busca proteger a usuarios de sistemas de información y prevenir delitos mediante el uso de tecnologías. Las víctimas pueden acudir a fiscalías para investigar delitos e identificar a los responsables.

El CELS sobre ciberpatrullaje

Este documento presenta consideraciones sobre la Resolución 31/2018 y el Proyecto de Protocolo de "Ciberpatrullaje" propuesto por el Ministerio de Seguridad de Argentina. Critica que estos instrumentos habilitan tareas de inteligencia criminal sin los límites y controles legales necesarios, poniendo en riesgo la privacidad y libertad de expresión. También señala que el proyecto de protocolo no define claramente los delitos de interés ni las tareas concretas de "ciberpatrullaje", dejando un amplio margen de discre

Informatica 902

El documento trata sobre delitos informáticos. Explica que un delito informático es cualquier acto ilegal realizado a través de Internet o que tenga como objetivo dañar computadoras, dispositivos electrónicos o redes. Luego describe algunos tipos de delitos informáticos como fraude electrónico, robo de información, violación de privacidad y piratería. Finalmente, menciona que la legislación debe adaptarse para hacer frente a estos nuevos delitos que surgen con las tecnologías de la información.

Delitos informativos

El documento trata sobre delitos informáticos. Explica conceptos como delitos informáticos, marco jurídico de estos delitos, y tipos penales como hurto y fraude electrónico. También aborda temas de propiedad intelectual, privacidad y confidencialidad de datos. Se anuncia una conferencia sobre delitos informáticos en empresas, con aspectos como legislación informática en Venezuela, impacto económico de estos delitos, y pruebas informáticas de faltas laborales.

Similar a Ley Que Regula El Uso De TecnologíA Para La (20)

APLICACIÓN DE LA LEY ESPECIAL DE DELITOS INFORMÁTICOS EN EL SECTOR PRIVADO

APLICACIÓN DE LA LEY ESPECIAL DE DELITOS INFORMÁTICOS EN EL SECTOR PRIVADO

Legislación nacional Venezolana e internacional en materia de delitos inform...

Legislación nacional Venezolana e internacional en materia de delitos inform...

Último

ejecucion de la investigacion de mercados

planeasion de investigacion del mercado para los alumnos de 6 semestre de la carrera ingeneria gestion empresarial

Los catorce principios de calidad en las empresas, según Deming..pptx

principios de calidad empresariales

Actividad Sumativa #2 Realizado por Luis Leal..pptx

Actividad Sumativa #2

Cambio de paradigma en la cultura empresarial.

Luis Augusto Leal Vasquez.

C.I:27.472.802.

El-Codigo-De-La-Abundancia para todos.pdf

Si quieres alcanzar tus sueños y tener el estilo de vida que deseas, es primordial que te comprometas contigo mismo y realices todos los ejercicios que te propongo para recibieron lo que mereces, incluso algunos milagros que no tenías en mente

Teoria del diseño organizacional. Admon.

Bienvenido al mundo real de la teoría organizacional. La suerte cambiante de Xerox

muestra la teoría organizacional en acción. Los directivos de Xerox estaban muy involucrados en la teoría organizacional cada día de su vida laboral; pero muchos nunca se

dieron cuenta de ello. Los gerentes de la empresa no entendían muy bien la manera en que

la organización se relacionaba con el entorno o cómo debía funcionar internamente. Los

conceptos de la teoría organizacional han ayudado a que Anne Mulcahy y Úrsula analicen

y diagnostiquen lo que sucede, así como los cambios necesarios para que la empresa siga

siendo competitiva. La teoría organizacional proporciona las herramientas para explicar

el declive de Xerox, entender la transformación realizada por Mulcahy y reconocer algunos pasos que Burns pudo tomar para mantener a Xerox competitiva.

Numerosas organizaciones han enfrentado problemas similares. Los directivos de

American Airlines, por ejemplo, que una vez fue la aerolínea más grande de Estados

Unidos, han estado luchando durante los últimos diez años para encontrar la fórmula

adecuada para mantener a la empresa una vez más orgullosa y competitiva. La compañía

matriz de American, AMR Corporation, acumuló $11.6 mil millones en pérdidas de 2001

a 2011 y no ha tenido un año rentable desde 2007.2

O considere los errores organizacionales dramáticos ilustrados por la crisis de 2008 en el sector de la industria hipotecaria

y de las finanzas en los Estados Unidos. Bear Stearns desapareció y Lehman Brothers se

declaró en quiebra. American International Group (AIG) buscó un rescate del gobierno

estadounidense. Otro icono, Merrill Lynch, fue salvado por formar parte de Bank of

America, que ya le había arrebatado al prestamista hipotecario Countrywide Financial

Corporation.3

La crisis de 2008 en el sector financiero de Estados Unidos representó un

cambio y una incertidumbre en una escala sin precedentes, y hasta cierto grado, afectó a

los gerentes en todo tipo de organizaciones e industrias del mundo en los años venideros.

Sesión 1-2 Formulación de Estados Financieros (2).pdf

Marco normativo para la formulación de los estados financieros.

Bloqueo y candadeo, norma NOM-004-STPS-1999

curso de dispositivos de seguridad y aplicacion de la norma NOM-004-STPS

Mi Carnaval, sistema utilizará algoritmos de ML para optimizar la distribució...

Mi Carnaval, sistema utilizará algoritmos de ML para optimizar la distribució...micarnavaltupatrimon

El sistema utilizará algoritmos de ML para optimizar la distribución de recursos, como el transporte, el alojamiento y la seguridad, en función de la afluencia prevista de turistas. La plataforma ofrecerá una amplia oferta de productos, servicios, tiquetería e información relevante para incentivar el uso de está y generarle valor al usuario, además, realiza un levantamiento de datos de los espectadores que se registran y genera la estadística demográfica, ayudando a reducir la congestión, las largas filas y otros problemas, así como a identificar áreas de alto riesgo de delincuencia y otros problemas de seguridad.Trabajo sobre Presupuesto Empresarial .pdf

Examen presupuesto Empresarial de la universidad nacional abierta Venezuela

Evolución de la mercadotecnia y selección del producto en la empresa KFC

Incluye datos relevantes sobre la cadena de comida rápida KFC

Lo nuevo NOI 11 haz ese momento historico

CADE te decimos lo nuevo de Siigo Aspel NOI 11, lleva a tu empresa y a tus trabajadores al siguiente nivel #Beneficioscade

Curso de Capacitación Cruz Roja Mexicana

Presentación de curso de capacitación de primeros auxilios de la Cruz Roja

Último (20)

Los catorce principios de calidad en las empresas, según Deming..pptx

Los catorce principios de calidad en las empresas, según Deming..pptx

Actividad Sumativa #2 Realizado por Luis Leal..pptx

Actividad Sumativa #2 Realizado por Luis Leal..pptx

Sesión 1-2 Formulación de Estados Financieros (2).pdf

Sesión 1-2 Formulación de Estados Financieros (2).pdf

Mi Carnaval, sistema utilizará algoritmos de ML para optimizar la distribució...

Mi Carnaval, sistema utilizará algoritmos de ML para optimizar la distribució...

Evolución de la mercadotecnia y selección del producto en la empresa KFC

Evolución de la mercadotecnia y selección del producto en la empresa KFC

Ley Que Regula El Uso De TecnologíA Para La

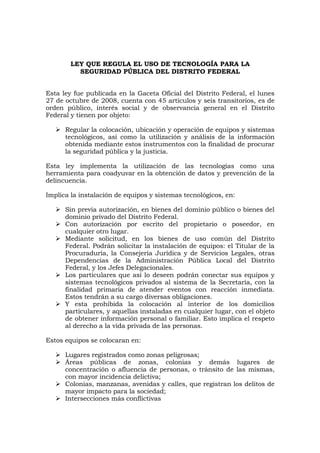

- 1. LEY QUE REGULA EL USO DE TECNOLOGÍA PARA LA SEGURIDAD PÚBLICA DEL DISTRITO FEDERAL Esta ley fue publicada en la Gaceta Oficial del Distrito Federal, el lunes 27 de octubre de 2008, cuenta con 45 artículos y seis transitorios, es de orden público, interés social y de observancia general en el Distrito Federal y tienen por objeto: Regular la colocación, ubicación y operación de equipos y sistemas tecnológicos, así como la utilización y análisis de la información obtenida mediante estos instrumentos con la finalidad de procurar la seguridad pública y la justicia. Esta ley implementa la utilización de las tecnologías como una herramienta para coadyuvar en la obtención de datos y prevención de la delincuencia. Implica la instalación de equipos y sistemas tecnológicos, en: Sin previa autorización, en bienes del dominio público o bienes del dominio privado del Distrito Federal. Con autorización por escrito del propietario o poseedor, en cualquier otro lugar. Mediante solicitud, en los bienes de uso común del Distrito Federal. Podrán solicitar la instalación de equipos: el Titular de la Procuraduría, la Consejería Jurídica y de Servicios Legales, otras Dependencias de la Administración Pública Local del Distrito Federal, y los Jefes Delegacionales. Los particulares que así lo deseen podrán conectar sus equipos y sistemas tecnológicos privados al sistema de la Secretaría, con la finalidad primaria de atender eventos con reacción inmediata. Estos tendrán a su cargo diversas obligaciones. Y esta prohibida la colocación al interior de los domicilios particulares, y aquellas instaladas en cualquier lugar, con el objeto de obtener información personal o familiar. Esto implica el respeto al derecho a la vida privada de las personas. Estos equipos se colocaran en: Lugares registrados como zonas peligrosas; Áreas públicas de zonas, colonias y demás lugares de concentración o afluencia de personas, o tránsito de las mismas, con mayor incidencia delictiva; Colonias, manzanas, avenidas y calles, que registran los delitos de mayor impacto para la sociedad; Intersecciones más conflictivas

- 2. Zonas registradas con mayor incidencia de infracciones a la Ley de Cultura Cívica; y Zonas con mayor vulnerabilidad a fenómenos de origen natural o humano. Se dará prioridad a la instalación en las zonas escolares, recreativas y lugares de mayor afluencia de público. La información que se obtenga se utilizará para: La prevención de los delitos. La investigación y persecución de los delitos. La prevención de infracciones administrativas. La sanción de infracciones administrativas. La justicia para adolescentes. Reacción inmediata, cuando a través de la información obtenida con equipos y sistemas tecnológicos, se aprecie la comisión de un delito o infracción administrativa. Y Como medio de prueba. Dicha información también estará restringida para ciertos casos: Como en la utilización de la misma como medio probatorio cuando: provenga de la intervención de comunicaciones privadas, contravenga o este reservada por la Ley de Transparencia y Acceso a la Información Pública del Distrito Federal; o se obtenga al interior de un domicilio o violente el derecho a la vida privada de las personas. Y cuando implique la revelación de normas, procedimientos, métodos, fuentes, especificaciones técnicas, sistemas, tecnología o equipos útiles a la generación de inteligencia para la prevención o el combate a la delincuencia en el Distrito Federal; pueda ser utilizada para actualizar o potenciar una amenaza a la seguridad pública o las instituciones del Distrito Federal. Esta ley crea el Registro de Equipos y Sistemas Tecnológicos para la Seguridad Pública, a cargo de la Secretaría de seguridad pública del Distrito Federal, que tiene como función el integrar el registro de aquellos cuya instalación y operación previa deba ser inscrita en el mismo. Asimismo, crea Consejo Asesor en Ciencia y Tecnología para la Seguridad Pública, constituido por los Titulares de las áreas tecnológicas de las Instituciones de Seguridad Pública así como del área que designe el Director del Instituto de Ciencia y Tecnología del Distrito Federal o bien que sea creada para ese efecto por la Junta Directiva del Instituto de Ciencia y Tecnología del Distrito Federal. Este Consejo Asesor tendrá como funciones: Diseñar políticas para la adquisición, utilización e implementación de equipos y sistemas tecnológicos

- 3. Asesorar las labores que el Instituto de Ciencia y Tecnología realice en el Comité de Autorizaciones de Adquisiciones, Arrendamiento y Prestación de Servicios de la Secretaría, siempre y cuando se relacionen con la adquisición de Tecnología para la misma; Atender las consultas que, en materia de ciencia y tecnología para la seguridad pública, solicite el Jefe de Gobierno por sí o a través de las Instituciones de Seguridad Pública; Emitir opinión sobre los procesos, equipos y sistemas tecnológicos para una segura, eficiente, debida y sustentable destrucción de la información a que hace referencia esta Ley; y Las demás que se señalen en el Reglamento de la presente Ley. Para implementar esta ley se prevé que el Gobierno del Distrito Federal instalará los Centros de Control, Comando, Cómputo y Comunicaciones, para el manejo de la información obtenida con equipos y sistemas tecnológicos, los cuales estarán operados y coordinados por la Secretaría y sujetos a la regulación de esta Ley. Así también se crean convenios de colaboración entre las Instituciones de Seguridad Pública con instituciones similares de la Federación, otras Entidades Federativas o Municipios, para la utilización conjunta de equipos y sistemas tecnológicos o procedimientos para la obtención de información. Comentarios. Hay que recalcar como beneficios el uso de las tecnologías como medio para la prevención de la delincuencia, así como el apoyo al ministerio público al poner a su disposición a probables responsables de delitos. Así también, me parece primordial la posibilidad que da esta ley para que el particular se involucre en la obtención de información y detención de delincuentes, a través de la solicitud de conexión de sus equipos a los de la Secretaría. Es decir, se crea una corresponsabilidad, ciudadanos autoridad, en la protección de la seguridad pública y la justicia. Así mismo, la protección de los derechos de los particulares, en el sentido de que no se violente su privacidad, es de suma importancia, además de la prohibición de utilizar información obtenida de los domicilios particulares como medio de prueba, me parece un acierto. La colaboración entre autoridades a nivel federal, estatal y municipal, es de suma relevancia, ya que de esta manera se hace un frente común a la delincuencia, en los tres niveles de gobierno y los ciudadanos. Además, me parece importante mencionar que la ley en estudio incorpora un capítulo acerca de la formación de una cultura del uso y aprovechamiento de tecnología en beneficio de la sociedad y contra la

- 4. delincuencia. En este apartado la ley señala que las instituciones de Seguridad Pública deberán difundir de manera permanente y actualizada, los índices delictivos y las zonas y colonias más peligrosas, las intersecciones más conflictivas, estadísticas de percances viales y sus causas que los ocasionan, acompañando dicha información con recomendaciones específicas para la autoprotección.